ГК «Солар»: хакеры смогли обмануть сотрудника российского госучреждения с помощью фишинга 5 раз

Специалисты центра исследования киберугроз Solar 4RAYS группы компаний «Солар» расследовали кибератаку известной группировки Cloud Atlas на одно из федеральных госучреждений. Особенностью хакерской кампании стали фишинговые письма, которые кто-то из персонала открывал с одного и того же устройства пять раз. С подобным эксперты Solar 4RAYS встречаются впервые в многолетней практике расследований.

Cloud Atlas — это APT-группировка, специализирующаяся на шпионских операциях по всему миру и атакующая государственные учреждения разных стран по меньшей мере с 2014 года. Хакеры для первоначального проникновения в инфраструктуру заказчика используют фишинговые кампании с вредоносными вложениями в формате документов Microsoft Office.

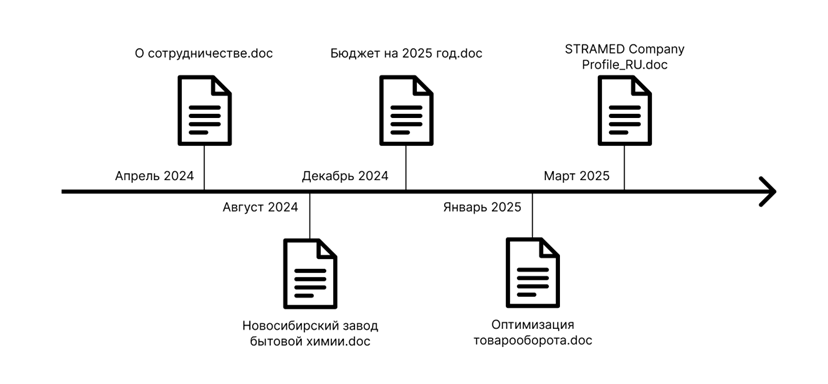

На первом этапе злоумышленники отправили потенциальной жертве на электронную почту документ «О сотрудничестве.doc». Согласно истории браузера, сотрудник организации скачал данный файл в апреле 2024 года, а затем сразу же его открыл. В фишинговых кампаниях Cloud Atlas вредоносный документ при открытии загружает удаленный шаблон с сервера атакующих. Шаблон эксплуатирует старую уязвимость в компоненте Equation Editor офисного пакета Microsoft Office, которая позволяет произвести запуск вредоносного кода. После чего происходит загрузка вредоносного файла VBShower, который используется Cloud Atlas для реализации атак.

Все последующие фишинговые письма под темами «Новосибирский завод бытовой химии», «Бюджет на 2025 год» и «Оптимизация товарооборота» пользователь также открывал и запускал их. Каждое из них работало по одному и тому же сценарию: скачивание удаленного шаблона, эксплуатация уязвимости. Однако следов активности хакеров на системе не сохранилось.

Последнее письмо содержало очередное рекламное предложение о сотрудничестве и описание строительной компании Stramed. Вредоносный документ сработал как часы и загрузил VBShower на систему. Однако в этот раз они решили продвинуться дальше и с помощью VBShower загрузили другой вредонос — VBCloud. Однако запустить его им не удалось из-за антивируса. Сработала система мониторинга — после инцидента госучреждение запросило расследование атаки у Solar 4RAYS.

«Данный пример показывает, насколько необходимо постоянно обучать сотрудников правилам кибергигиены. Для защиты от подобных кибератак мы рекомендуем организациям внедрять сервисы по повышению киберграмотности персонала (SA). Также нужно устанавливать различные средства защиты устройств пользователей, например — EDR, либо рассматривать услуги мониторинга (например, Solar JSOC), которые помогут в отслеживании подозрительных событий в инфраструктуре,» – подчеркнул Владимир Духанин, эксперт центра исследования киберугроз Solar 4RAYS ГК «Солар».