Интеграция контроля доступа и видеонаблюдения с SIEM: корреляция событий и расследование внутренних инцидентов

Изображение: recraft

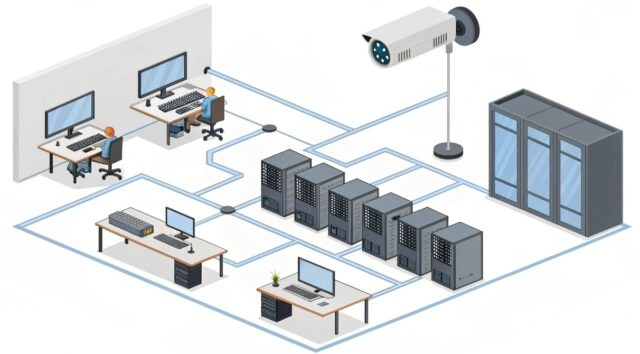

Современные системы видеонаблюдения обеспечивают не только надежную и бесперебойную запись видео, но и предоставляют мощные инструменты для непрерывного анализа видеопотока. Такие модули как детектор движения, распознавание лиц, выявление подозрительного поведения, детектор саботажа камер, тепловая карта, детектор дыма и огня, обнаружение оставленных предметов и др., позволяют не только автоматизировать работу службы безопасности, но и проводить глубокую и сложную аналитику видеопотока. В данной статье мы рассмотрим интеграцию систем видеонаблюдения и мониторинга событий информационной безопасности (SIEM-система) и как её реализация поможет усилить общую защищенность компании.

Базовый фундамент

В первую очередь, SIEM-систему необходимо использовать для отслеживания состояния компонентов системы видеонаблюдения, ее серверов и их корректной работы. Важно фиксировать изменения настроек, файлов конфигурации и выполнение системных команд, а также отслеживать доступ к серверам, особенно в нерабочее время и прочие ошибки в работе компонентов.

При необходимости, стоит рассмотреть усиление систем мониторинга серверов и сетевого оборудования, обеспечить отслеживание таких событий, как: остановка служб, переполнение ПЗУ, критичная утилизация ОЗУ на серверах системы, доступность камер, неожиданный перезапуск служб и перезагрузка серверов.

Принцип разумной фильтрации: как избежать перегрузки SIEM

С учетом возможностей ПО для IP-камер, во избежание сильной нагрузки на SIEM-систему и большого количества ложноположительных срабатываний, следует проявить осторожность, направляя перечень событий на мониторинг и отфильтровывать только необходимые журналы и события.

Например, отделу ИБ не интересны подозрительные срабатывания с камер складских помещений, но могут потребоваться аналогичные сработки с камер, установленных в офисах.

Создание двусторонней связи: усиление службы безопасности и ИБ-подразделения

Комплексы видеонаблюдения предоставляют функционал как звуковых, так и визуальных сигналов при фиксировании различных событий, которые уведомляют сотрудника службы безопасности о возможных нарушениях. Некоторые из них даже имеют возможность блокировки помещений или автоматического уведомления других подразделений.

Тем не менее, говоря об интеграции с SIEM-системой, с учетом приоритета детектирующей логики на основе журналов системы видеонаблюдения, появляется возможность дополнительно уведомлять службу безопасности о зафиксированных инцидентах в SIEM-системе, связанных с анализом видео. Таким образом, даже на раннем этапе интеграции оба подразделения могут быть усилены с помощью взаимного обмена информацией.

Технические аспекты интеграции

После направления событий в SIEM-систему требуется разработка обработчиков событий для приведения их к единому виду (нормализация), учитывая таксономию SIEM. Перед созданием детектирующих правил корреляции, необходимо сформировать список легитимных IP-адресов (white list), FQDN и учетных записей, которые могут осуществлять доступ до компонентов системы видеонаблюдения и имеют полномочия совершать те или иные действия.

Ключевой симбиоз

Интеграция SIEM-систем и систем видеонаблюдения этим не ограничивается. Для чего еще может использоваться SIEM-система при работе с видеонаблюдением? Совмещение физической и информационной безопасности является довольно специфичным и узким направлением. Данный симбиоз может быть необходим тем организациям, у которых крайне высокие требования как к физической, так и информационной безопасности.

Например, государственным учреждениям или органам, которые связаны опосредованно или напрямую с теми сферами (например, КИИ), где не санкционированный доступ к стратегическим объектам может привести к негативным последствиям.

Расследование инцидентов: физическое присутствие как ключевой фактор

Мы знаем, что в таких организациях физическое присутствие сотрудника является обязательным и КПП осуществляет усиленный контроль при входе и выходе.

Допустим, аналитик ИБ получает уведомление, что с АРМ определенного сотрудника производятся множественные попытки доступа к объектам во внутренней сети организации, которая является критичной для бизнес-процесса. Сопоставив время появления инцидента в SIEM-системе с фактическим присутствием сотрудника на рабочем месте, делается заключение, что если сотрудник в это время работал, то наиболее вероятно, что данная активность является легитимной. При этом следует уточнить причину совершенных действий.

Если же сотрудник отсутствует на рабочем месте, то уровень опасности кратно повышается, т.к. возможна компрометация учетной записи и следует как можно быстрее начать мероприятия по применению контрмер и устранению инцидента.

Важность актуальной карты инфраструктуры и пример из практики

Необходимо, чтобы компания располагала актуальной картой помещений и расположенного в нем оборудования. Требуется понимание какие устройства расположены в определенных помещениях, какой сотрудник за ними закреплен, знание FQDN и выделенных им пулов IP-адресов. После этого появляется возможность наиболее тщательного контроля несанкционированного подключения сторонних устройств во внутреннюю сеть.

Рассмотрим потенциальную ситуацию: существует компания, которая предоставляет услуги по ремонту и обслуживанию принтеров (Подрядчик) и компания, пользующаяся данными услугами (Заказчик). Для работ был вызван мастер из компании Подрядчика в офис Заказчика. В этот же день в SIEM-системе была зафиксирована сработка с DHCP-сервера о запросе IP-адреса с неавторизованного устройства.

Сопоставив время сработки детектирующего правила, пул IP-адресов, помещение и IP-адрес камеры, которая фиксировала действия вызванного мастера, появляется возможность точно и быстро выявить нарушителя.

Для упрощения подобной идентификации в SIEM-систему были внесены соответствующие словари, содержащие указанные сопоставления. Инцидент мог быть вызван, как сотрудником Подрядчика, решивший в своих целях подключить в корпоративную сеть стороннее устройство, так и сотрудником Заказчика, который аналогичным образом подключил, например, домашний ноутбук или планшет. В обоих случаях инциденту должна быть присвоена критическая важность.

Разработка сложной детектирующей логики для проактивного выявления угроз

При осуществлении рассматриваемой интеграции появляется возможность усилить связку физической и информационной безопасности через разработку сложной детектирующей логики. Как было сказано выше, используя словари, подобные инциденты возможно обогащать IP-адресом камеры, установленной в помещении откуда зафиксирована подозрительная активность. Рассмотрим другую ситуацию: внутренний злоумышленник совершает вредоносные действия на некотором хосте в организации. В SIEM-системе фиксируется инцидент, в карточке которого определен источник нелегитимных действий.

При этом, на некотором промежутке времени в SIEM-системе регистрируется сработка системы видеонаблюдения со связанной с помещением камерой. В этом случае имеется возможность настроить создание дополнительного инцидента с высоким уровнем важности, который зафиксирует сработку с IP-камеры и с АРМ в SIEM-системе из одного помещения. Подобными выявлениями с системы видеонаблюдения могут являться нелегитимные действия на компонентах мониторинга видео, зафиксированные с того же АРМ, либо попытки саботажа камеры или любые другие инциденты, связанные с анализом видеопотока.

Перед реализацией такой сложной логики необходимо обеспечить возможность уведомления службы безопасности по внутренним корпоративным каналам с просьбой проверить камеры в том промежутке времени, в котором было осуществлено обнаружение подозрительной активности аналитиками ИБ департамента.

Заключение

Перед осуществлением интеграции SIEM-системы и системы видеонаблюдения, требуется точная проработка сценариев использования данной связки и отбора событий видеопотока в SIEM-систему для последующей обработки. Необходимо учитывать сложность разработки контента и сценариев обнаружения угроз при планировании работ.

Рассмотренная интеграция позволит существенно повысить уровень безопасности Заказчика, обеспечив усиленный контроль инфраструктуры и наладить слаженность в работе ИБ подразделения и службы безопасности. Такая реализация требует подготовки, подхода к решению и выделению ресурсов. При неимении таких ресурсов всегда можно обратиться к профильным организациям.

Автор – Кирилл Успенский, архитектор систем мониторинга Angara Security