Лучшие практики. Руководство по управлению уязвимостями от OWASP

Достаточно части организации задают вопрос – как построить процесс управления уязвимостями в организации. Недавно сообщество OWASPопубликовало документ Vulnerability Management Guide(OVMG) – по сути руководство по построению процесса управления уязвимостями.

Давайте посмотрим подробнее на наиболее интересные моменты:

· Чтобы “съесть” большого слона и не подавиться предлагается разделить его на маленькие понятные части

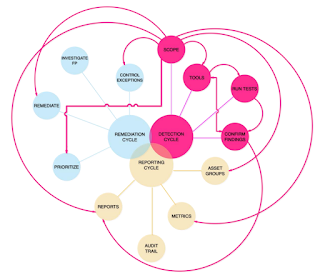

· Поэтому общий процесс управления уязвимостями рассматривается как тройной цикл из подпроцессов, каждый из которых состоит из повторяющихся задач и подзадач

o Detection (Обнаружение)

§ Define/Refine scope (Определение области применения)

§ Optimize Tools (Оптимизация средств анализа)

§ Run Vulnerability Tests (Запуск тестов)

§ Confirm Findings (Подтверждение результатов)

o Reporting (Отчетность)

§ Create Asset Groups (Классификация активов)

§ Define/Refine Metrics (Определение метрик критичности)

§ Create Audit Trail (Подготовка всей информации для обработки уязвимости)

§ Create Reports (Создание отчетов)

o Remediation (Обработка)

§ Prioritize Vulnerabilities (Приоритизация уязвимостей)

§ Remediation Work (Исправление уязвимостей)

§ Investigate False Positives (Расследование ложных срабатываний)

§ Control Vulnerability Exception Process(Контролируемое принятие уязвимостей — исключения)

· Задачи в разных циклах могут повторяться с разной периодичностью. Начинать можно с малого и не браться сразу за все подзадачи, а добавлять их постепенно. Обязательно – это регулярная цикличность и совершенствование процесса.

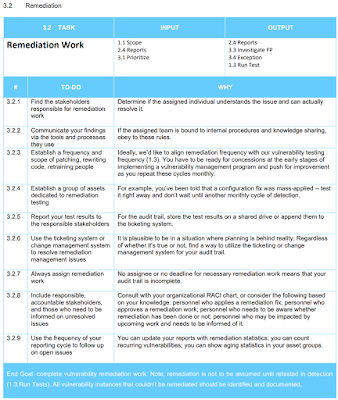

· Для каждой задачи:

o Определено входные данные из каких других задач поступают

o В какие другие задачи должны передаваться выходные данные

o Детально описано из каких подзадач могут состоять задачи и назначение этих подзадач

o Итоговая цель задачи

· Отдельно приводятся карты взаимосвязей задач в рамках процесса

В общем в OVMG есть всё чтобы на его основе разрабатывать регламент управления уязвимостями и создавать в организации процесс управления уязвимостей.

PS: кстати недавно PT сделали предпоказ VM новойсистемы управления уязвимостями — главная цель которой это контроль стандартных процессов управления уязвимостями и возможность резко среагировать на очень критичную уязвимость в ручном режиме. Там подход немного отличается от подхода в OVMG, но в целом тоже неплохой вариант для создания процесса управления уязвимостями.

PPS:

Источник — Блог Сергея Борисова про ИБ.