Mamont вышел на охоту: новые версии Android-трояна распространяют через домовые чаты

Изображение: recraft

Компания F6, ведущий разработчик технологий для борьбы с киберпреступностью, оценила масштабы распространения в России трояна удалённого доступа Mamont, который считают одной из главных угроз 2026 года. По данным аналитиков, примерно 1,5% Android-устройств российских пользователей скомпрометированы различными вредоносными приложениями; на Mamont приходится 47% из них. Новые версии ВПО распространяют под видом списков погибших, раненых и пленных участников СВО, папок с фото и видео, а также антивирусов. Общий ущерб от использования Mamont против клиентов российских банков только в ноябре 2025 года может превышать 150 млн рублей.

Криминальный лидер

Вредоносное Android-приложение Mamont стало одной из главных угроз для клиентов ведущих российских банков. Аналитики департамента противодействия финансовому мошенничеству (Fraud Protection) компании F6 подсчитали: по итогам 2025 года Mamont выходит на первое место, опережая NFCGate по количеству скомпрометированных устройств и по ущербу для пользователей.

По данным F6, примерно 1,5% всех Android-устройств пользователей в России скомпрометированы – на этих устройствах присутствуют следы различных вредоносных приложений. При общей выборке в 100 млн устройств это указывает на компрометацию приблизительно 1,5 млн устройств. В 47% из них присутствуют следы трояна удалённого доступа Mamont.

В третьем квартале 2025 года число устройств, на которые пользователи в России устанавливали Mamont под видом полезных приложений, увеличивалось в среднем на 60 устройств в день. Средняя сумма списания в результате успешных мошеннических атак за этот период составила около 30 тыс. рублей. Общий ущерб от использования Mamont против клиентов российских банков только в ноябре 2025 года может превышать 150 млн рублей.

В результате модернизации вредоносного приложения злоумышленники увеличили перечень атакуемых приложений пользователя, усовершенствовали функционал обработки перехваченных СМС и управления устройствами жертв, поставив атаки на пользователей Android-устройств на поток.

Специалисты F6 провели исследование версии Mamont образца декабря 2025 года, изучили её возможности и подготовили рекомендации по защите от угрозы.

В списках не значился

Аналитики департамента Fraud Protection F6 называют Mamont одной из главных угроз 2026 года. Такой прогноз вызван расширением функционала в новых версиях вредоносного приложения.

Первые экземпляры этого ВПО специалисты F6 обнаружили в сентябре 2023 года. Одна из преступных групп, работавших по схеме «Мамонт», использовала в своих атаках Android-троян, который маскировали под приложение для оформления доставки товаров и распространялся через фейковый Google Play.

За два года вредоносный функционал Mamont серьёзно изменился, а киберпреступники автоматизировали процессы эксплуатации атаки. По сравнению с предыдущими версиями Mamont образца декабря 2025 года по техническим возможностям ушёл далеко вперёд.

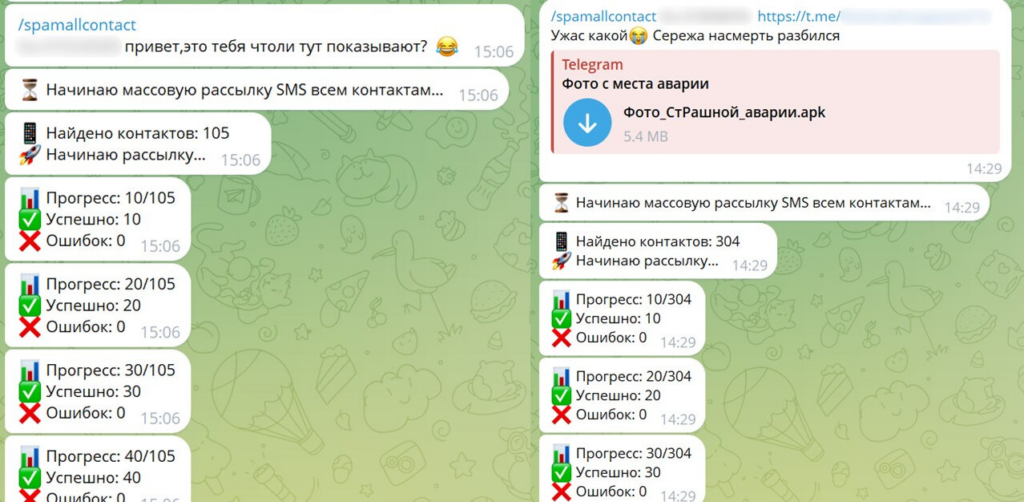

В 2025 году злоумышленники заражают устройства пользователей, рассылая вредоносный файл в открытых группах популярных мессенджеров – таких как домовые чаты. Второй путь распространения Mamont – массовая рассылка фишинговых ссылок и вредоносных файлов со скомпрометированных устройств по всем контактам жертвы.

Сам вирус распространяют под видом папок с фото и видео, списков погибших, раненых и пленных участников СВО, антивирусов и под другими масками. Среди типичных названий таких вредоносных файлов – «Списки 200-300», «Списки пропавших, пленных», «Фото_СтРашной_аварии», «ФОТО», «[Название популярного поисковика]Photo», «МоеВидео».

Для большей вероятности запуска вредоносного файла получателями злоумышленники используют провокационные сообщения. Например, APK-файлы под названием «Фото_СтРашной_аварии» сопровождают текстом: «Ужас какой … насмерть разбился».

Смартфон собирает досье

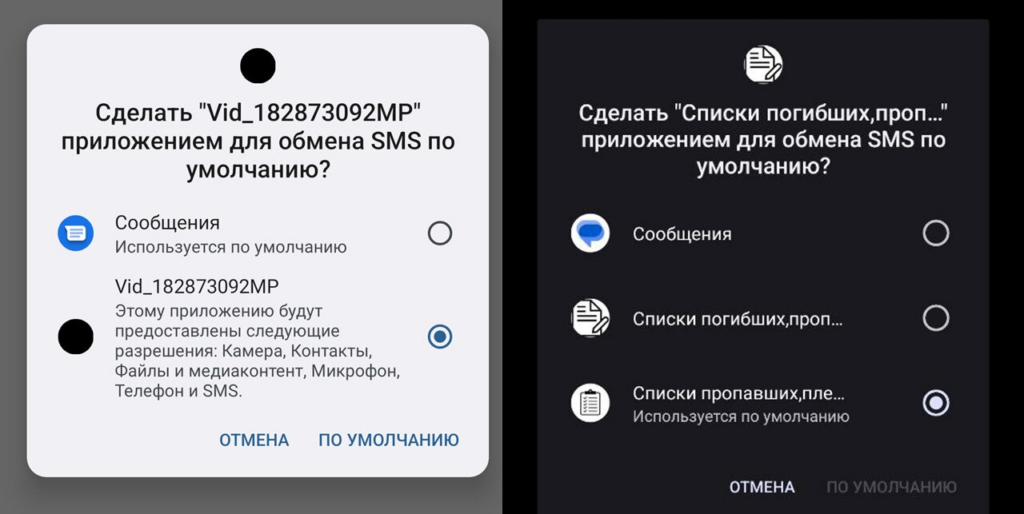

Сразу после установки вредоносного ПО происходит запрос опасного разрешения на установку основного приложения для обмена СМС по умолчанию. Это разрешение требуется Mamont для дальнейшей работы с СМС на устройстве жертвы.

После получения запрашиваемых разрешений вредоносное приложение закрывается, а в меню уведомлений появляется уведомление о наличии обновлений. Пользователь не может убрать это оповещение. Именно постоянное наличие этого оповещения позволяет Mamont постоянно работать в фоновом режиме.

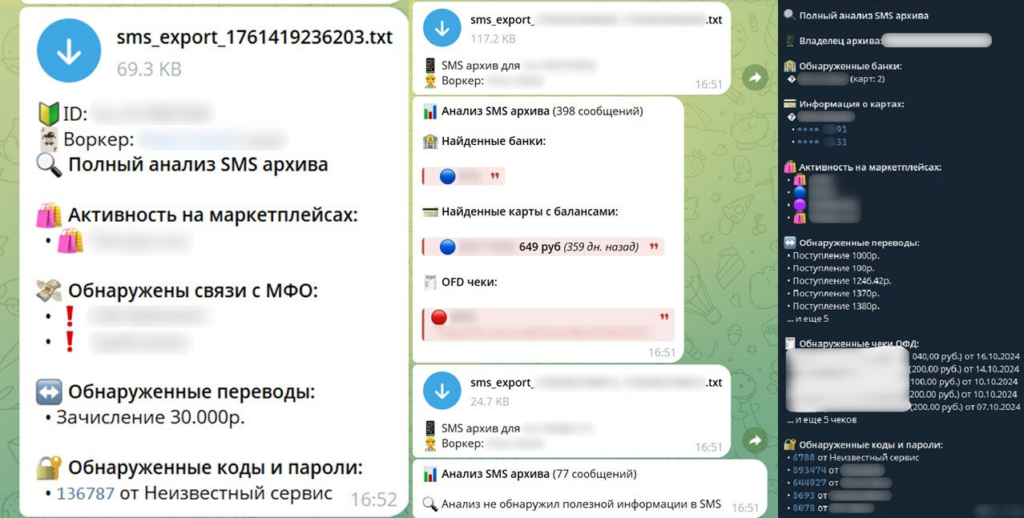

Mamont образца декабря 2025 года позволяет злоумышленникам: читать все СМС пользователя, включая архив сообщений, полученных еще до установки вредоносного приложения, и рассылать СМС с его телефона; находить на устройстве приложения банков, финансовых организаций, маркетплейсов, мессенджеров и соцсетей; получать данные о SIM-картах и отправлять USSD-запросы. Это позволяет киберпреступникам оценить примерный баланс банковских счетов жертвы, наличие у жертвы кредитов, выяснить, пароли от каких сервисов поступают в СМС, и пополнять этими сведениями мошеннические базы данных (CRM).

Выяснив номер телефона жертвы, злоумышленники собирают информацию о ней на основе открытой информации и утечек данных через специализированные сервисы.

Чаще всего полученной информации (персональные данные, номер телефона, перехват СМС на устройстве) преступникам достаточно для выполнения незаконных финансовых операций – входа в личный кабинет банков, кредитных и микрофинансовых организаций, получения кредитов и займов, незаконных денежных переводов.

Предатель в кармане

Аналитики F6 отмечают: главная угроза новой версии Mamont – в том, что её функционал позволяет превратить пользователя скомпрометированного устройства в сообщника мошенников без его ведома. Фактически ничто не мешает злоумышленникам превратить такое устройство в узел связи, через который проходит криминальный трафик, превратить устройство жертвы в источник телефонных звонков, сделать пользователя неявным дропом и распространителем ВПО.

«Для подготовки атак с использованием новых версий Mamont злоумышленники объединяют весь накопленный опыт. Сегодня мошенники собирают вредоносные приложения с учётом наиболее эффективных киберпреступных решений при помощи инструментов искусственного интеллекта. Сборка ВПО под конкретного пользователя происходит прямо в интерфейсе мошеннических баз данных (CRM) и занимает считанные минуты. NFCGate, который в 2025 году был главной угрозой для клиентов российских банков, в 2026-м станет всего лишь одной из опций Android-троянов», – предупреждает Дмитрий Ермаков, руководитель департамента Fraud Protection компании F6.