Настройка Web Application Penetration Testing Lab

В данной статье говорится о том, как настроить 5 популярных веб-приложений (DVWA, bwapp, XVWA, SQLI, Mutillidae) на своем веб-сервере для проведения Web Penetration Testing.

Веб-приложение

Веб-приложение — это компьютерная программа, которая использует веб-браузеры и веб-технологии для выполнения поставленных задач посредством Интернета. Веб-приложения предназначены для выполнения различных целей, они используются предприятиями и организациями по всему миру.

Самые известные программы дают возможность пользователю получить доступ к веб-почте.

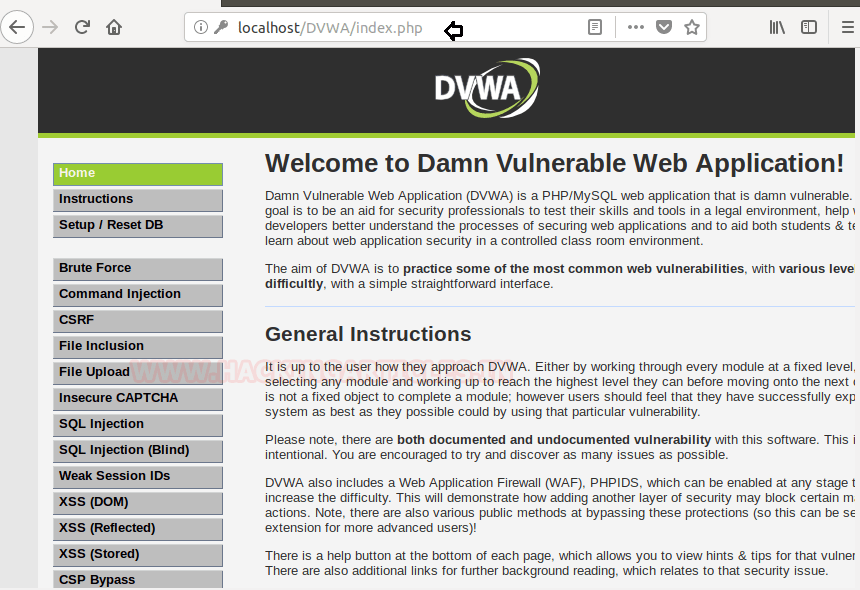

DVWA

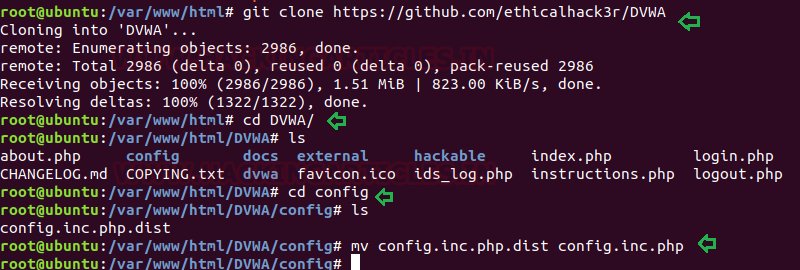

Сперва пользователь должен загрузить и настроить это веб-приложение только в пределах каталога html для всех других веб-приложений в браузере по localhost. Ему следует перейти на свой терминал Ubuntu и переместиться в каталог html, выполнив следующую команду, а затем загрузить DVWA lab, перейдя по данной ссылке.

cd /var/www/html

git clone https://github.com/ethicalhack3r/DVWA

После установки пользователь откроет DVWA и там найдет папку config. В ней он запустит команду ls для просмотра всей доступной информации, теперь пользователь сможет увидеть файл config.inc.php.dist. Как можно заметить на картинке, был перемещен файл config.inc.php.dist в config.inc.php.

cd /dvwa/config

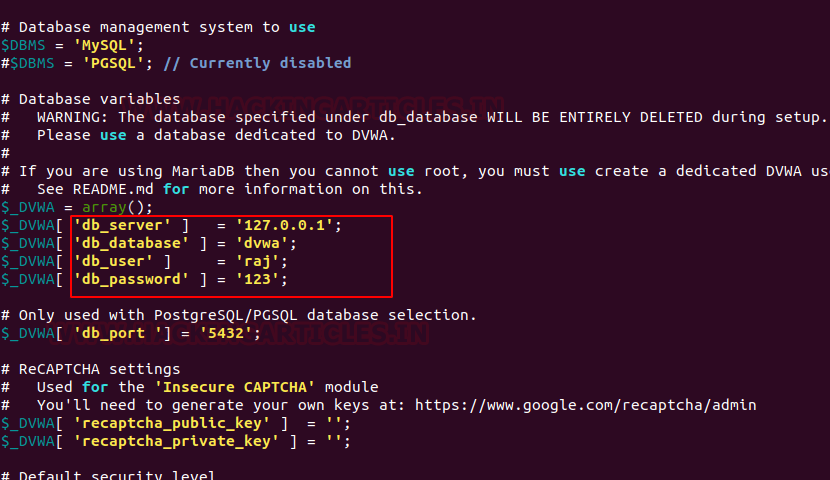

mv config.inc.php.dist config.inc.phpНастала пора открыть конфигурационный файл с помощью nano; таким образом, пользователь сможет понять, что db user — это root, а db password — это пароль.

Теперь пользователю необходимо внести изменения и предоставить доступ Ubuntu, так как в данном случае был написан raj как пользователь db, а поскольку пароль Ubuntu — 123, то стоит это изменить, а именно ввести 123 как пароль для db.

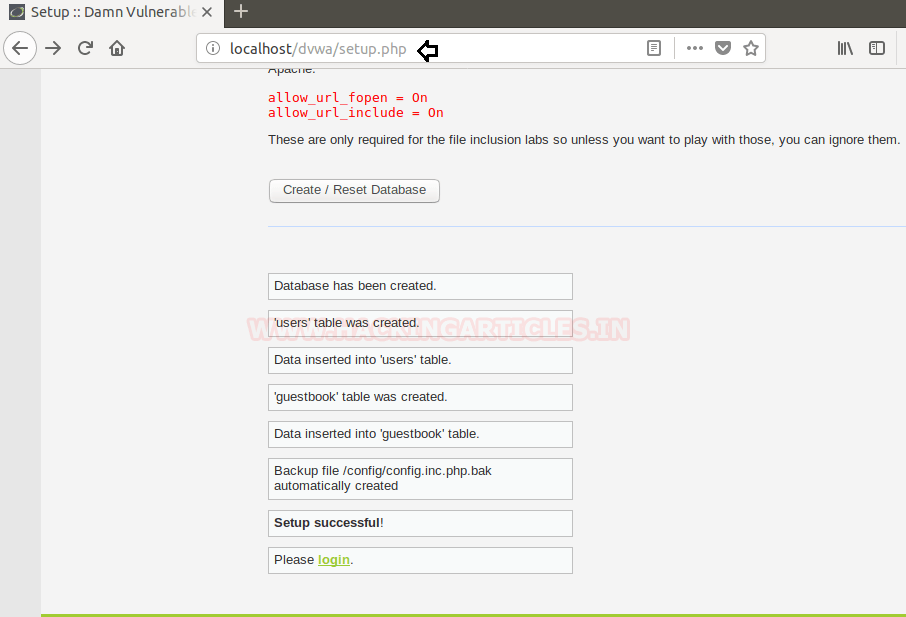

Далее надо открыть DVWA lab в браузере по следующему URL-адресу и нажать на кнопку Create/Reset Database.

http://localhost/dvwa/setup.php

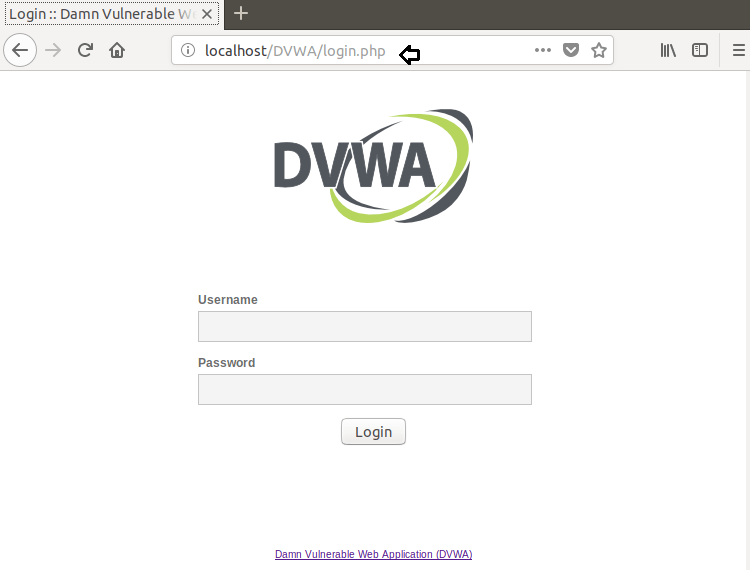

Отлично! Пользователь успешно настроил лабораторию DVWA в Ubuntu 18. Как видно на картинке, его приветствует страница входа в систему.

Для входа в систему будет использоваться имя пользователя dvwa, которое является admin, и пароль, который установлен паролем dvwa по умолчанию.

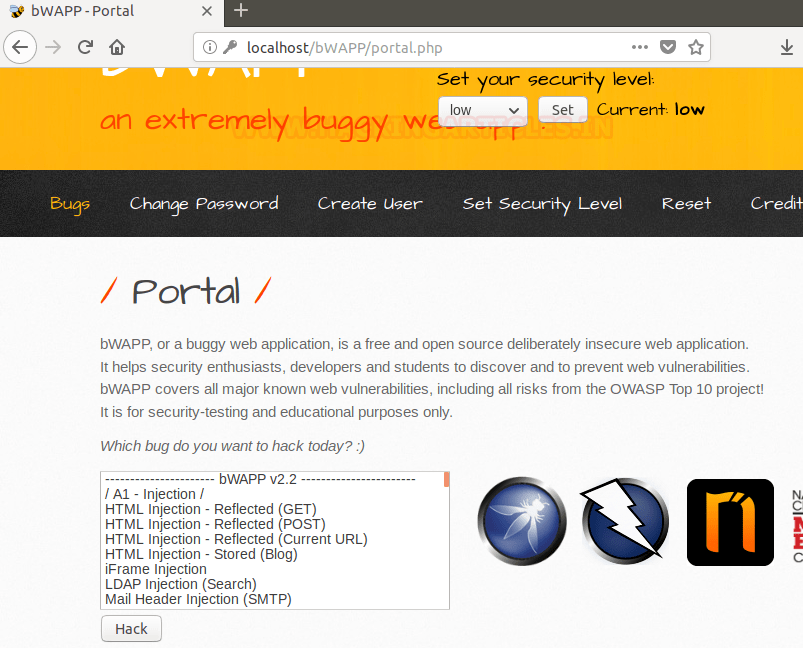

bWAPP

Это особое веб-приложение, которое намеренно обладает определенными уязвимостями. Поклонники информационной безопасности, системные инженеры, разработчики могут узнать больше о существующих веб-проблемах и предотвратить их.

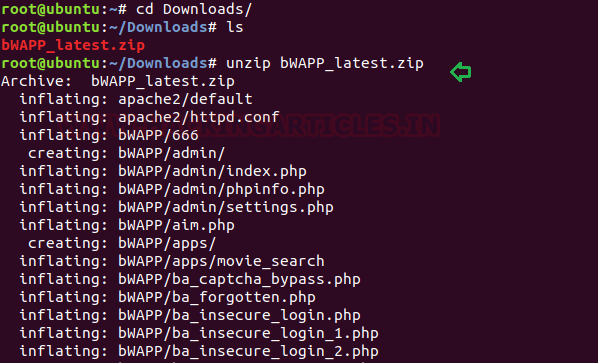

bWAPP подходит для проведения успешных тестирований и пентестинга. Для этого всего лишь необходимо настроить bwapp lab в Ubuntu 18. Во-первых, пользователю следует скачать bWAPP, и тогда он сможет открыть и потом распаковать установочный файл bWAPP с помощью следующей команды:

unzip bWAPP_latest.zip

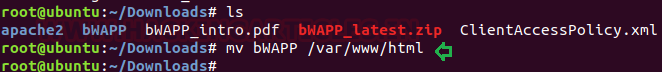

Теперь пользователь переместит bWAPP в var / www / html с помощью следующей команды:

mv bWAPP /var/www/html

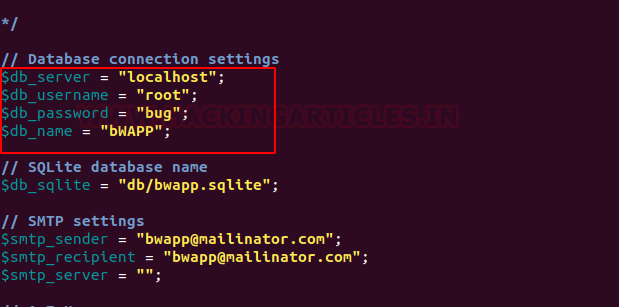

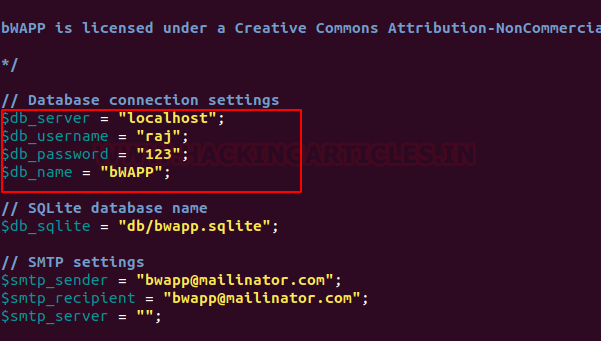

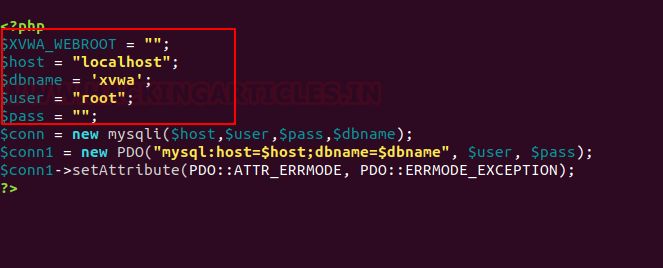

Настала пора отредактировать конфигурационный файл. Итак, пользователь отправляется в сам конфигурационный файл с помощью следующей команды, и там он увидит, что имя пользователя db — root, а пароль db – bug по умолчанию.

cd admin

ls

nano setting.php

Пользователь вносит некоторые изменения и установит Ubuntu raj вместо root и пароль 123 вместо bug. Все настройки сохраняются, а затем человек «выходит» из конфигурационного файла.

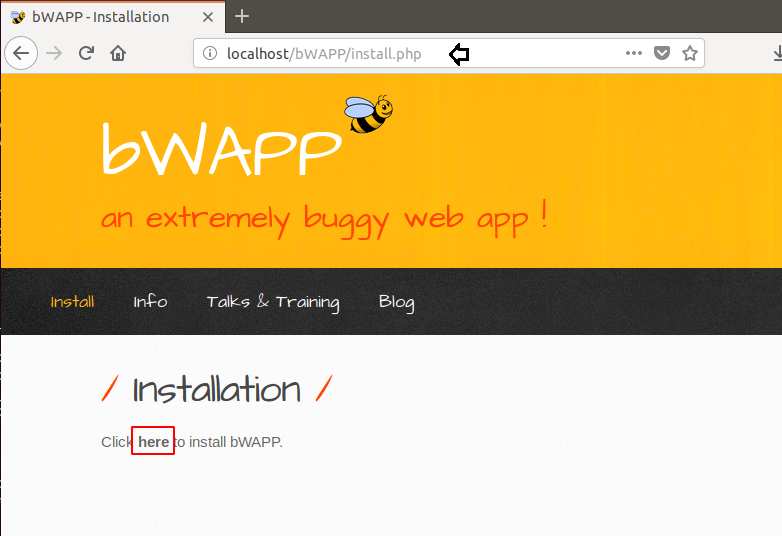

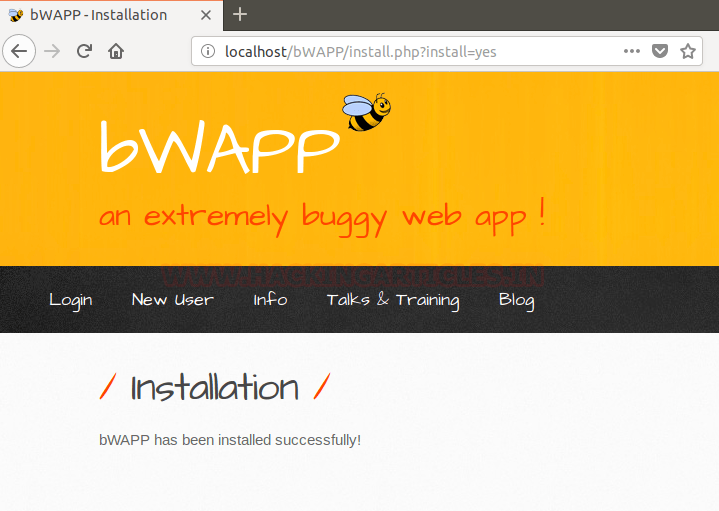

Теперь пользователь открывает свой браузер и запускает установочный файл bWAPP с помощью следующей команды (click here), как показано на рисунке ниже.

http://localhost/bWAPP/install.php

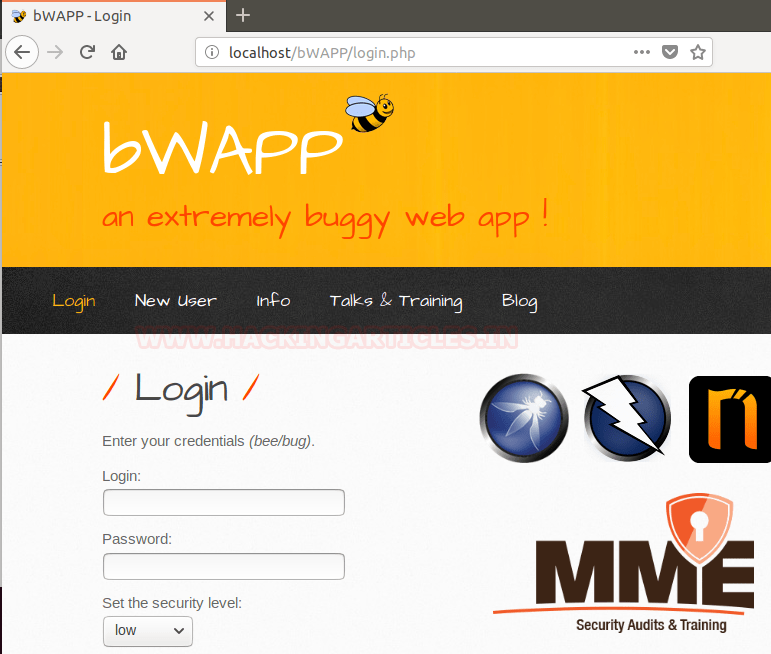

Человек находится на странице входа в bWAPP, где он будет использовать имя пользователя по умолчанию, которое и было раньше, и пароль по умолчанию (bug). После этого пользователь сможет войти в bWAPP.

Можно со спокойной душой начинать работу с bWAPP.

Когда пользователь войдет в систему как bee: bug; он получит возможность проверить свои навыки пентестинга.

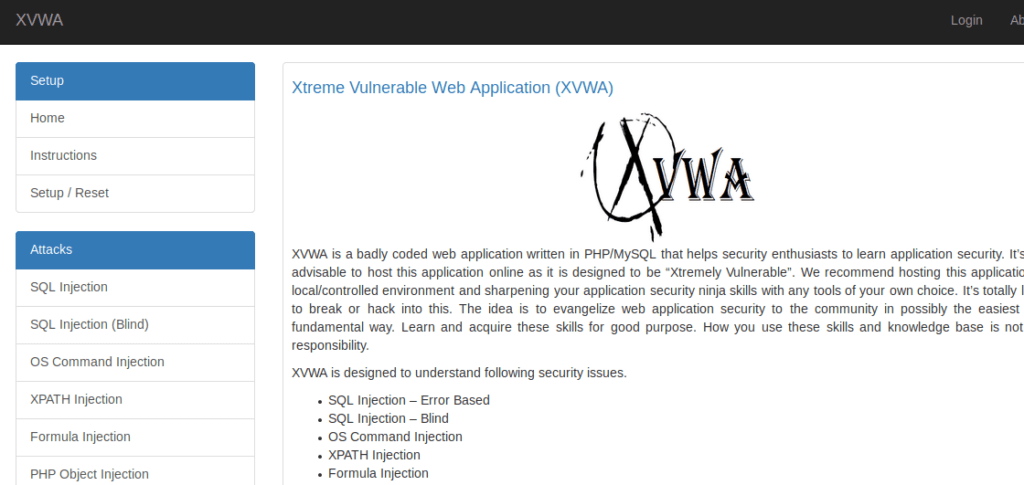

XVWA

XVWA – это нарочно плохо закодированное веб-приложение, написанное на PHP/MYSQL, которое помогает любителям безопасности изучать систему защиты приложений. Оно не рекомендуется к запуску онлайн, потому что уязвимо к атакам, что следует из его названия. Это приложение должно быть размещено в контролируемой и безопасной среде, где пользователь может проверить и улучшить свои навыки с помощью инструмента по его собственному выбору. Итак, пора начинать.

Пользователь скачивает XVWA с GitHub; ему необходимо перейти в терминал Ubuntu и открыть следующую ссылку, чтобы загрузить XVWA lab:

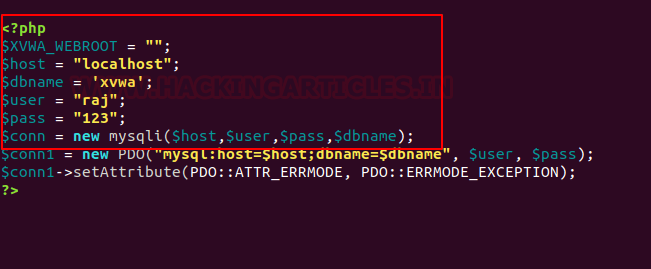

git clone http://github.com/s4n7h0/xvwa.gitКак только файл будет загружен, пользователь откроет конфигурационный файл посредством следующей команды:

cd xvwa

nano config.phpТеперь человек видит, что имя пользователя xvwa является root, а пароль не задан.

Человек удалит отсюда пользователя root и будет использовать имя пользователя ubuntu и пароль 123.

После этого следует сохранить файл и закрыть его.

Затем пользователь просмотрит веб-приложение через URL-localhost/xvwa, и он заметит, что успешно вошел в систему.

SQLI Labs

Лаборатория, которая предлагает отличную тестовую среду для тех, кто заинтересован в приобретении или совершенствовании навыков SQL-инъекции. Пора начинать. Во-первых, пользователь загрузит SQLi lab в html directory по следующей ссылке:

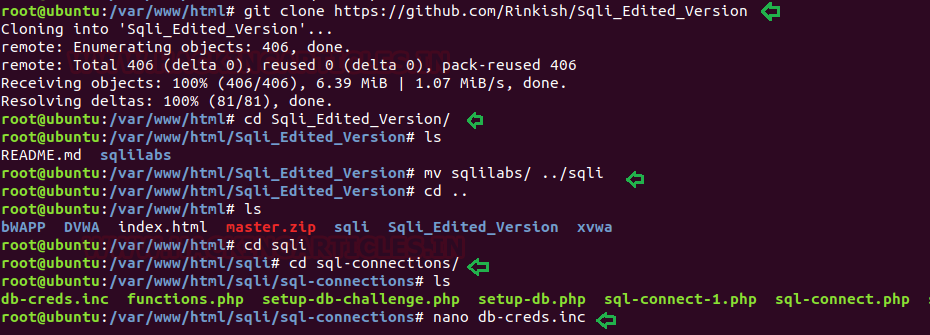

git clone http://github.com/Rinkish/Sqli_Edited_VersionКак только загрузка будет завершена, пользователь перейдет в /var/www directory HTML и переименует ее в sqli. Затем он откроет каталог sql, где человек найдет каталог /sql-connections. Здесь он введет команду ls для проверки файлов и увидит, что имя файла db-creds.inc.

Пользователю необходимо внести некоторые изменения в конфигурационный файл с помощью следующей команды:

cd Sqli_Edited_Version/

ls

mv sqlilabs/ ../sqli

cd sqli

cd sql-connections/

ls

nano db-creds.inc

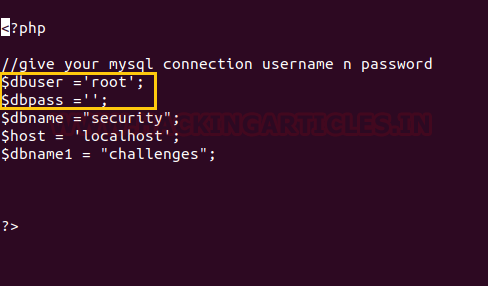

Как видно на картинке, имя пользователя — root, а пароль остается «пустым», это человеку и нужно изменить.

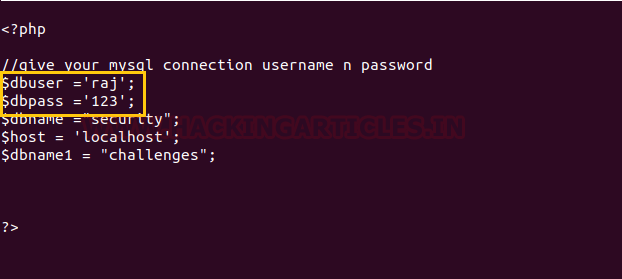

Теперь надо установить имя пользователя и пароль как raj:123, сохранить свои действия в файле и закрыть его.

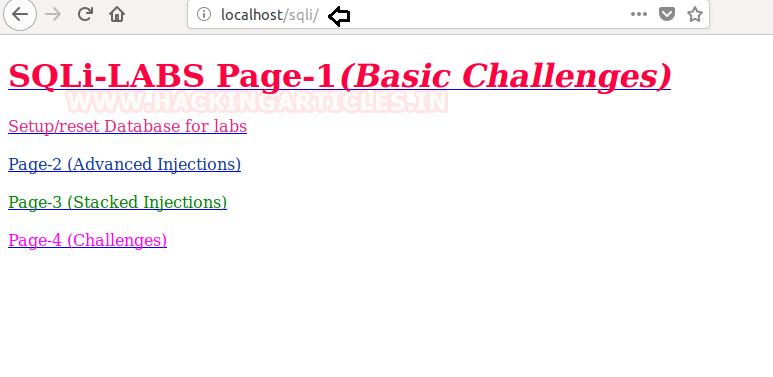

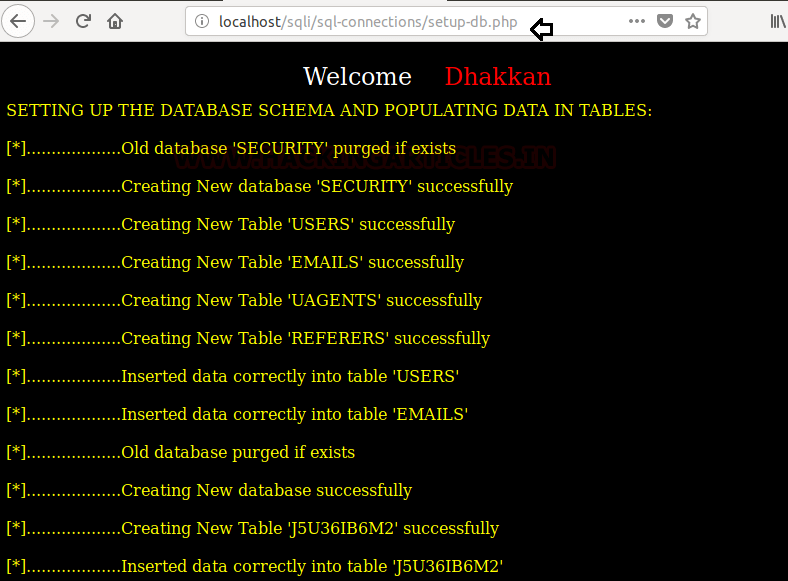

Пользователь откроет это веб-приложение по следующему адресу: localhost/sqli и нажмет кнопку Setup / reset Databases for labs.

Лаборатория sqli готова к использованию.

После этого в браузере пользователя откроется страница, которая указывает на то, что он может получить доступ к различным видам задач Sqli.

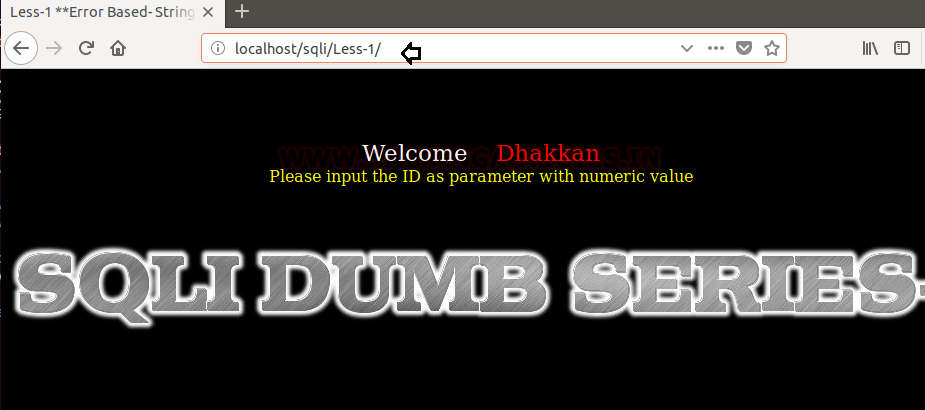

Стоит нажать на lesson 1 и запустить Sqli challenge.

Mutillidae

OWASP Mutillidae — это бесплатное намеренно уязвимое веб-приложение с открытым исходным кодом, обеспечивающее нужную цель для проверки веб-безопасности. Это лаборатория, которая предоставляет полную тестовую среду для тех, кто заинтересован в приобретении или улучшении SQL-инъекций. Это простая в использовании среда для веб-взлома, предназначенная для поклонников информационной безопасности, CTFs и оценки уязвимостей. Она дает возможность исследовать десятки уязвимостей, чтобы помочь пользователю прокачать свои навыки.

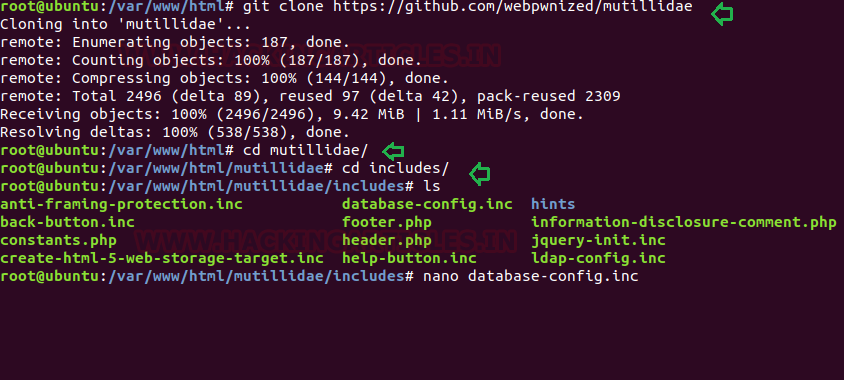

Итак, пользователь начнет с загрузки, перейдя по следующей ссылке, приведенной ниже:

git clone https://github.com/webpwnized/mutillidae

После загрузки пользователь откроет каталог Mutillidae, и там он найдет каталог /includes и зайдет в него.

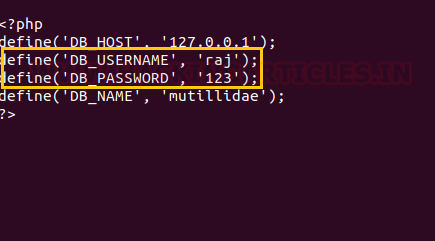

Внутри этого каталога человек обнаружит файл database-config.inc, который нужно открыть с помощью команды nano, как показано на рисунке ниже.

cd mutillidae

cd includes

ls

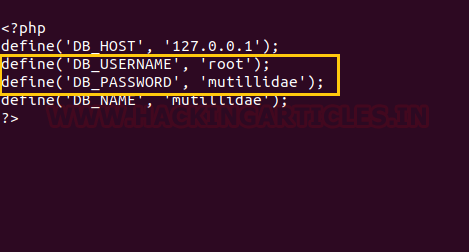

nano database-config.incТеперь человек поймет, что имя пользователя — root, а пароль – Mutillidae по умолчанию. Это ему и нужно изменить.

Следует использовать имя пользователя ubuntu и пароль 123. Все настройки и изменения сохраняются, файл после этого может быть закрыт.

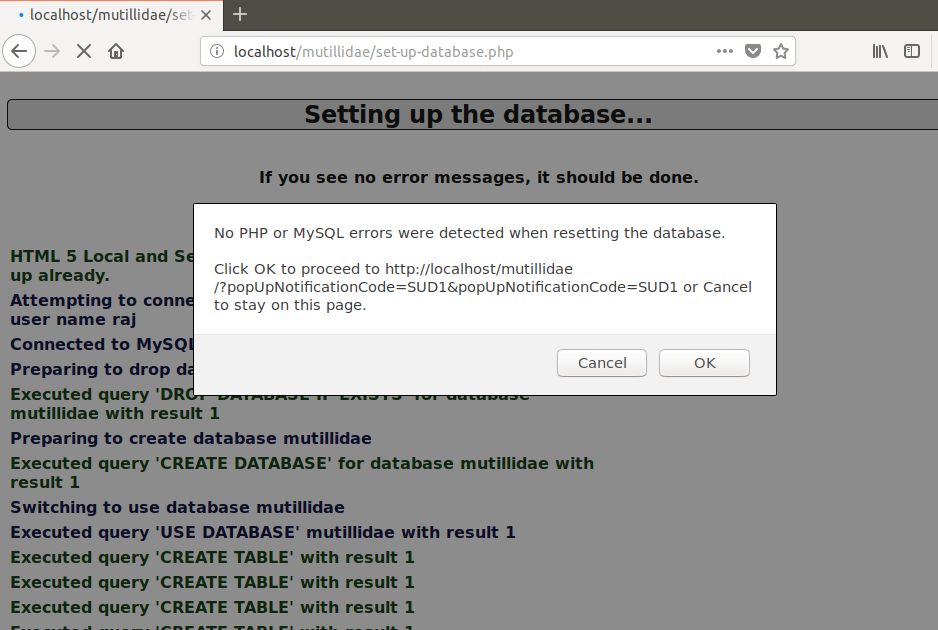

Пользователь откроет свой локальный браузер по следующему URL: localhost/mutillidae, где он найдет опцию сброса базы данных. Ему нужно просто нажать на эту кнопку.

Человек будет перенаправлен на страницу, где его попросят нажать кнопку ОК, чтобы продолжить. Здесь ему нужно это сделать, таким образом он закончит с настройкой лаборатории Mutillidae.

Уязвимая лаборатория веб-приложений для пентестинга была установлена.

Автор переведенной статьи: Geet Madan.

Важно! Информация исключительно в учебных целях. Пожалуйста, соблюдайте законодательство и не применяйте данную информацию в незаконных целях.