Новые типы приманок Canary Lures в Xello Deception 5.7

Вышла новая версия Xello Deception 5.7. Одним из ключевых новшеств обновления стал новый тип приманок – Canary Lures. Рассказываем, что это.

Сегодня в платформе Xello Deception реализовано большое количество приманок. Их можно разделить на два типа. Первый тип связан с ловушками — Lures. Это цифровые артефакты, которые ведут к ловушкам и придают им более достоверный вид. Например, ложная учетная запись от якобы критической базы данных. Приманки размещаются на реальных конечных устройствах (компьютерах реальных пользователей или серверах) в различных местах операционной системы.

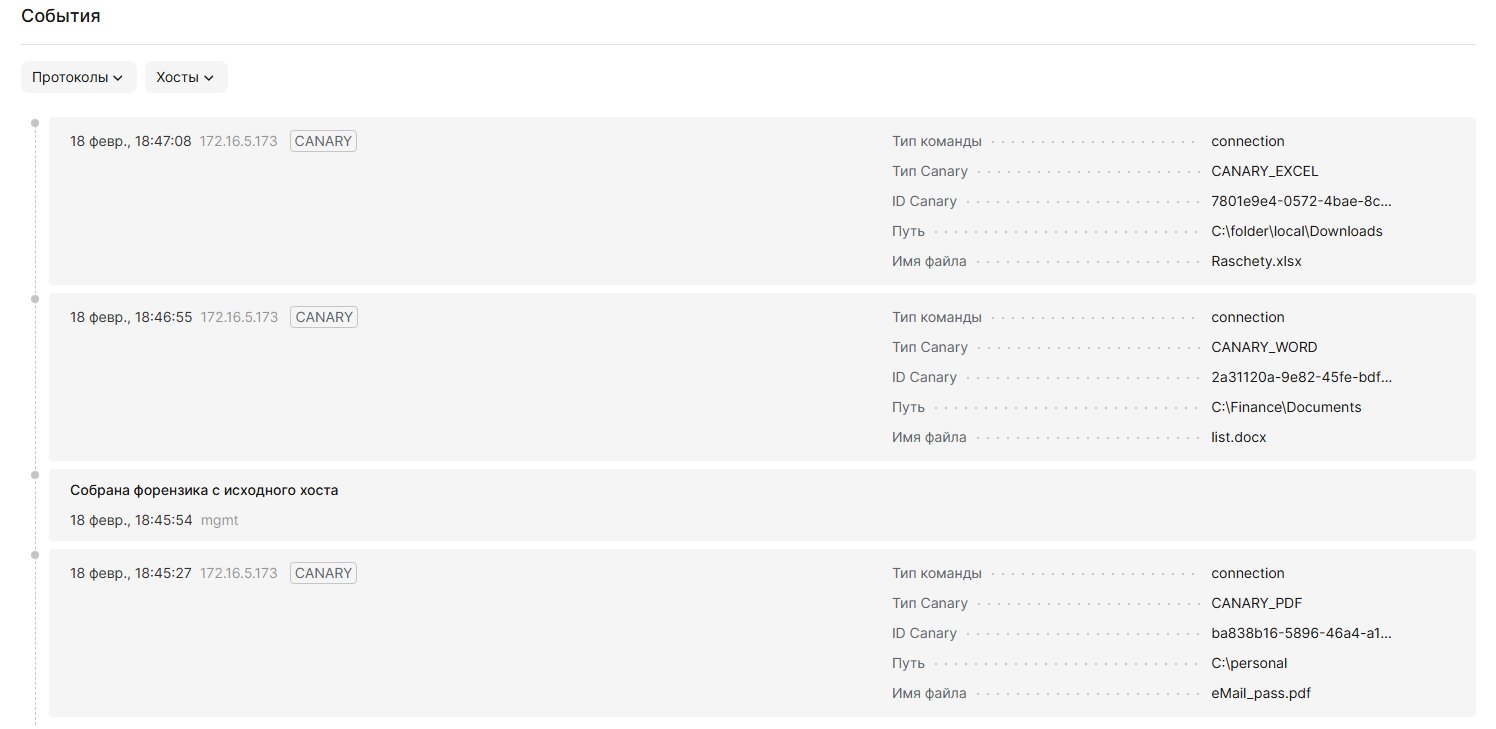

Второй тип — Сanary Lures или приманки-канарейки в терминологии Xello. Они представляют собой самостоятельные, независимые от ловушек приманки в виде файлов, которые срабатывают при любой попытке их открытия или использования. Canary Lures поддерживает различные форматы: текстовые, таблицы, pdf-документы, папки (folder). Это позволяет более эффективно интегрировать данный тип приманок в существующую инфраструктуру и адаптировать их под конкретные сценарии угроз. В дальнейшем планируется реализация новых форматов (zip-архивы, директории, vpn-конфигурации и других).

Напомним, что Xello Deception — модульная платформа, и все приманки входят в модуль Xello Lures.

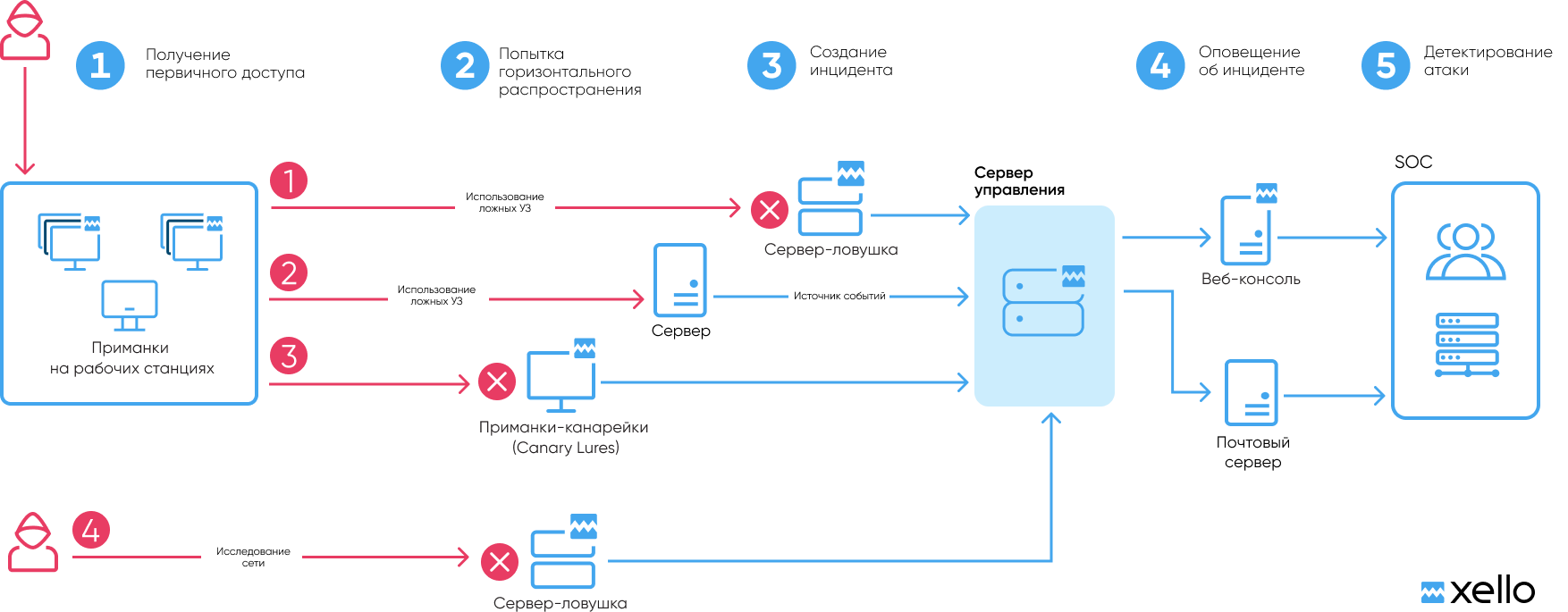

Приманки и ловушки позволяют детектировать атаки на разных этапах. Рассмотрим несколько сценариев реагирования:

- Злоумышленник в рамках скомпрометированного хоста попадается на приманку (например, ложную учетную запись), и система перенаправляет его в ловушку, которая была с ней связана. Система оповестит специалистов о потенциальном киберинциденте и уведет злоумышленника на ложные активы, тем самым дезориентируя его.

- Злоумышленник при горизонтальном перемещении использует учетные записи с надломленного хоста и не идет на связанные с ними ловушки, но в рамках своих же действий попадает на сервер, который протоколируется со стороны источника событий. Это позволяет выявлять действия злоумышленника в момент верификации ложной учётной записи без использования ловушек.

- Злоумышленник попадает на хост сотрудника и ищет на нем привилегированные учетные данные для дальнейшего перемещения. И при исследовании хоста натыкается на ложный файл с названием «пароли и логины», который оказывается приманкой (Canary Lures). При взаимодействии с данным файлом система уведомит специалистов о потенциальном инциденте информационной безопасности.

- Злоумышленник горизонтально перемещается по сети в поисках критических данных и попадается в ловушку — ложную базу данных, систему, сетевое устройство. Любое взаимодейтствие с ловушкой — инцидент информационнной безопасности.

«Приманки Canary Lures можно использовать как для детектирования действий инсайдеров, так и внешних злоумышленников, разместив наиболее привлекательные для них файлы-канарейки в сети. В каждый релиз Xello Deception мы включаем новые типы приманок или ловушек. Ими можно легко управлять из единой консоли и адаптировать их под конкретные задачи бизнеса, в отличие от Open Source-решений», – прокомментировал технический директор Xello Алексей Макаров.