Обзор UserGate SIEM

Количество и вариативность киберугроз растет год от года. Обеспечение информационной безопасности (ИБ) становится ресурсозатратной задачей для организаций любого масштаба. Чтобы справится с огромным потоком логов, событий и алертов, нужен такой инструмент как SIEM – система управления событиями и инцидентами ИБ. В этом обзоре мы рассмотрим российскую систему UserGate SIEM, ее функциональные возможности, преимущества и особенности.

В основе UserGate SIEM лежит известный продукт UserGate – система сбора логов UserGate Log Analyzer (LogAn). Но хотя они и делят одну платформу, UserGate SIEM содержит в себе значительные изменения и в программной части, и в аналитической – накопленную экспертизу команды UserGate, использованную при создании правил нормализации и корреляции.

Возможности и функции UserGate SIEM

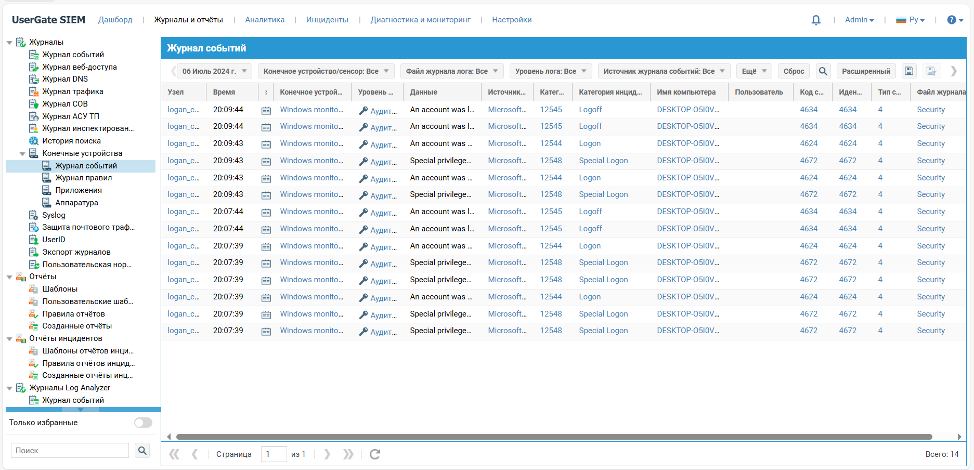

1. Сбор и нормализация данных. UserGate SIEM, как и его предшественник UserGate LogAn, позволяет подключать различные источники логов:

- UserGate NGFW (события самого устройства, журналы трафика)

- UserGate Management Center (изменения управляемой инфраструктуры)

- Устройства с установленным UserGate Client через подключенный UserGate Management Center

- AD/LDAP через UserID-агент по WMI или syslog

- Windows-системы по WMI

- Источники syslog

- Источники SNMP

Процесс подключения довольно прост, некоторые усилия потребуются разве что при настройке WMI на Windows-устройствах (но ее можно выполнить централизованно доменными политиками). Остальные источники, прежде всего продукты экосистемы UserGate SUMMA, подключаются буквально в два шага. При этом логи нормализируются встроенными правилами UserGate – но при необходимости есть возможность настроить дополнительную нормализацию полей с помощью регулярных выражений.

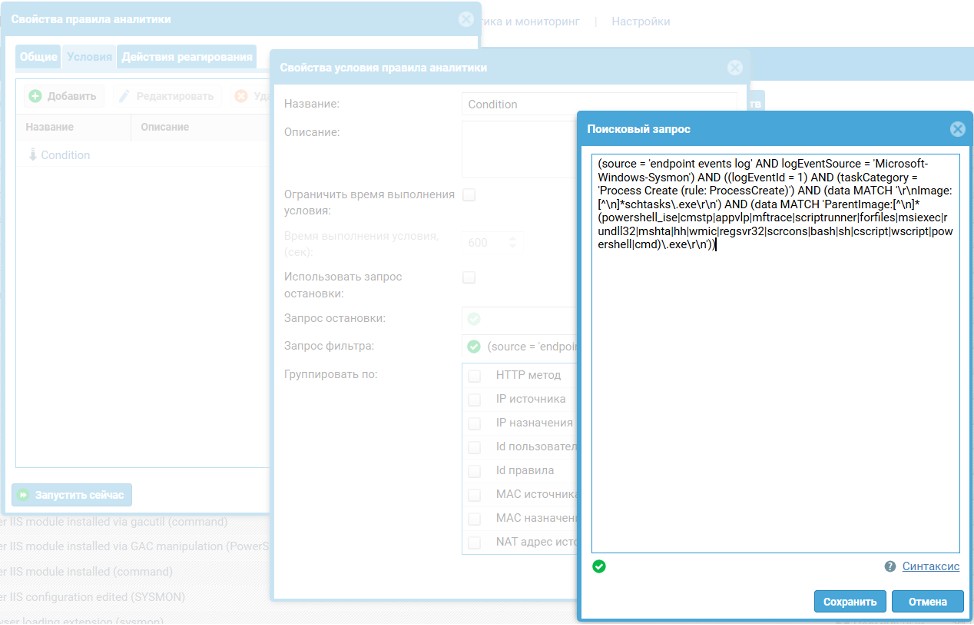

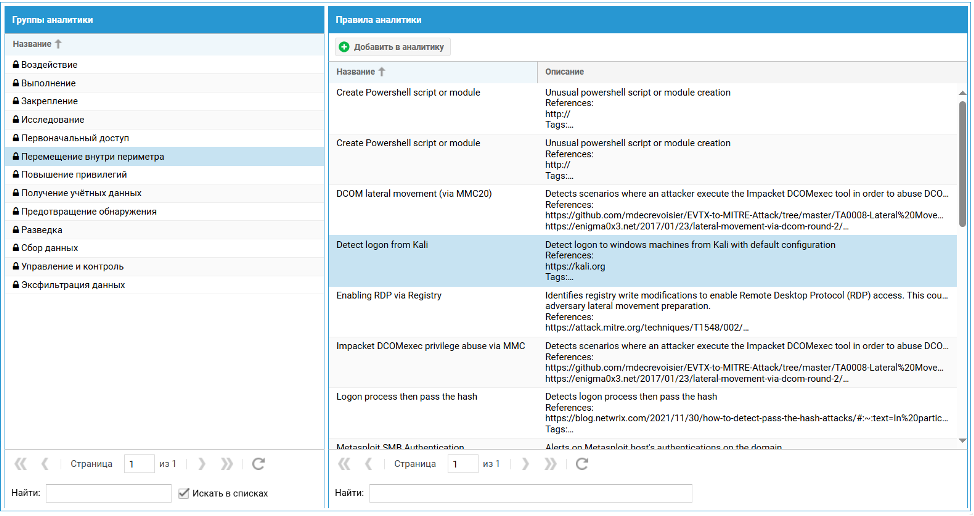

2. Корреляция событий и формирование инцидентов. Следующий логический шаг – обрабатывать собранный поток событий безопасности и выявлять угрозы, требующие внимания. Это уже те функции, которые отличают UserGate SIEM от UserGate LogAn. Правила аналитики, по которым будут выявляться угрозы, входят в подписку на экспертизу SIEM. Изначально их около 400 (на момент написания обзора), но можно установить и включить только необходимые правила; коробочные правила доступны для копирования и изменения. Правило основывается на запросе, отфильтровывающем нужные события с помощью SQL-подобного языка. Этот же язык используется в поисковой строке событий – можно при создании нового правила аналитики набить фильтр, убедиться, что он захватывает только нужные события безопасности, и сохранить это правило одной кнопкой. Сохраненное правило можно в любой момент запустить в тестовом режиме и проверить, выявит ли оно какие-то инциденты уже в собранных событиях или нет (ретропоиск).

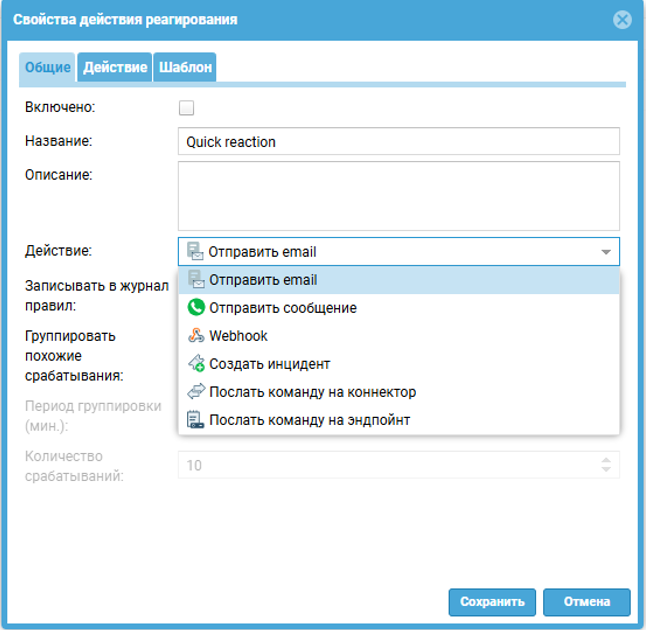

3. Автоматизация реагирования – оповещение, обогащение и блокировка. Если быть точным, в UserGate SIEM правила аналитики генерируют не инциденты, а срабатывания (в терминологии некоторых других SIEM-систем это «алерты»). А вот из срабатываний c помощью механизмов реагирования могут быть созданы инциденты – или отправлено оповещение, или команда блокировки трафика, или все вместе. Для каждого правила аналитики UserGate SIEM можно задать одно или несколько действий реагирования:

- Создать инцидент в UserGate SIEM (поля инцидента – название, описание, ответственный – заполняются статичным текстом или свойствами событий безопасности по настраиваемому шаблону)

- Отправить email

- Отправить SMS-сообщение

- Отправить POST-запрос на webhook

- Послать команду на коннектор (отправка команд другим устройствам или сервисам по SSH илиHTTPS)

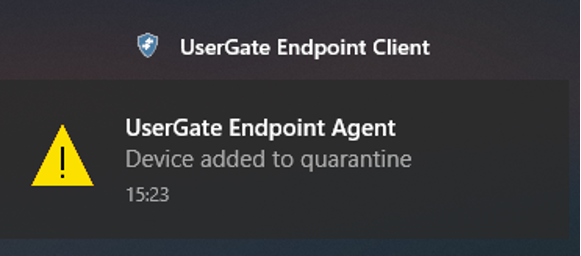

- Послать команду на эндпойнт (для хоста с установленным UserGate Client отправляется команда сетевой изоляции или завершения процесса).

Таким образом можно автоматизировать реагирование на определенные срабатывания, и к тому моменту, например, как аналитик возьмет созданный инцидент в работу, подозрительный трафик будет заблокирован, IP – проверен в VirusTotal, а ответственные за сетевую защиту администраторы – оповещены по email.

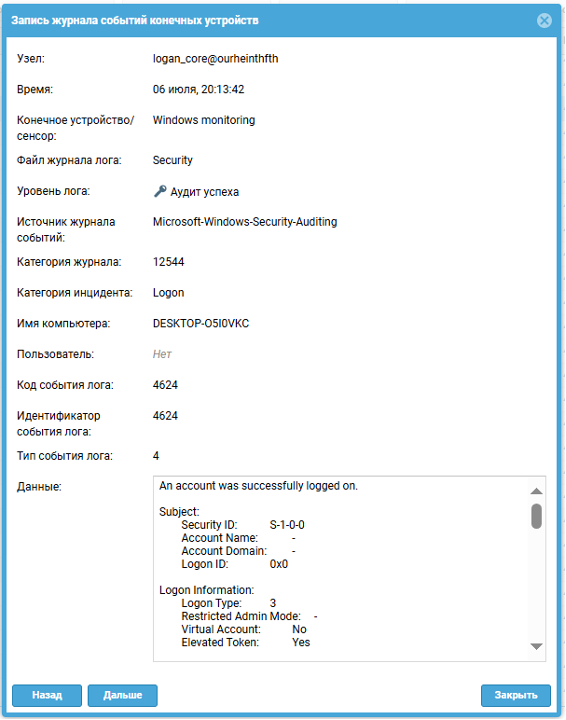

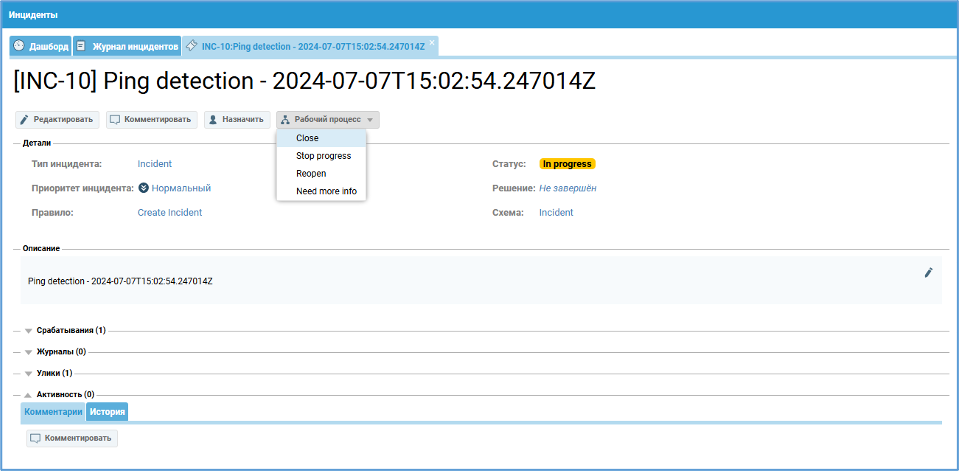

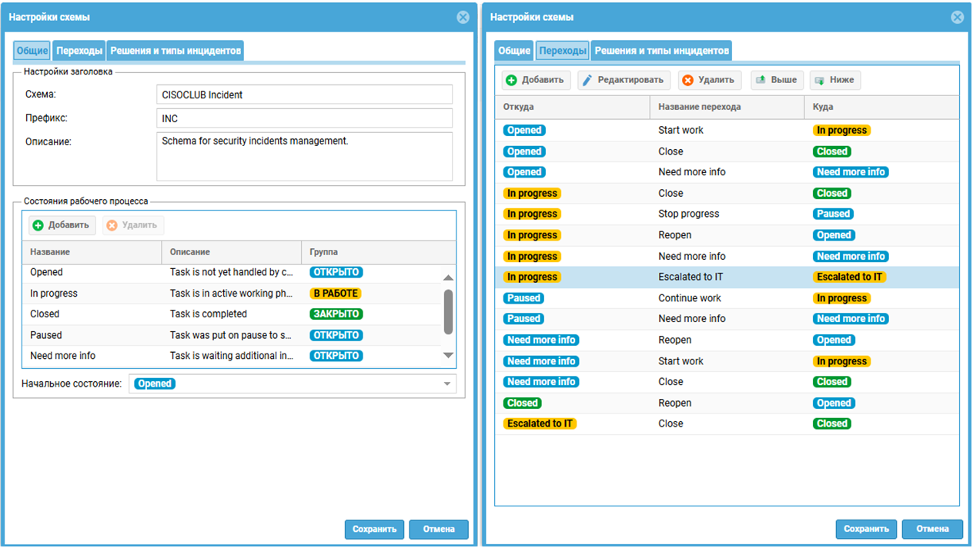

4. Обработка инцидента по настраиваемому циклу. Все варианты реагирования на события безопасности автоматизировать невозможно. Поэтому в дело вступает аналитик SOC. Карточка инцидента, созданного правилом аналитики, как уже было сказано выше, может заполняться динамически (на картинке ниже заголовок инцидента формируется как «название правила» + «время первого срабатывания»). Так как для каждого типа инцидента может быть свой порядок действий, то в UserGate SIEM есть возможность настройки рабочего процесса инцидента. Настройка состоит из набора возможных шагов (открыт, в работе, эскалация…), разрешенных комбинаций перехода «откуда-куда», а также вердиктов, которые можно присвоить инциденту после закрытия.

При работе с инцидентом доступен весь арсенал стандартных методов IRP, в том числе ручное добавление/удаление срабатываний из инцидента и работа с артефактами (IP, хэш и т.п.), которые можно пометить как IOC для дальнейшей отправки в TIP-системы.

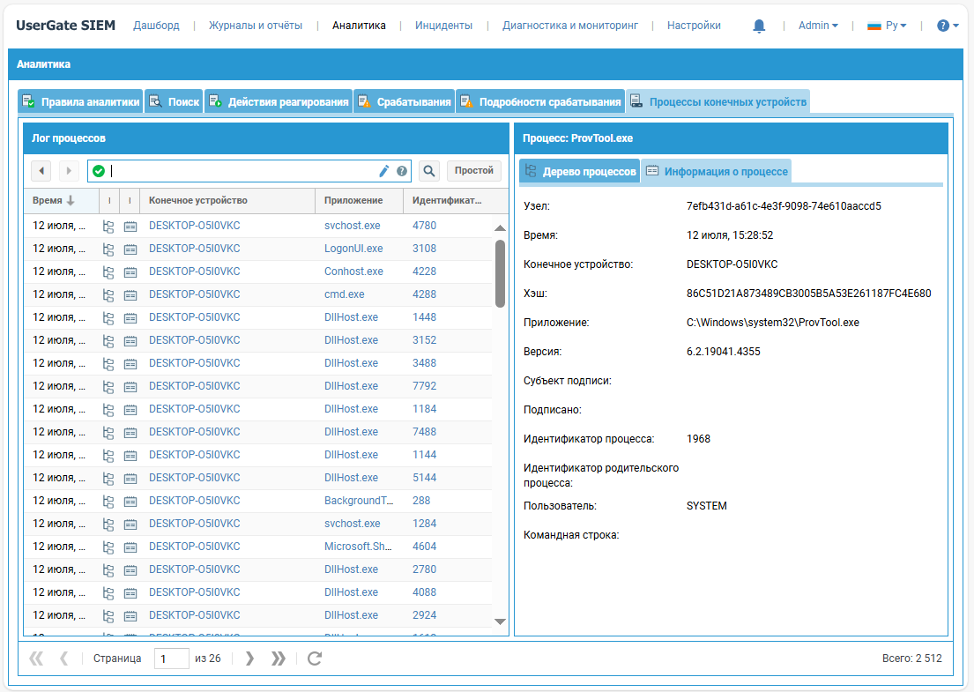

5. Просмотр процессов конечных устройств. В разделе «Аналитика» доступна история процессов конечных устройств (хостов, на которых установлен UserGate Client).

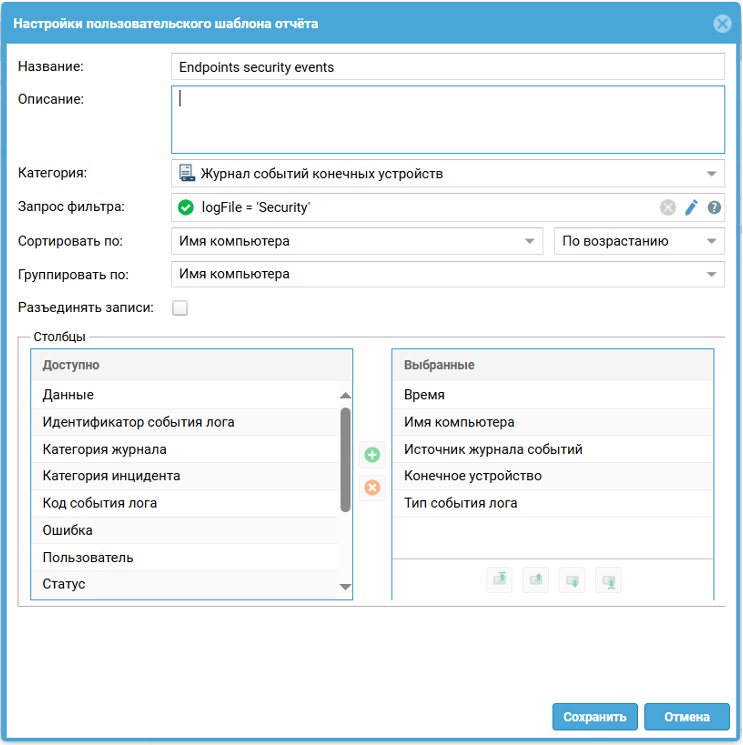

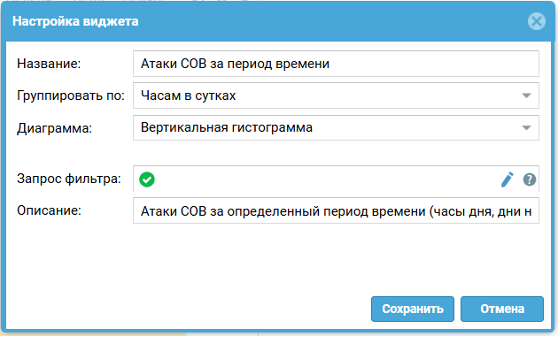

6. Дашборды, отчеты и аналитика. Не последнее место в работе SOC занимает отчетность по сделанной (и не сделанной) работе. Для этого UserGate SIEM позволяет генерировать отчеты по журналам, событиям безопасности и инцидентам – как сводные (топ срабатываний, IP атакующих и т.п.), так и детализированные по конкретным инцидентам. Из коробки идет большое количество готовых шаблонов отчетов, есть настройка пользовательских шаблонов.

Кастомизируются и дашборды, помогающие анализировать события безопасности в реальном времени. Виджеты на этих дашбордах можно тоже донастраивать (выбирать вид отображения, кол-во отображаемых элементов, дополнительный фильтр), но в определенных пределах – совсем произвольный виджет с отображением одновременно инцидентов и потока событий построить не получится.

7. Взаимодействие с ГосСОПКА. Информационный обмен с ГосСОПКА реализован двумя возможными способами:

- через действие реагирования «Отправка команды на коннектор» – в UserGate SIEM есть встроенный набор HTTP-команд для отправки инцидента в ГОССОПКА (можно отправлять автоматически).

- через формирование отчета. В отчетах UserGate SIEM есть встроенный шаблон xml-отчета ГОССОПКА, его можно запустить по инциденту, а затем отправить в ГОССОПКА по электронной почте.

8. Агент UserID. Еще одна функция UserGate SIEM является скорее вспомогательной для экосистемы UserGate SUMMA, но от этого она не теряет свою важность. UserGate SIEM выступает как агент UserID (определение пользователей): периодически делает запрос к AD/LDAP для поиска событий входов/выходов пользователей, а затем отправляет эту информацию на UserGate NGFW – чтобы тот мог разграничивать трафик в соответствии с правами конкретного пользователя.

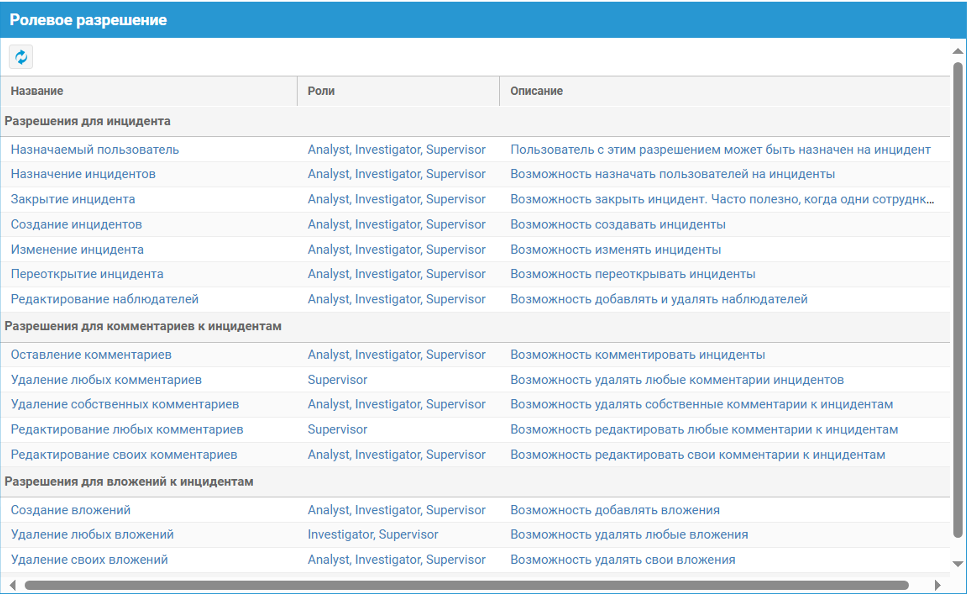

9. Пользователи и ролевая модель. Для работы с инцидентами в UserGate SIEM существует очень гибкая ролевая модель – например, можно для роли присвоить полномочия редактировать любые комментарии, но не свои.

Пользователей можно заводить как локально, так и подгружать из AD/LDAP.

Внедрение

С архитектурной точки зрения UserGate SIEM может быть установлен в любом месте локальной сети (но, конечно, лучше не размещать его в DMZ). UserGate SIEM поставляется в виде единого ПАК или готового образа виртуальной машины. Поэтому процесс установки типовой:

- настройка сети и DNS,

- регистрация лицензии,

- создание учетных записей администраторов.

Далее идет процесс подключения источников логов. Как уже говорилось, он тоже довольно простой:

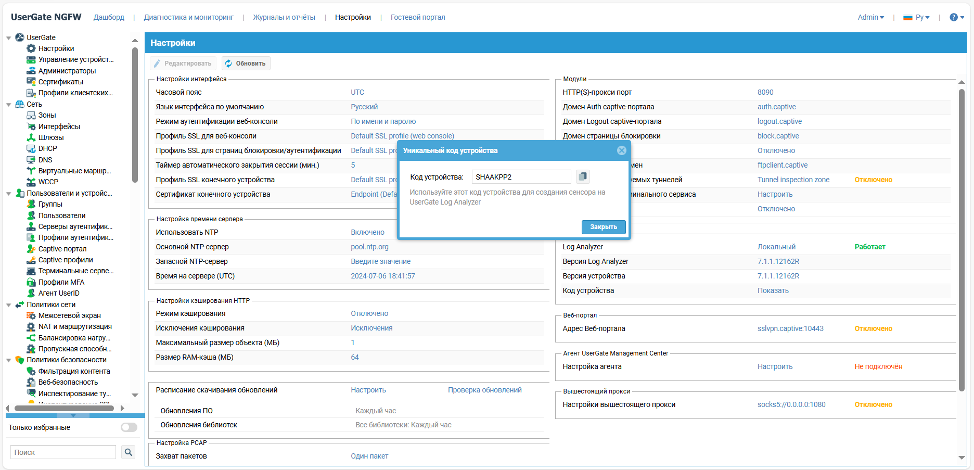

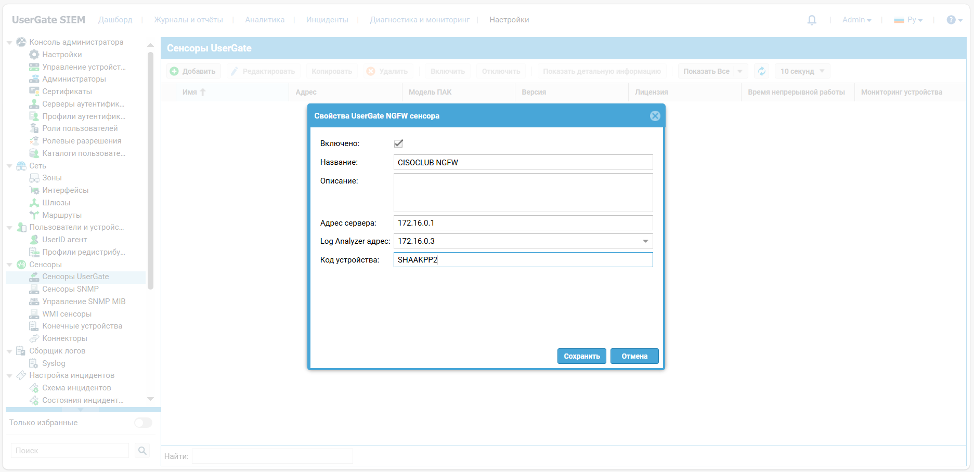

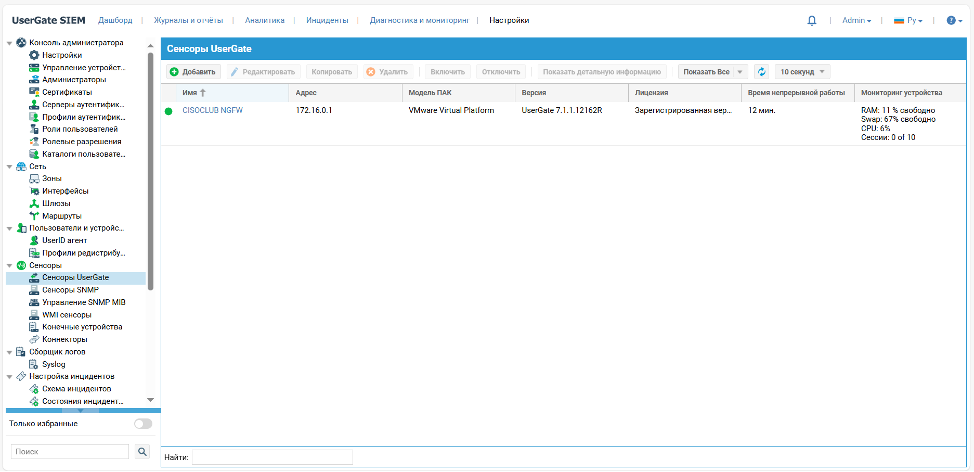

- UserGate NGFW: ввести в UserGate SIEM код устройства UserGate NGFW.

- UserGate Client: подключить UserGate SIEM к тому UserGate Management Center, который управляет установленными клиентами.

- Сенсор SNMP: разрешить в настройках устройства подключение по SNMP. В настройках UserGate SIEMуказать адрес и SNMP community/учетные данные для аутентификации.

- Сенсор WMI: разрешить в настройках устройства подключение по WMI. В настройках UserGate SIEMуказать адрес, учетные данные, пространство имен WMI.

- Syslog: в настройках UserGate SIEM включить syslog-сервер, в настройках устройства-источника включить отправку syslog на адрес UserGate SIEM.

Заключение

UserGate SIEM представляет собой хороший инструмент для обеспечения информационной безопасности, помогающий эффективно выявлять и реагировать на киберугрозы в реальном времени. Система сочетает в себе функции сбора, нормализации и корреляции данных, мониторинга в реальном времени, а также автоматизации реагирования на инциденты.

Одно из ключевых преимуществ UserGate SIEM – простота настройки и работы в нем. Это ускоряет процесс внедрения и облегчает работу аналитиков ИБ. Другое – работа в связке с другими элементами экосистемы UserGate SUMMA, дополняемая экспертизой от производителя. За счет этого актуальные угрозы можно будет выявлять на всем протяжении внутренней инфраструктуры: от периметрового NGFW до конечного устройства.

Реклама. ООО «Юзергейт», ИНН 5408308256. Erid: 2SDnjduXS1G