Обзор UserGate WAF

Сегодня почти любой бизнес завязан на веб-сервисах: корпоративные порталы, интернет-магазины, API-эндпойнты для мобильных приложений. И все они могут становиться мишенью для атак – от обычного сканирования до SQL-инъекций и сложного межсайтового скриптинга. Конечно, в идеальном веб-приложении не должно быть уязвимостей, которые можно было бы проэксплуатировать таким образом, но в реальности они есть почти всегда. Поэтому для защиты веба внедряют специализированные решения — Web Application Firewall (WAF). В свою очередь, компания UserGate разработала UserGate WAF как часть экосистемы решений по информационной безопасности UserGate SUMMA.

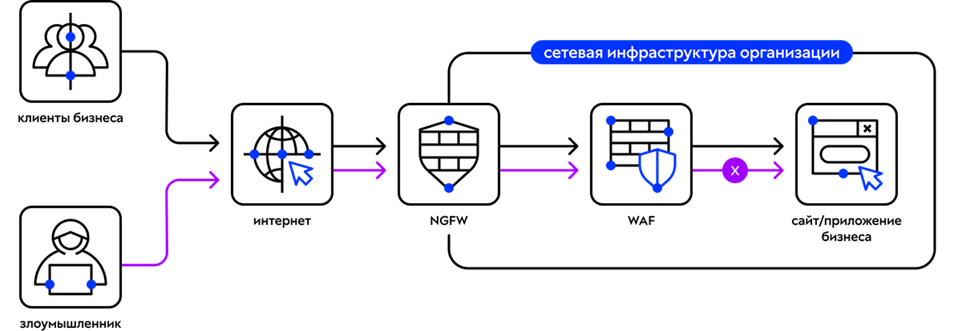

UserGate WAF – это отечественный межсетевой экран для веб-приложений, сайтов и API, который умеет фильтровать и блокировать вредоносный трафик еще до того, как он успеет дойти до серверов. В связке с NGFW и другими средствами защиты информации он помогает закрыть ключевой пласт угроз, проходящих на уровне приложений (L7 OSI): XSS, SQL-инъекции, брутфорс, попытки кражи данных или DoS-атаки.

В этом обзоре разберем, как работает UserGate WAF, какие функции он предлагает и какое место занимает в современной корпоративной инфраструктуре. В обзоре используется версия UserGate WAF 7.4.1 Beta.

Функционал и возможности

1. Анализ веб-запросов и защита от угроз L7. UserGate WAF анализирует HTTP(S)-запросы и ответы веб-серверов на них, проверяя их на соответствие встроенным и пользовательским правилам. Собственно, это функция, без которой системы не могут называться WAF. От каких же угроз можно защитить веб-приложение таким образом?

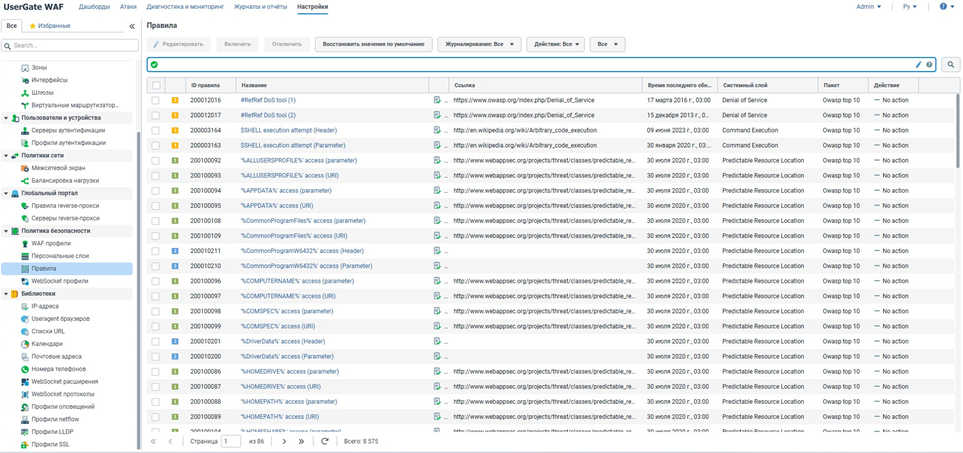

- OWASP TOP-10. Открытый проект обеспечения безопасности веб-приложений (OWASP) раз в несколько лет публикует наиболее критичные риски для веб-приложений. Для защиты от этих угроз эксперты UserGate разрабатывают правила анализа HTTP(S)-запросов, распознавая:

- SQL-инъекции.

- XSS (межсайтовый скриптинг).

- CSRF (подделку межсайтовых запросов).

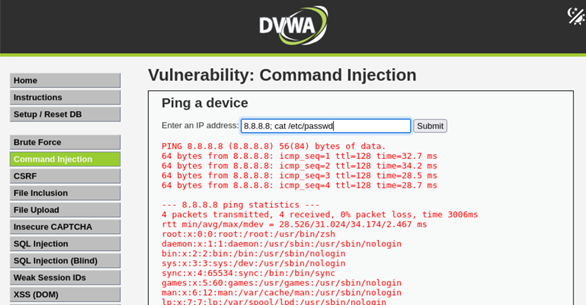

- Инъекции команд (cat /etc/passwd).

- Перехват сессии (Session Hijacking).

- Path Traversal

- и т. д.

В итоге, если хакер, например, попытается ввести SQL-инъекцию ‘ OR true — в поле ввода логина, UserGate WAF выявит ее и заблокирует запрос.

- DoS-атаки на веб-приложения. UserGate WAF выявляет и блокирует повторяющиеся запросы, отправляемые для исчерпания ресурсов веб-сервера (HTTP-флуд), запросы к уязвимым страницам.

- Известные уязвимости ПО веб-сервера (функция виртуального патчинга). Правила анализа UserGate WAF содержат в том числе сигнатуры атак, эксплуатирующих известные уязвимости веб-серверов (nginx, Apache).

- Раскрытие чувствительной информации. Если в результате действий злоумышленников или неосторожности создателей веб-приложения в ответе веб-сервера отображается чувствительная информация, правилами UserGate WAF можно заблокировать такой response-пакет.

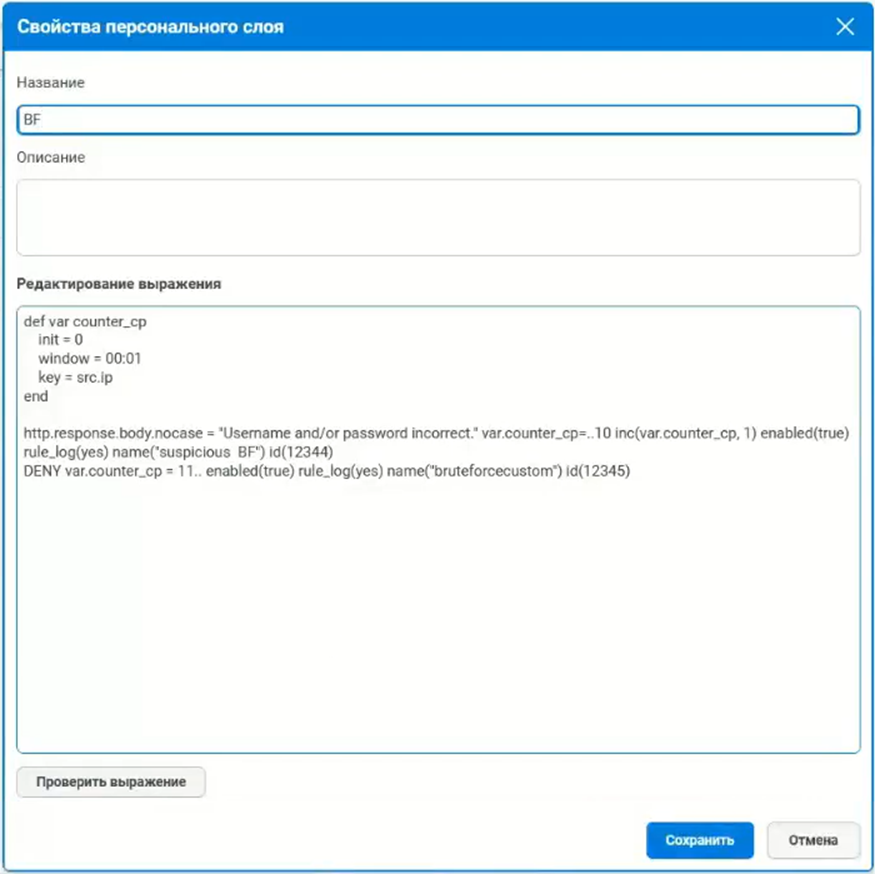

- Защита от ботов и брутфорса. UserGate WAF может не просто блокировать запросы c «нечеловеческими» User-agent’ами (curl, python и прочее), но и блокировать аномальное поведение – источник запросов при превышении порогового числа подозрительных запросов. Например, при сканировании сайта или попытке перебора паролей путем отправки запросов с разными учетными данными. Такая защита позволит и защитить веб-приложение, и сэкономить ресурсы веб-серверов от обработки мусорных запросов.

Можно также создать список разрешенных ботов (например, индексирующих сайты ботов поисковых систем).

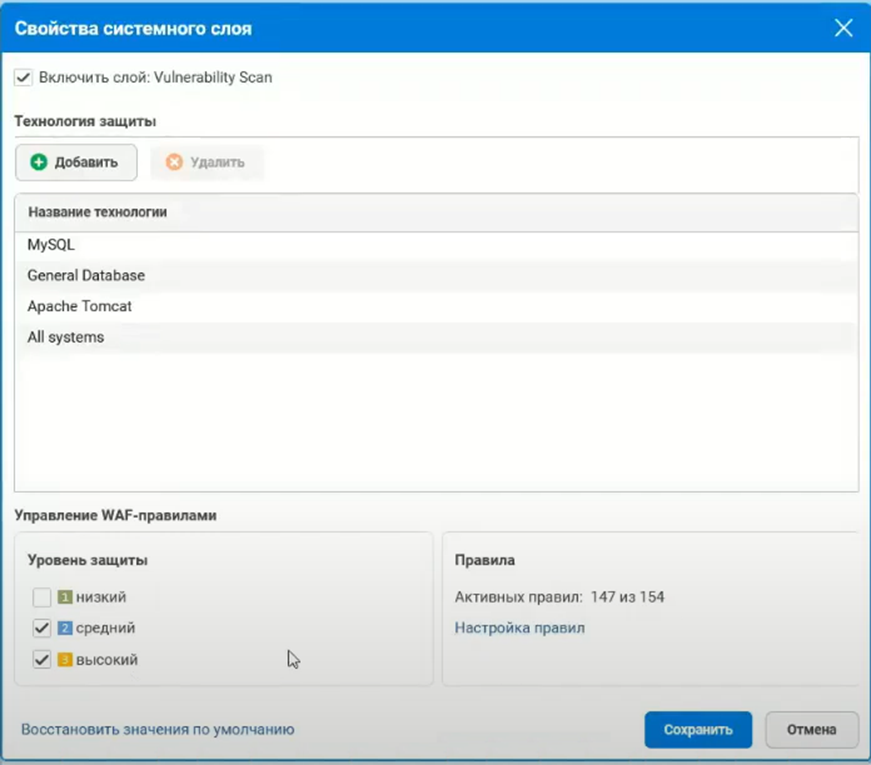

2. Гибкая настройка правил для анализа трафика веб-приложений, написание собственных правил. При настройке правил анализа трафика можно выбрать технологии, на которых работает защищаемое веб-приложение – тогда не актуальные для конкретной инфраструктуры правила не будут тратить ресурсы UserGate WAF. Кроме включения/отключения правила, можно настраивать реакцию при его срабатывании:

- No action (только информирование).

- Pass.

- Force pass (пропустить и прекратить дальнейшую обработку правилами).

- Deny.

- Force deny (заблокировать и прекратить дальнейшую обработку правилами).

Также UserGate WAF позволяет писать свои правила, используя UserGate Policy Language (UPL) и встроенные библиотеки (GeoIP, список User-Agent’ов и т. д.). Например, заблокировать для пользователей из определенной локации доступ к странице аутентификации, оставив чисто информационные страницы.

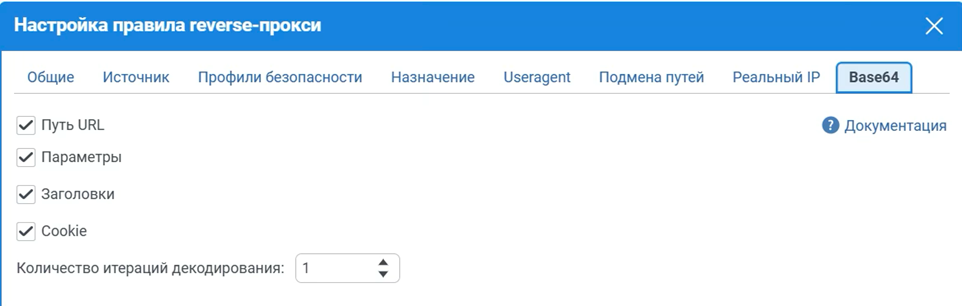

В UserGate WAF можно настроить и то, какие элементы запросов будут декодироваться из Base64 (для дальнейшего поиска паттернов атаки в декодированных строках).

3. HTTPS от пользователя и до защищаемого веб-сервера. UserGate WAF может анализировать как HTTPS-трафик, уже предварительно расшифрованный балансировщиком нагрузки, так и сам расшифровывать его. Производительность при этом уменьшается, но незначительно. После анализа UserGate WAF отправляет трафик дальше на веб-серверы – опять же, как в открытом, так и в зашифрованном виде.

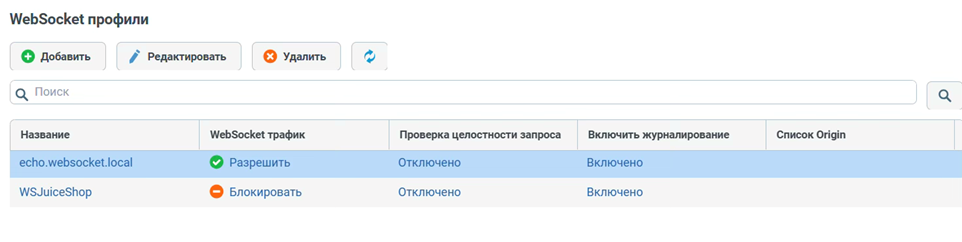

Анализируются не только HTTP(S)-пакеты – есть также возможность контролировать безопасность передачи данных по протоколу WebSocket (проверяется целостность запроса, можно включить белые списки заголовков Origin и списки разрешенных субпротоколов и расширений).

UserGate WAF поддерживает современные криптографические алгоритмы, в том числе ГОСТ (TLS GOST2012256, TLS GOSTR341001).

4. Межсетевой экран L3. Разумеется, межсетевые экраны уровня веб-приложений не надо размещать на периметре сети – основную нагрузку по блокировке нежелательных видов трафика должны нести NGFW. Но встроенный межсетевой экран в UserGate WAF все же нужен как минимум, для настройки разграничения трафика к веб-серверам или доступа к веб-консоли самого UserGate WAF.

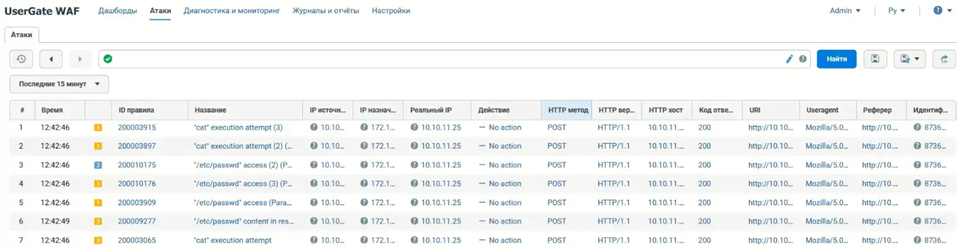

5. Мониторинг и аналитика. Как и в других продуктах UserGate, в UserGate WAF ведутся подробные логи событий:

- Журнал атак/HTTP-запросов (срабатывания правил WAF).

- Журнал установки WebSocket-соединений.

- Журнал трафика (срабатывания правил межсетевого экрана L3).

- Журнал событий самого устройства.

Поддерживается отправка логов по Syslog, экспорт журналов по SSH, SFTP, FTP.

Для большей прозрачности логов HTTP-запросов UserGate WAF может в поле источника отображать не просто IP ближайшего балансировщика, направившего трафик на WAF, а извлекать реальный IP пользователя из служебных заголовков HTTP-пакета (например, если балансировщик трафика сохраняет оригинальный IP 2.63.140.4 в заголовок X-Forwarded-For). Это впоследствии может помочь администраторам ИБ, к примеру, выявить, что большая часть вредоносных запросов исходит от конкретного IP или подсети – так их станет легче блокировать.

6. Работа в закрытом контуре. Существует большое количество предприятий с собственной закрытой сетью без выхода в сеть Интернет, но с ценными внутренними веб-приложениями. UserGate WAF может функционировать и в таком закрытом контуре, получая активацию лицензии, обновления ПО и библиотек через прокси-сервер или файлы с внешнего накопителя.

Архитектура и ввод в эксплуатацию

Наилучшее размещение UserGate WAF – внутри сетевой инфраструктуры, за периметровым NGFW (если велики риски DDoS-атак, то и за средством защиты от DDoS). В такой архитектуре на UserGate WAF будут приходить только запросы на веб-приложения, очищенные от сетевых атак, сканирования портов, TCP/UDP флуда и прочего мусорного трафика.

Порядок ввода в эксплуатацию UserGate WAF достаточно прост:

- Инвентаризация веб-сервисов, нуждающихся в защите WAF.

- Определение будущего расположения UserGate WAF в сетевой инфраструктуре: в DMZ или в зоне веб-серверов, будет ли расшифровываться HTTPS-трафик до WAF или на самом WAF.

- Установка и первоначальная настройка UserGate WAF: инициализация, настройка сетевых портов, активация лицензии, настройка кластера.

- Включение реверс-прокси на UserGate WAF; настройка сетевой инфраструктуры таким образом, чтобы трафик к веб-приложению проходил через настроенный реверс-прокси UserGate WAF.

- Конфигурация защитных правил UserGate WAF, тестирование работы веб-приложения с работающими правилами.

Аппаратные и виртуальные платформы

25 сентября 2025 года компания UserGate представила две аппаратные платформы UserGate WAF: D200 и E1000.

Также наряду с аппаратными платформами доступно использование UserGate WAF в виде виртуальных готовых образов, разворачиваемых в гипервизорах VMware/Hyper-/KVM.

Таблица сравнения производительности для версии UserGate WAF 7.4.1 Beta:

| Параметр | D200 | E1000 | ВМ 1 типа | ВМ 2 типа | ВМ под заказчика |

| Аппаратные характеристики | D200 4 ядра CPU, 16 ГБ RAM, HDD: 1 ТБ | E1000 8 ядер CPU, 32 ГБ RAM, SSD: 2 x 1 ТБ, RAID 1 | 4 ядра RAM 8 ГБ диск 300 ГБ | 8 ядер RAM 16 ГБ диск 300 ГБ | Мощность по запросу |

| Входящий http-трафик, расшифровка выполняется до UserGate WAF | до 950 RPS | до 1500 RPS | до 800 RPS | до 1800 RPS | >1800 RPS |

| Входящий https-трафик, расшифровка выполняется на самом UserGate WAF | до 880 RPS | до 1400 RPS | до 750 RPS | до 1700 RPS | >1700 RPS |

Лицензирование и поддержка

UserGate стремится к унификации своей лицензионной политики. Поэтому, как и другие основные продукты UserGate, UserGate WAF лицензируется по:

- Модели аппаратной платформы (при приобретении UserGate WAF в аппаратном исполнении).

- Количеству виртуальных ядер процессора (для виртуального исполнения).

Лицензия предоставляется бессрочно. Дополнительно приобретается модуль Cluster, позволяющий объединять устройства в кластер отказоустойчивости Active-Passive, до 16 узлов в кластере.

Также ежегодно продлеваются:

- Стандартная или расширенная техподдержка.

- Подписка Security Update (SU), в которую входят:

- Обновления ПО.

- Обновление сигнатур OWASP Top-10.

- Обновление базы экспертизы Malicious User-Agent.

При приобретении лицензии первый год подписки SU и техподдержки включен в стоимость.

Сертификация

UserGate WAF сертифицирован по требованиям к межсетевым экранам (МЭ) по профилю защиты тип «Г» (межсетевые экраны веб-приложений) и по 4 уровню доверия (сертификат соответствия ФСТЭК России №3905).

UserGate WAF также включен в единый реестр российского ПО, основная запись №28542.

Заключение

UserGate WAF закрывает один из самых уязвимых уровней современной IT-инфраструктуры – веб-приложения. Внедрение UserGate WAF помогает обеспечить непрерывность критически важных бизнес-процессов, снизить риски остановки работы компании и финансовых потерь – будь то расходы на остановку атаки, восстановление данных или штрафы за несоблюдение 152-ФЗ «О персональных данных». Дополнительно снижается нагрузка на серверы за счет отсечения вредоносного и бот-трафика, уменьшаются репутационные риски.

UserGate WAF сочетает в себе фильтрацию трафика, защиту от угроз из списка OWASP Top-10, ботов и DoS-атак, удобные механизмы администрирования и гибкие правила анализа. Эти правила разрабатываются и тестируются собственным центром экспертизы UserGate на основе в том числе рекомендаций российских регуляторов. UserGate WAF можно быстро развернуть в инфраструктуре организации, а единый с UserGate NGFW интерфейс облегчит начало администрирования.

В компаниях, для которых веб-сервисы являются значимой частью ИТ-инфраструктуры, UserGate WAF способен стать основным элементом защиты, работающим в связке с NGFW и другими средствами защиты информации.

ООО «ЮЗЕРГЕЙТ», ИНН: 5408308256, Erid: 2SDnjcvoMXD