Опасный LUMMAC.V2: Новейшие угрозы кибербезопасности

Источник: www.googlecloudcommunity.com

LUMMAC.V2 – это сложный вариант вредоносного ПО, представляющий собой усовершенствованный инфокрад, который был разработан на основе оригинальной версии LUMMAC credential stealer. Программа написана на языке C++ и предназначена для кражи конфиденциальной информации пользователей.

Ключевые особенности LUMMAC.V2

Одной из основных особенностей LUMMAC.V2 является:

- Бинарный морфинг: данное свойство позволяет вредоносному ПО обходить стандартные методы обнаружения.

- Широкий спектр нацеливания: LUMMAC.V2 нацеливается на веб-браузеры, криптовалютные кошельки и приложения для обмена сообщениями.

- Передача данных: украденная информация, включая учетные данные и файлы cookie, передается в сжатом формате ZIP по протоколу HTTP.

Методы распространения и заражения

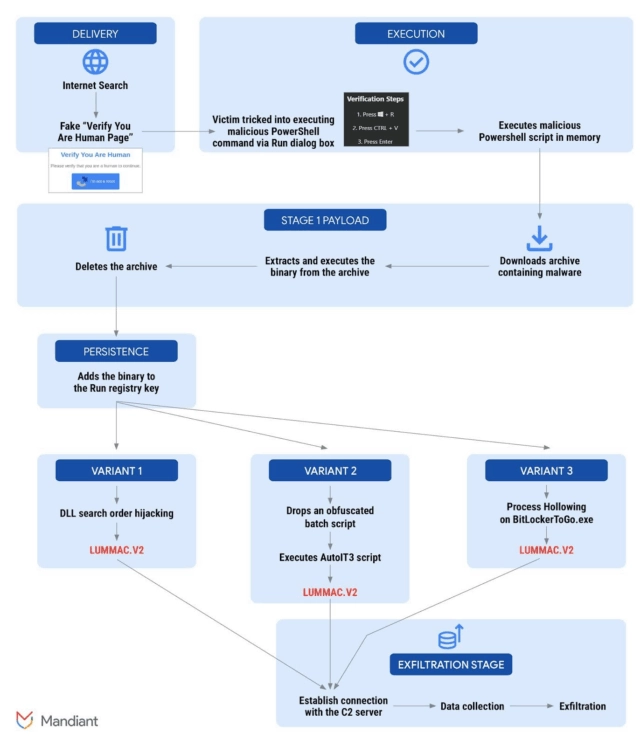

LUMMAC.V2 использует тактику социальной инженерии под названием «ClickFix», которая вводит пользователей в заблуждение через поддельные страницы с капчей. Если пользователь нажимает на зараженную ссылку, в его системе запускается скрипт, содержащий команды PowerShell:

- Invoke-WebRequest: загружает вредоносный файл с удаленного сервера.

- Invoke-Expression: выполняет загруженные команды в фоновом режиме.

Способы маскировки и скрытности

LUMMAC.V2 применяет многочисленные методы маскировки, что затрудняет его обнаружение:

- Перехват библиотеки DLL: вредоносная библиотека загружается вместо законной.

- Внедрение кода: вредоносный код внедряется в легитимные процессы для маскировки. Например, загрузчик PowerShell удаляет файлы и заменяет их содержимое.

Современные механизмы защиты

Киберпреступники внедрили в LUMMAC.V2 передовые меры по предотвращению обнаружения, включая:

- Антианалитические методы, которые проверяют наличие антивирусных решений перед выполнением.

- Обфускация команд и полезной нагрузки для обхода систем безопасности.

Каналы связи и управление

После активации вредоносное ПО инициирует DNS-запросы для определения местоположения своих серверов управления. Для защиты связи используется шифрование TLS. В этой инфраструктуре также работают службы обратного прокси, такие как Cloudflare, что дополнительно увеличивает уровень защиты.

Стратегии обнаружения

По рекомендациям компании Mandiant, для обнаружения активности LUMMAC.V2 следует использовать:

- Запросы Yara-L.

- Пользовательские правила поиска для идентификации подозрительных операций.

- Мониторинг нарушений процессов, связанных с известными инфокрадами.

LUMMAC.V2 представляет собой серьезную угрозу для пользователей и требует активных мер по защите информации. Популярность таких вредоносных программ подтверждает, что кибербезопасность остается одной из приоритетных задач в современном мире технологий.

Отчет получен из сервиса CTT Report Hub. Права на отчет принадлежат его владельцу.

Ознакомиться подробнее с отчетом можно по ссылке.