Организация связи со сторонними криптографическими сетями

Содержание

- Общий порядок организации связи

- Регистрация внешних сетей

- Обмен сертификатами

- Обмен файлами конфигурации разрешенных к доступу ресурсов

- Создание межсетевого ключа

- Настройка парной связи

- Создание правил фильтрации

- Тестирование

Современные реалии таковы, что использование зарубежных технологий может быть чревато высокими рисками. В связи с этим все больше и больше российских компаний переходят на использование аппаратно-программных комплексов шифрования с поддержкой отечественных криптографических алгоритмов. Одним из наиболее известных таких комплексов является «Континент 3.9» от компании «Код Безопасности».

Статью подготовили инженеры внедрения и технической поддержки TS Solution. Группа компаний «TS Solution» решает задачи по проектированию и внедрению комплексных проектов в сфере ИТ и ИБ на основе отечественных и зарубежных решений.

Основные направления деятельности:

- Аудит, соответствие требованиям регуляторов, категорирование объектов КИИ.

- Полный спектр работ по построению системы ИБ.

- Проектирование и внедрение инфраструктурных решений, серверные технологии и системы хранения данных.

- Работы требующие аттестации ФСТЭК и ФСБ.

- Предоставление 1-й и 2-й линии технической поддержки и полное техническое сопровождение проектов.

- Проведение авторизованных и авторских курсов и программ обучения.

Более 32 000 государственных и коммерческих организаций в России доверяют продуктам компании «Код Безопасности» и используют их решения для обеспечения безопасности рабочих станций, серверов, виртуальных инфраструктур, мобильных устройств и сетевого взаимодействия всех компонентов информационных систем (подробный список).

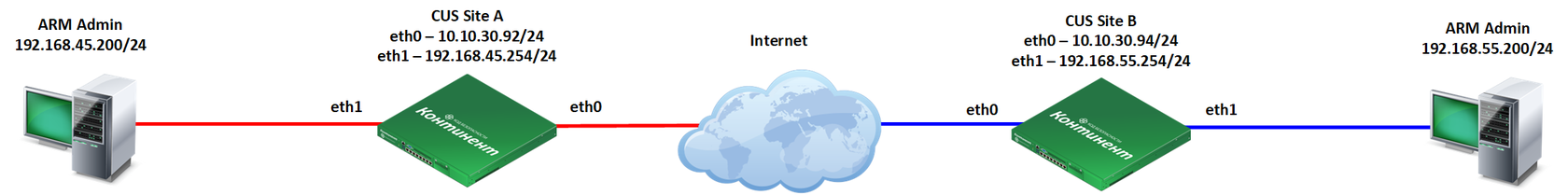

Для демонстрации данного функционала была собрана следующая схема сети:

Общий порядок организации связи

2. Обмен сертификатами открытых ключей.

- Создание и экспорт сертификата собственной сети.

- Импорт сертификата сторонней сети.

3. Обмен файлами конфигурации разрешенных к доступу ресурсов.

- Создание и экспорт файла конфигурации разрешенных к доступу ресурсов собственной сети.

- Импорт файла конфигурации разрешенных к доступу ресурсов сторонней сети.

4. Создание межсетевого ключа.

5. Настройка парной связи между КШ.

6. Создание правил фильтрации для информационного обмена между сетями.

Связь со сторонними криптографическими сетями невозможна в следующих случаях:

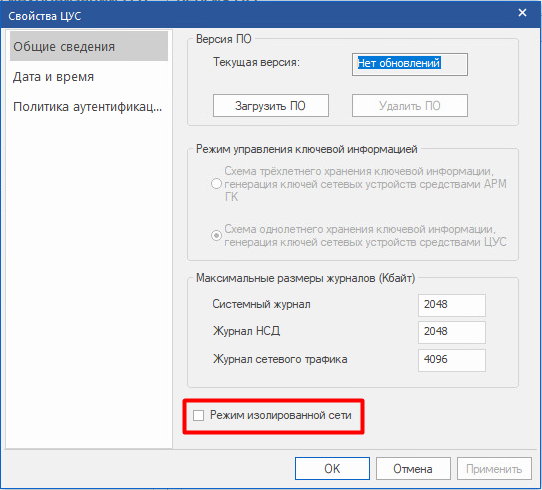

- Связь со сторонней криптографической сетью не может быть установлена, если хотя бы на одном из связываемых ЦУС включен режим изолированной сети.

- Для установки соединения между КШ, принадлежащими разным криптографическим сетям, хотя бы один из этих КШ должен обладать однозначно идентифицируемым статическим IP-адресом.

- Загрузка конфигурации внешней сети при совпадении идентификаторов КШ в домашней и внешней сети невозможна.

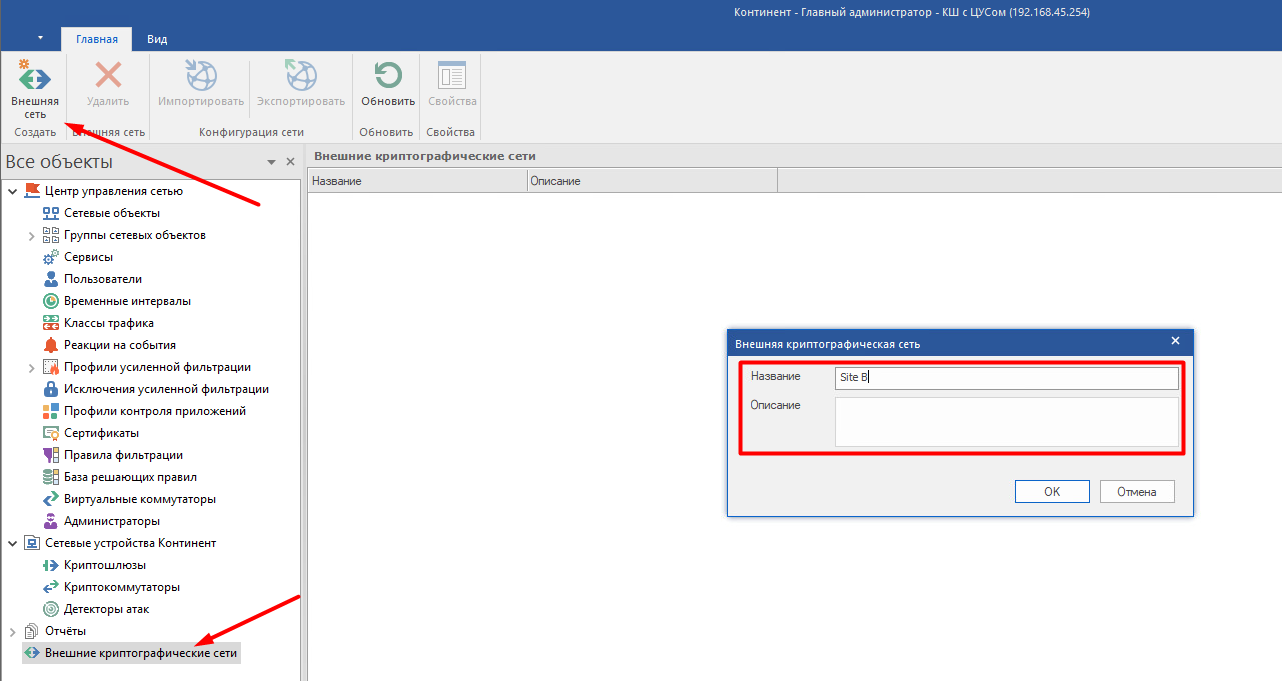

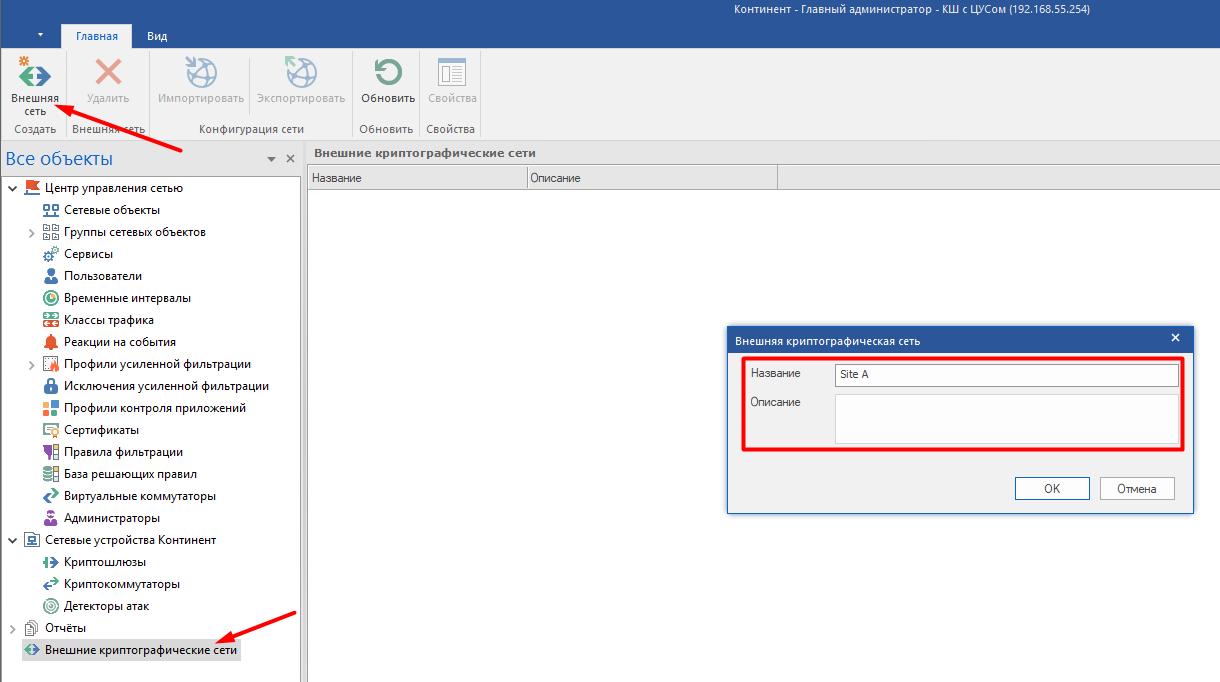

Регистрация внешних сетей

Сторона А:

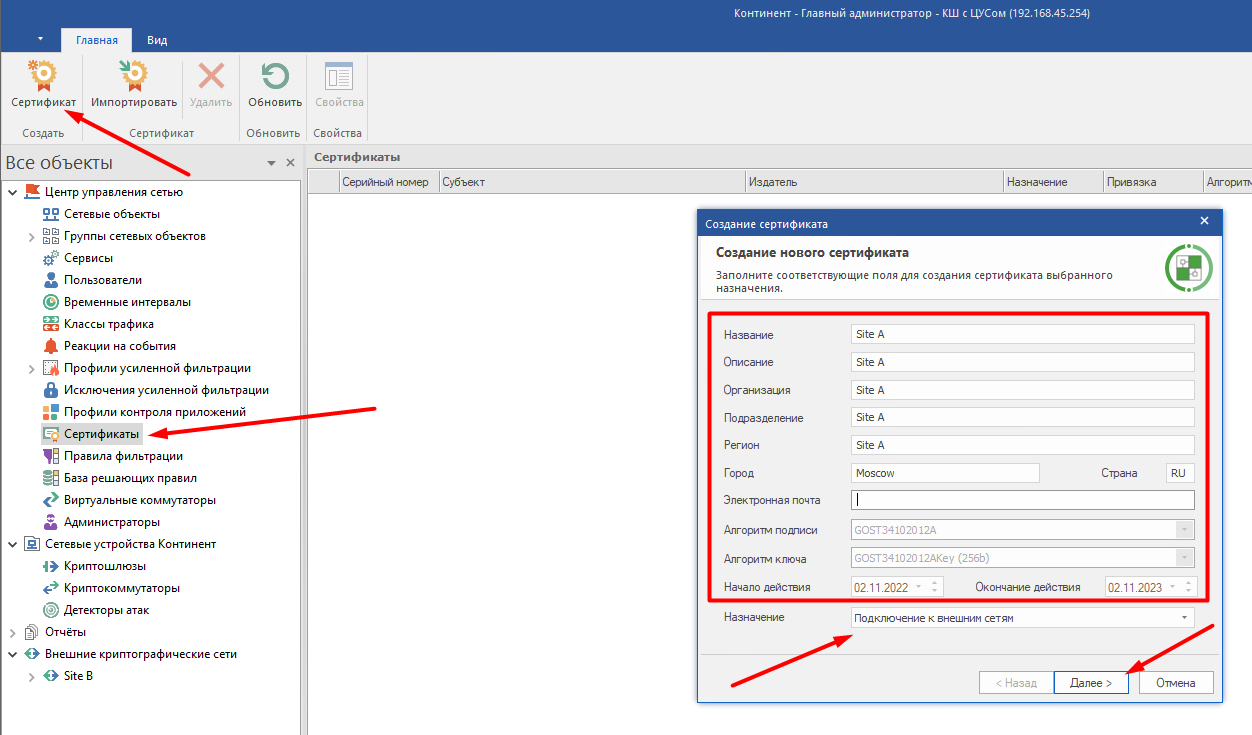

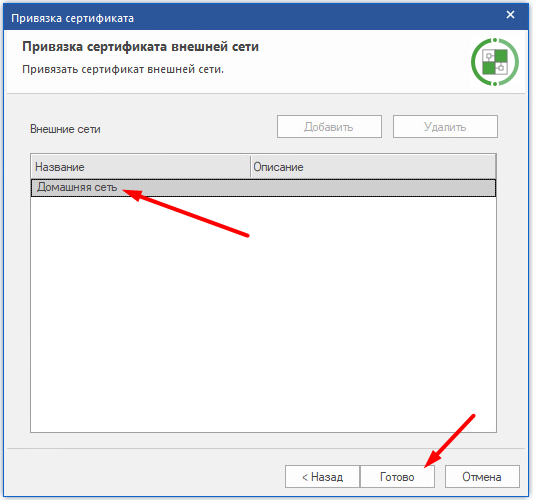

Обмен сертификатами

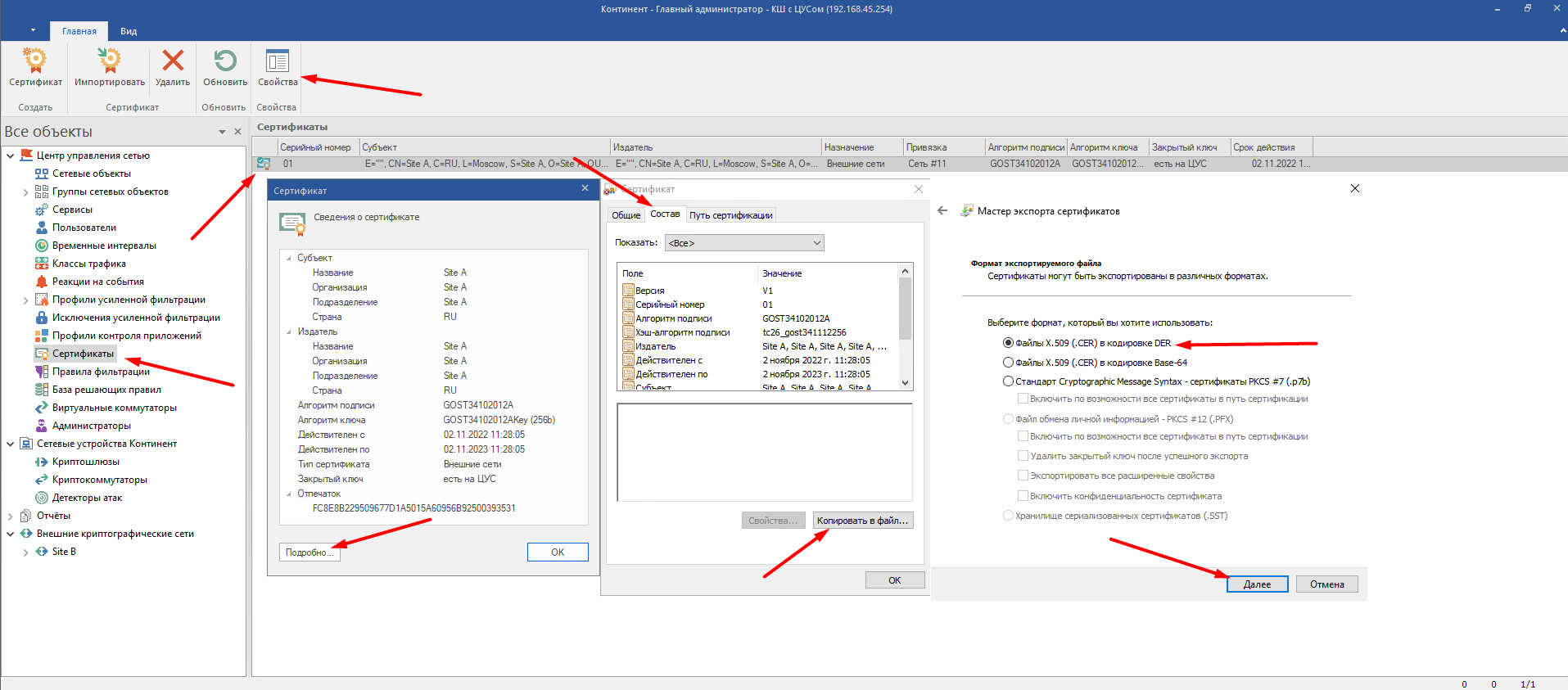

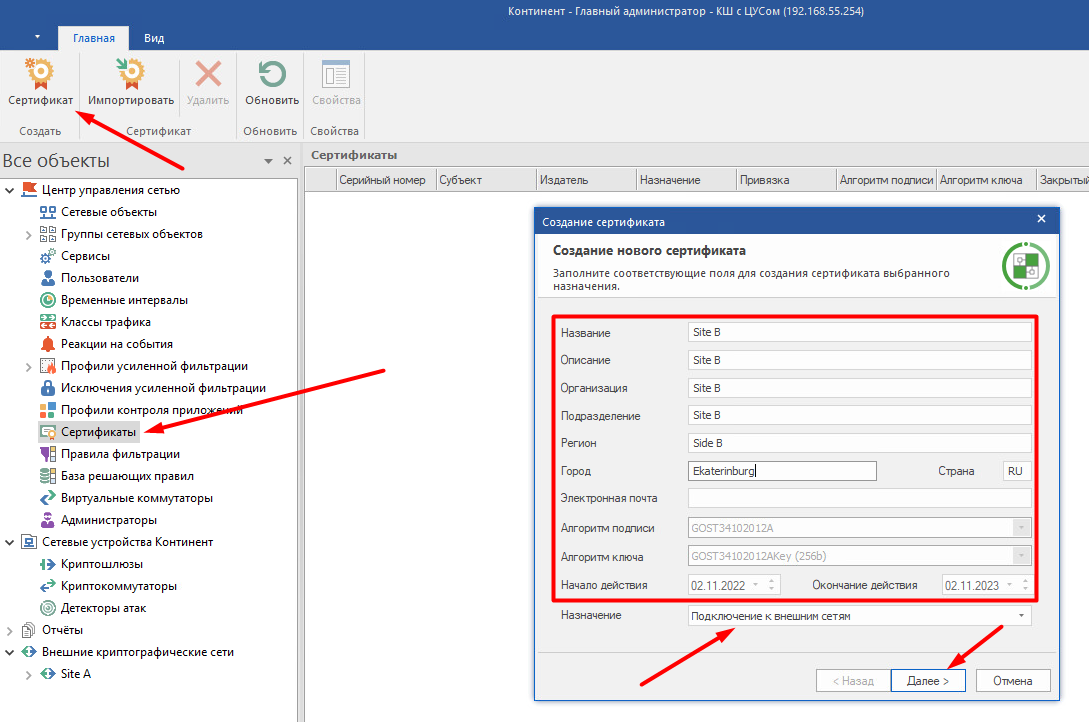

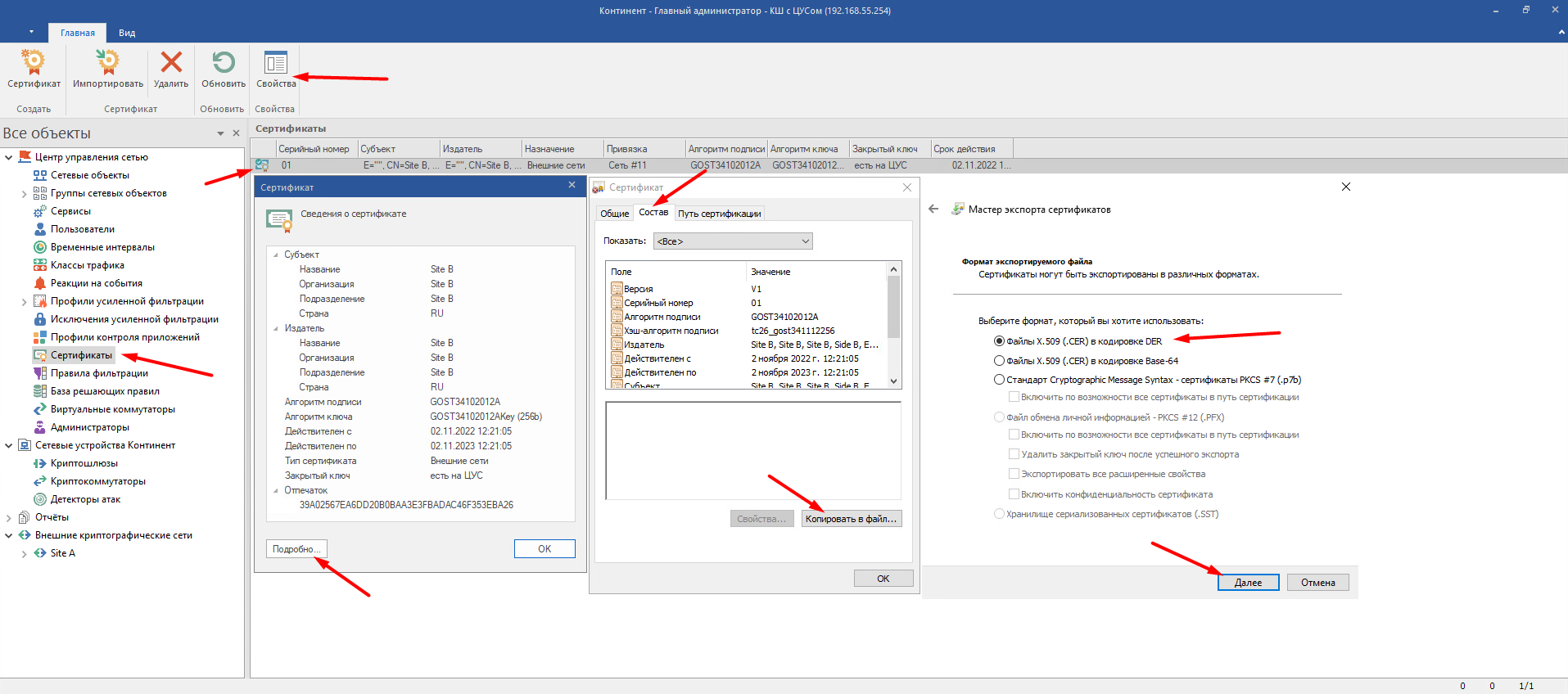

Сторона А:

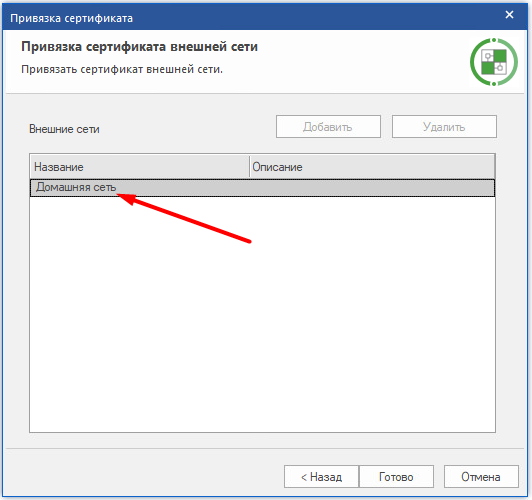

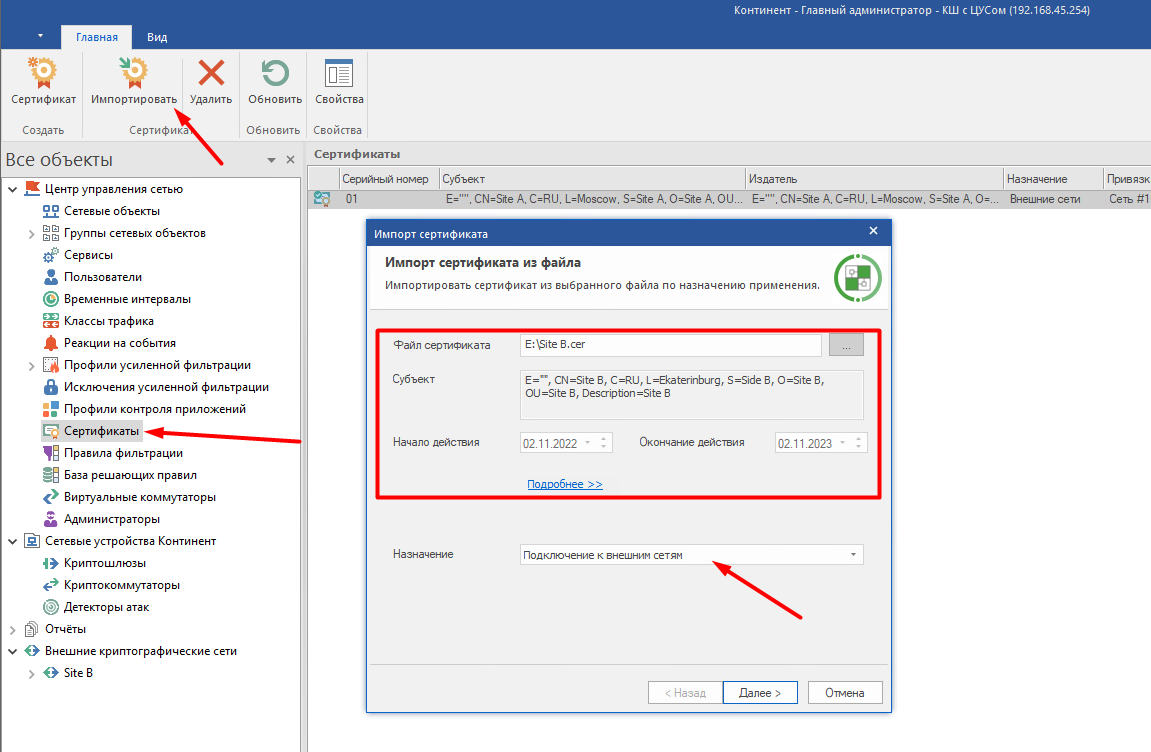

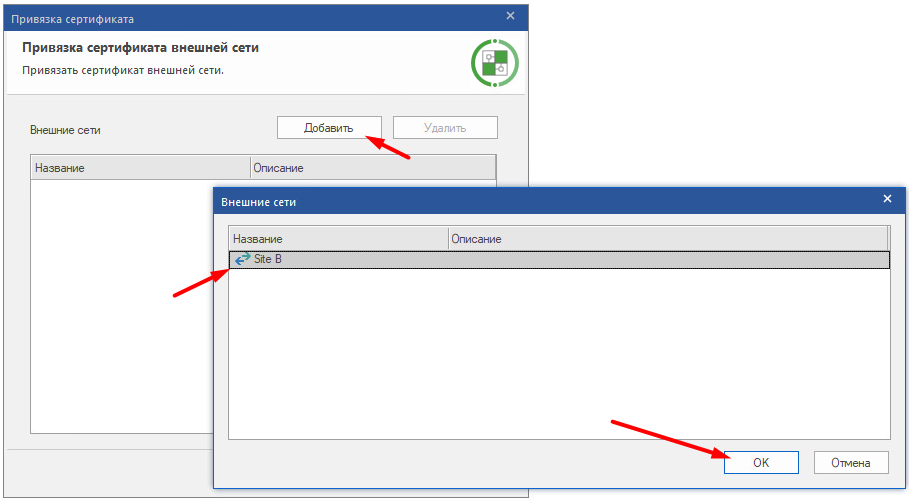

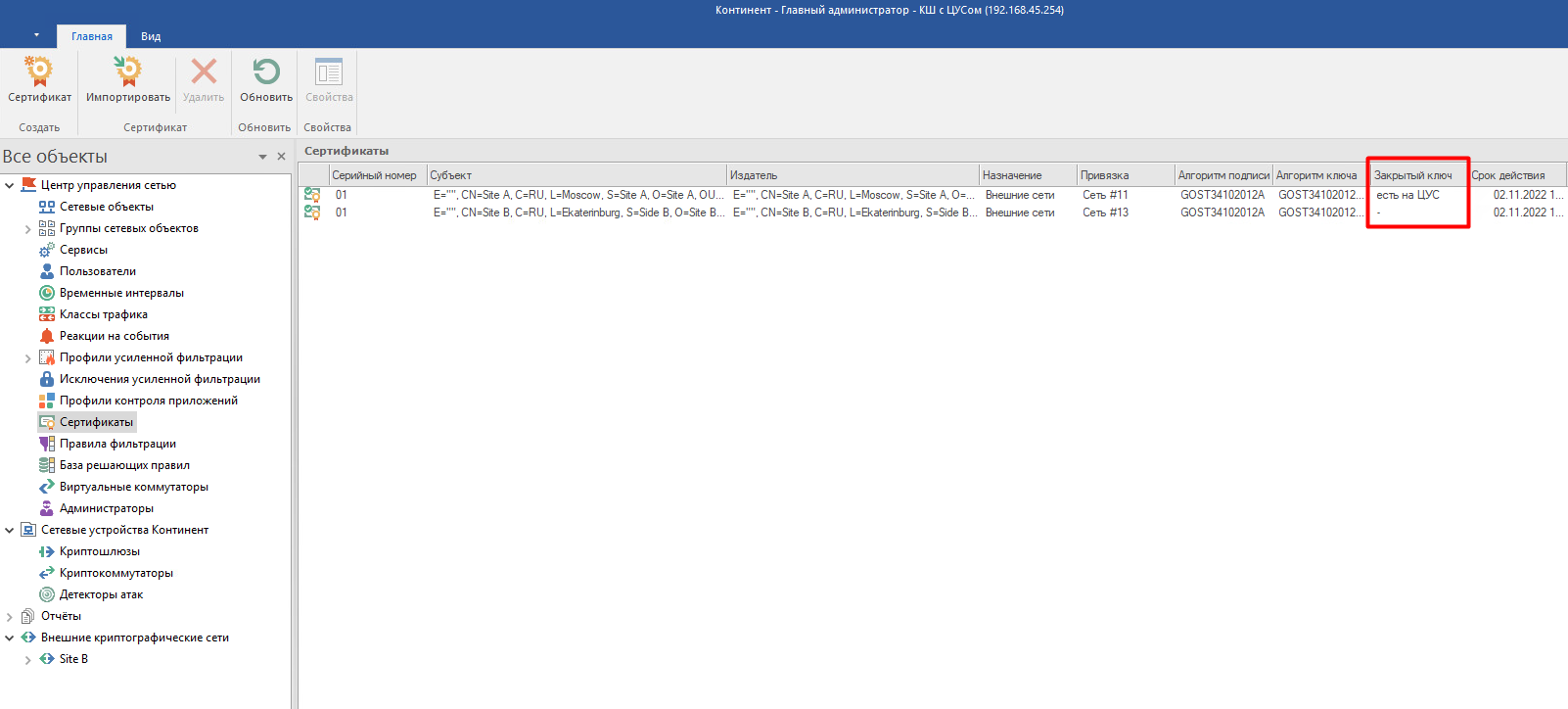

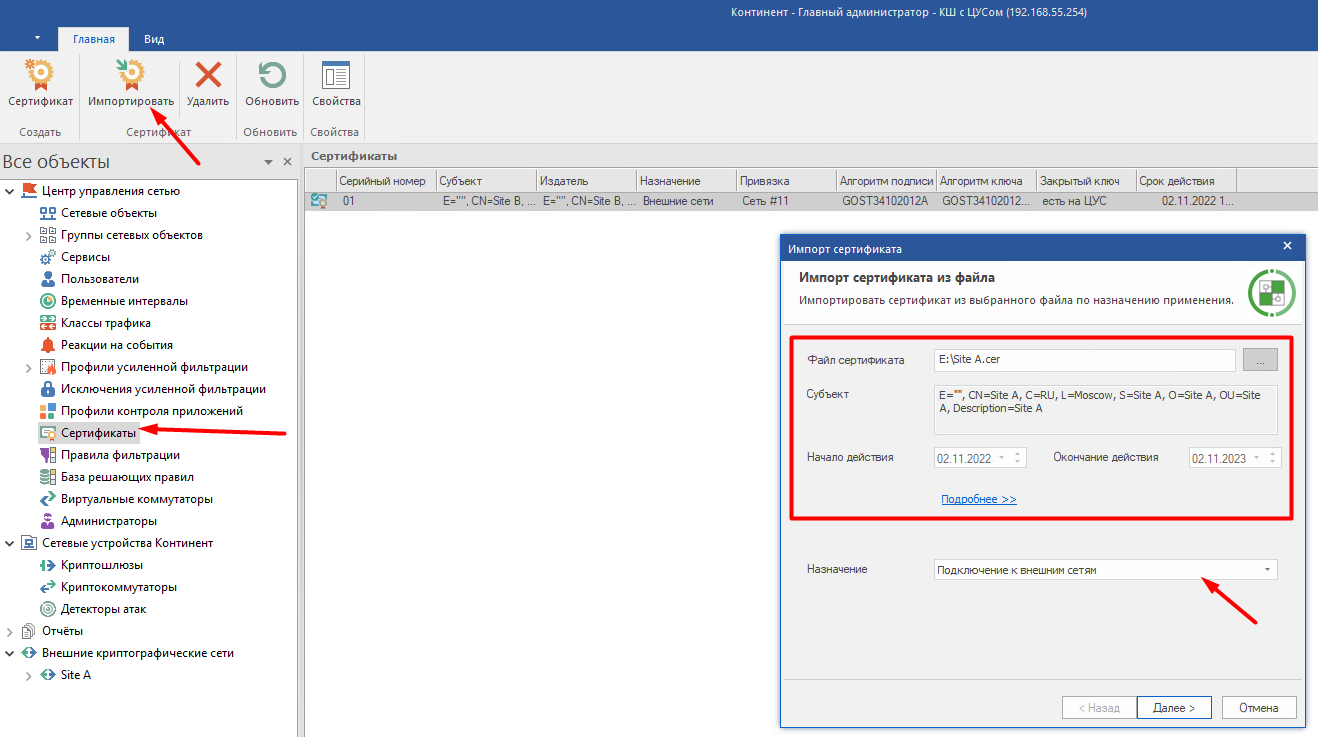

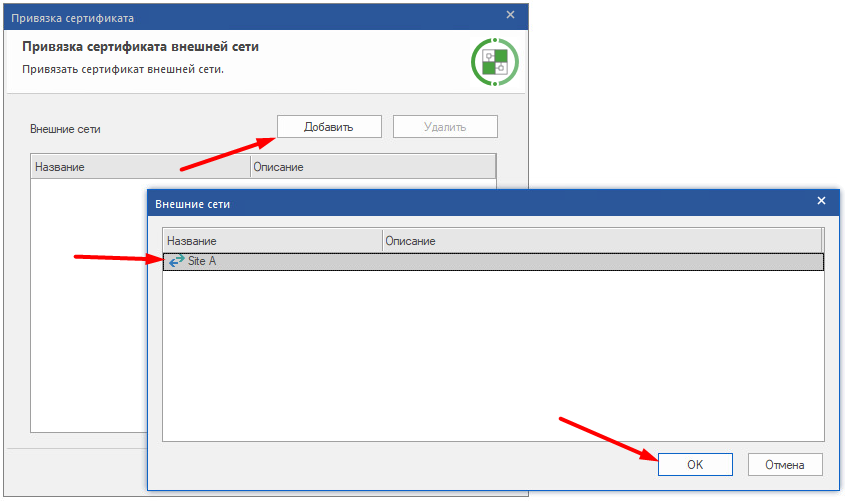

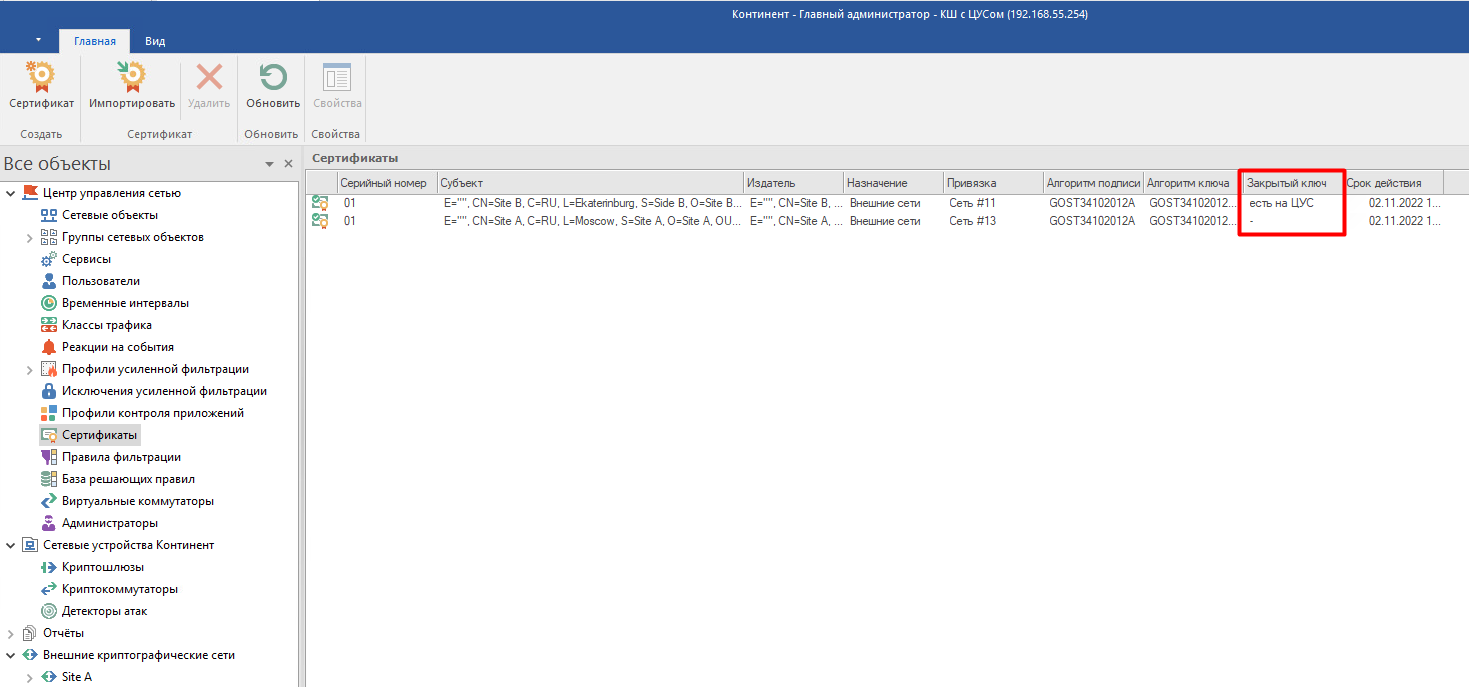

Стороны А и Б должны обменяться сертификатами и импортировать их в свой ПУ ЦУС. При импорте сертификата указывается сеть, для которого он будет применяться. После экспорта собственного сертификата и импорта стороннего появится возможность экспортировать свою конфигурацию для внешней сети.

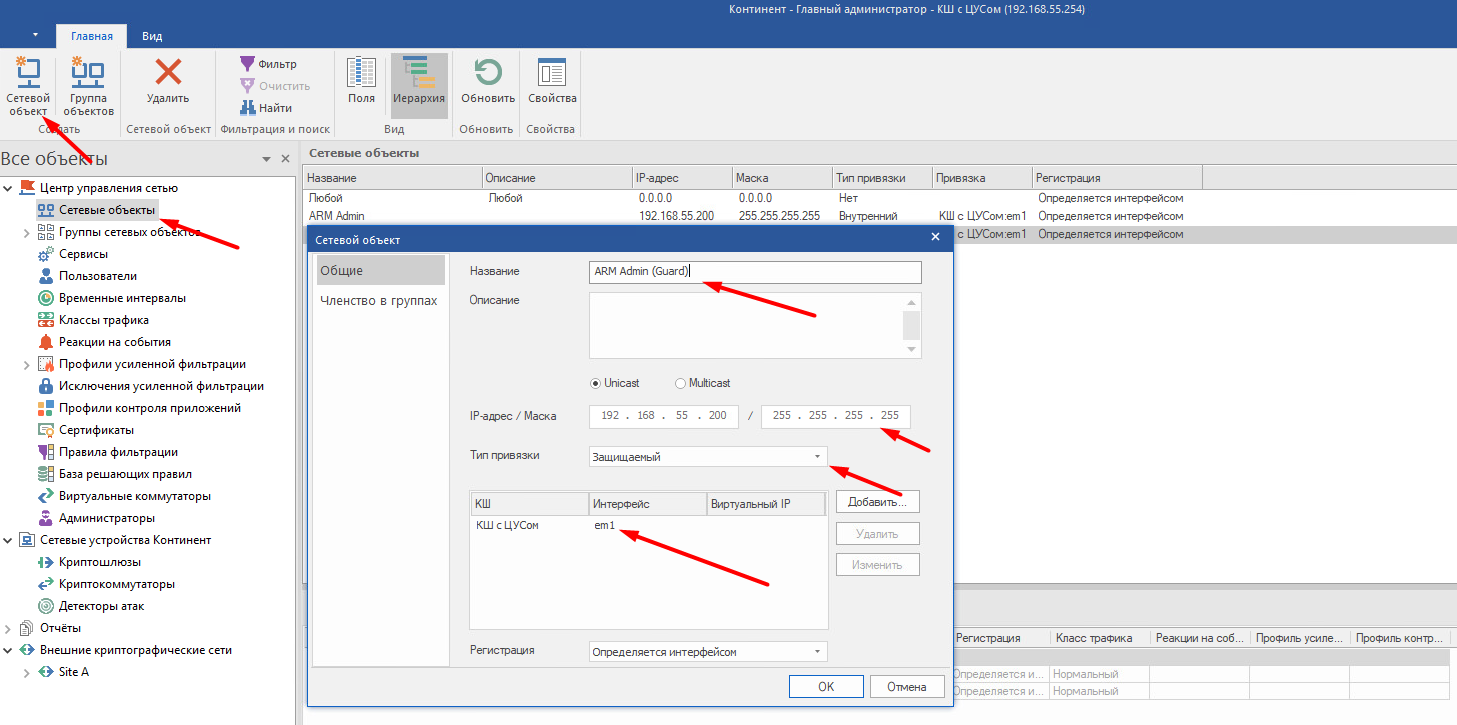

Сторона А:

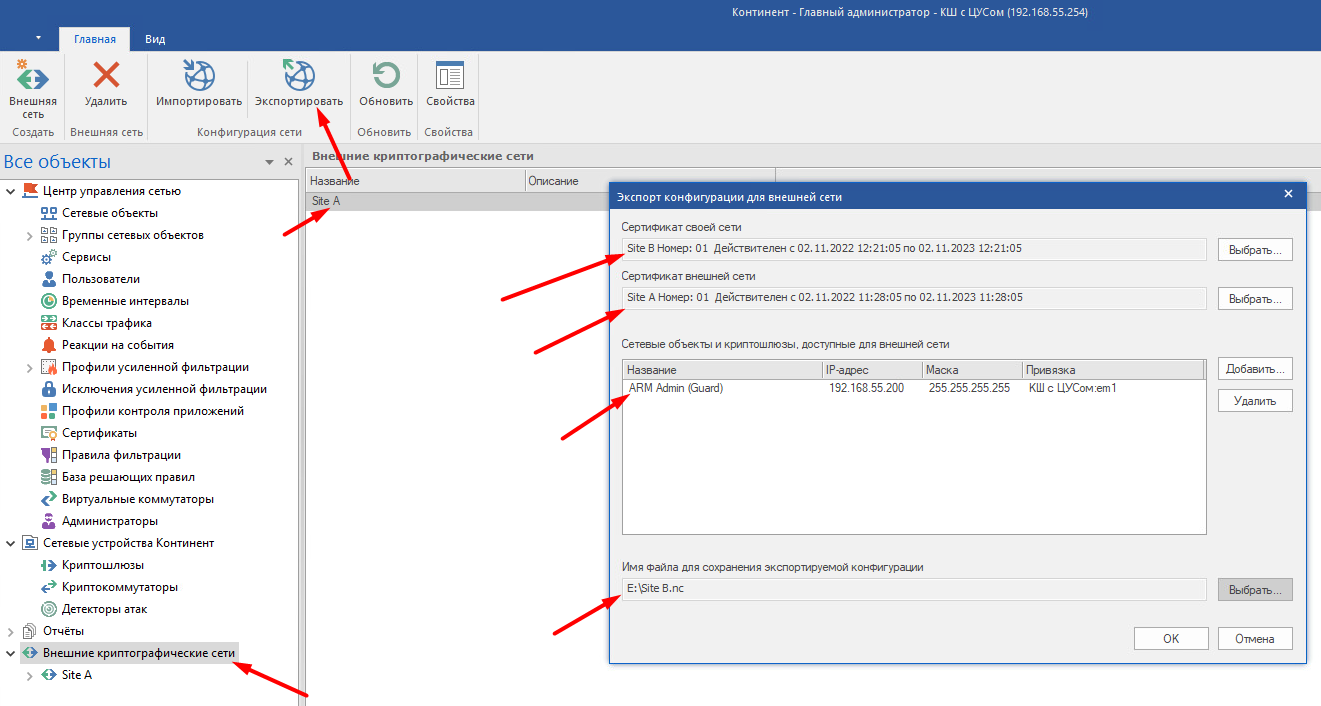

Обмен файлами конфигурации разрешенных к доступу ресурсов

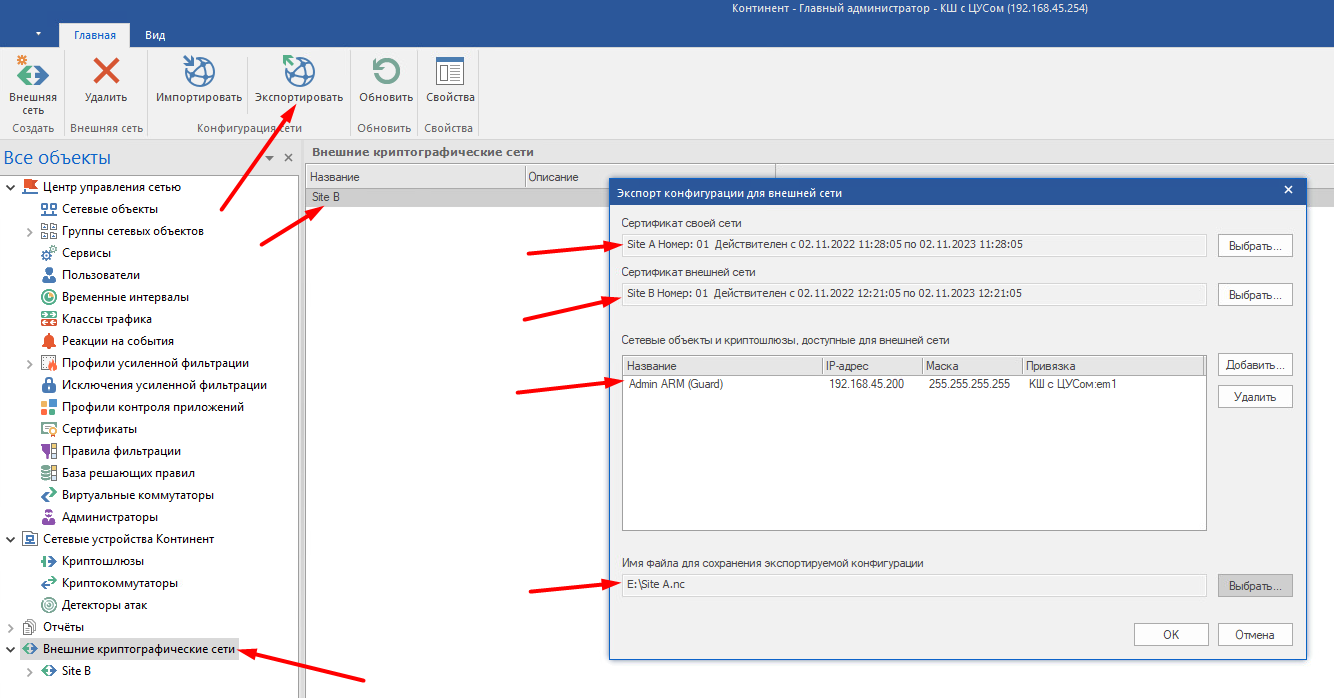

Выберите запись в списке, а в контекстном меню выберите пункт «Экспортировать конфигурацию для внешней сети…». На экране появится окно «Экспорт конфигурации для внешней сети». В качестве сертификата своей сети выберите ранее созданный сертификат, в качестве сертификата внешней сети выберите импортированный сертификат для данной сети, в качестве сетевых объектов и криптошлюзов — перечень сетевых объектов собственной сети, к которым будет разрешен доступ из данной внешней сети, и экспортируйте конфигурацию.

Сторона А:

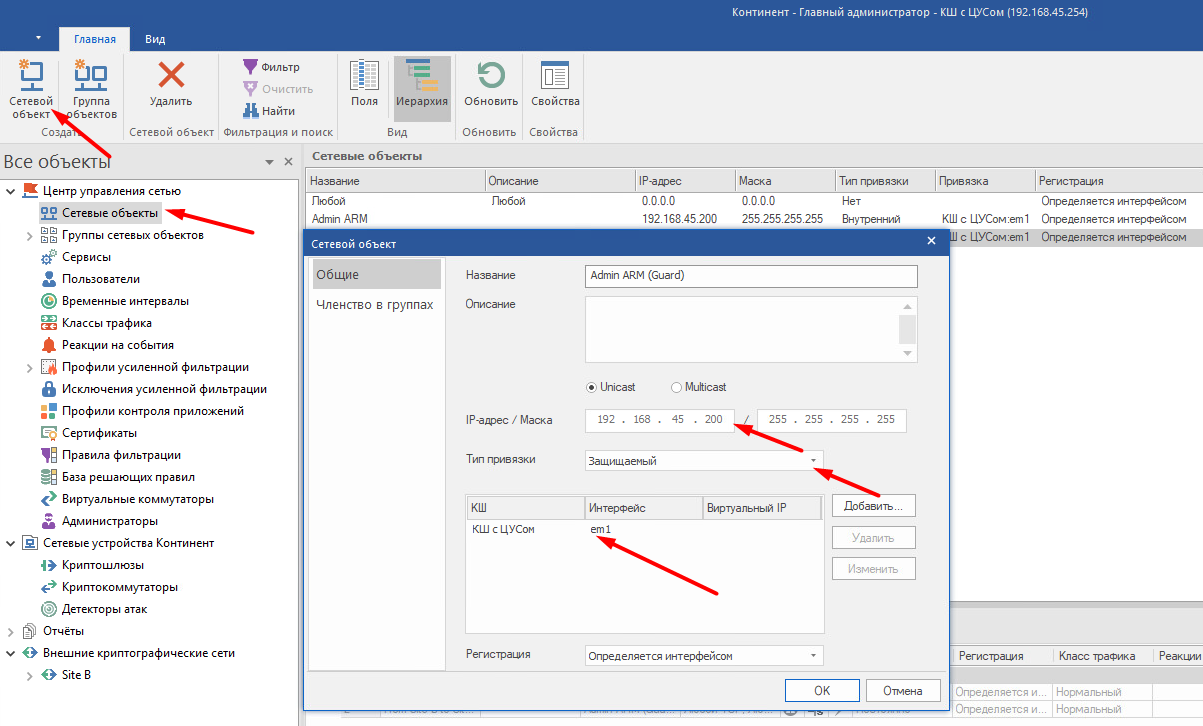

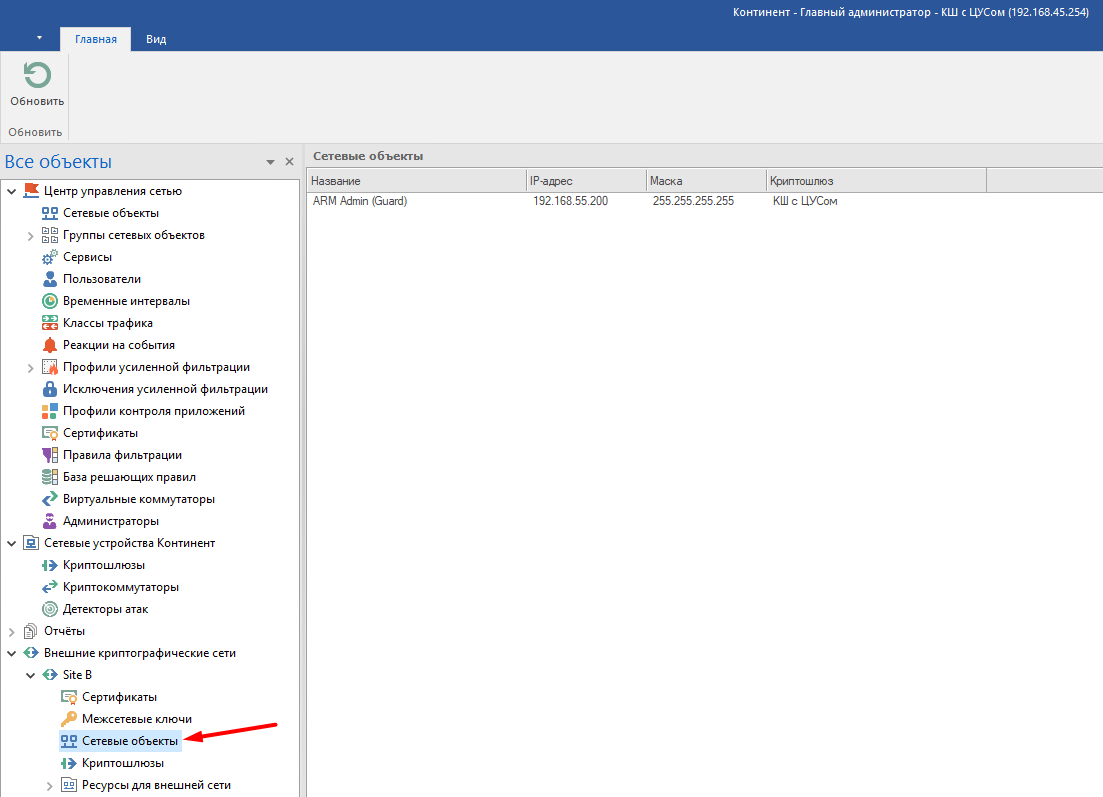

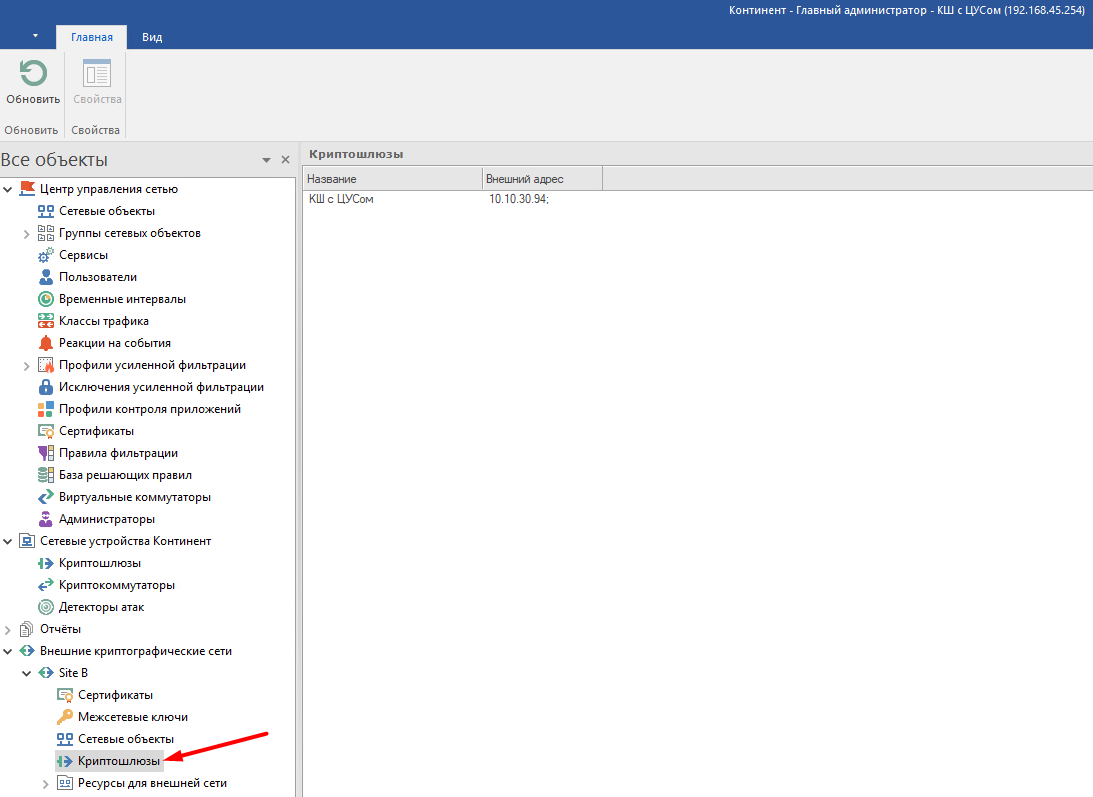

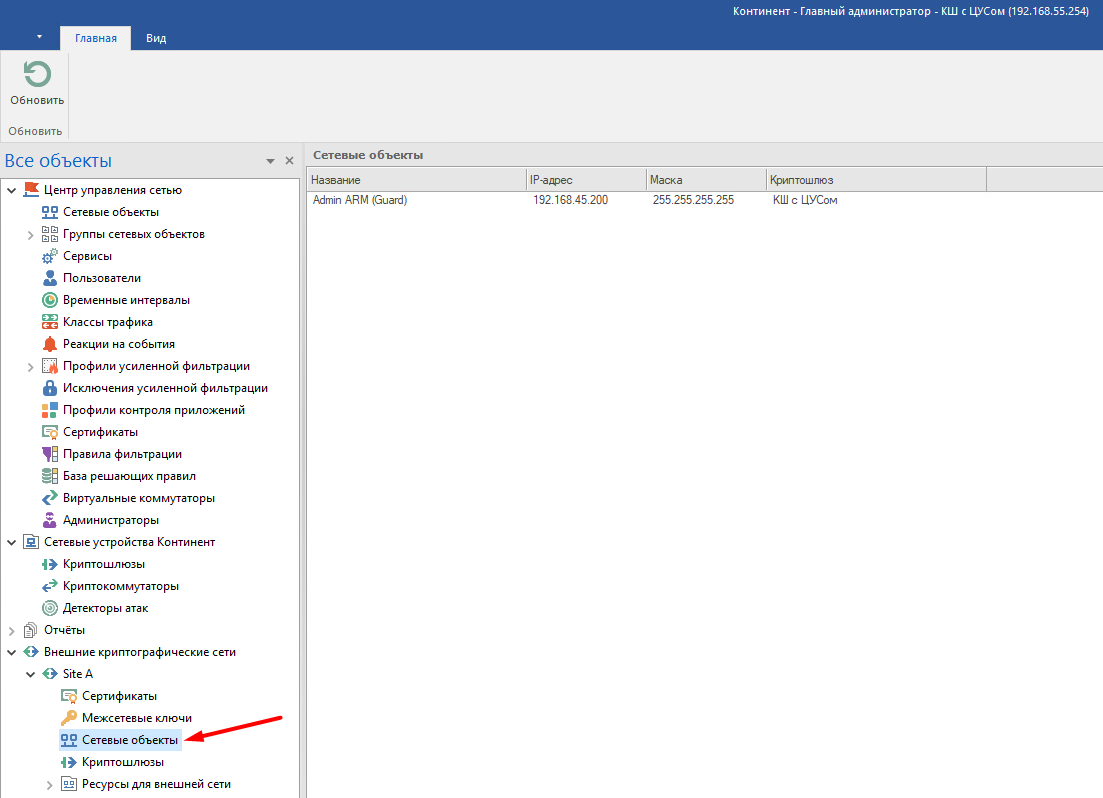

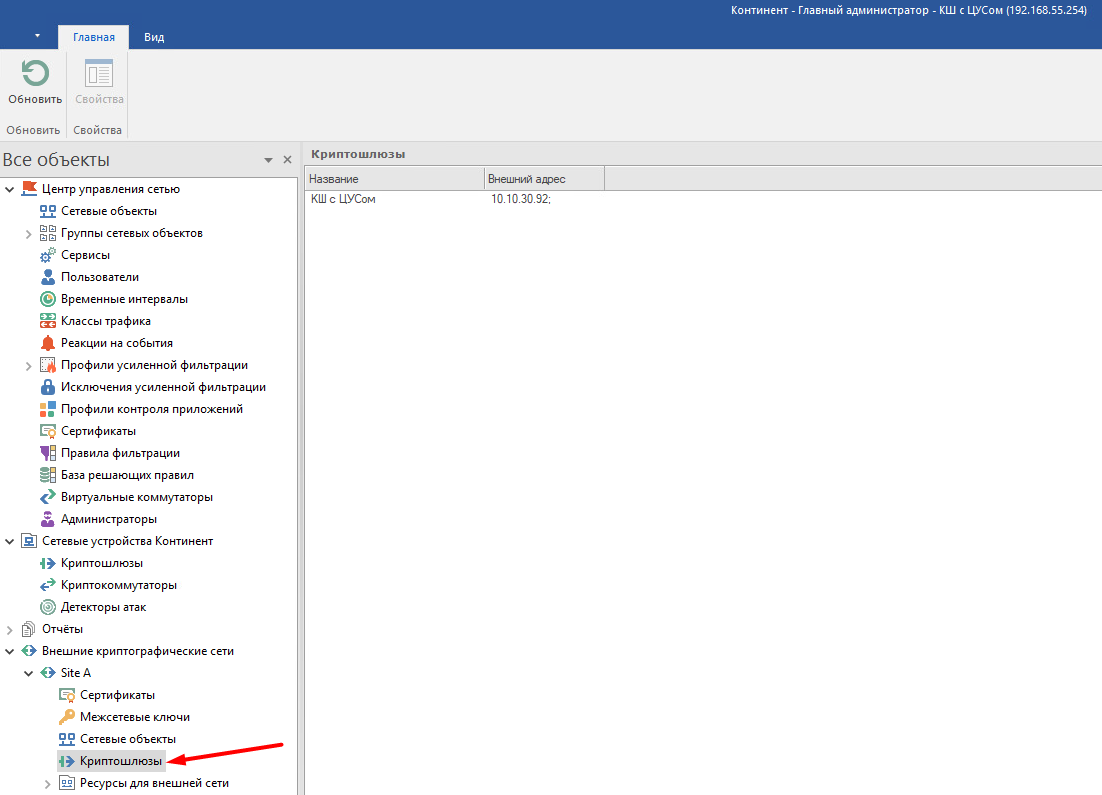

После импорта конфигурации в разделах «Сетевые объекты» и «Криптошлюзы» появятся анонсированные другой стороной сетевые объекты и криптошлюзы.

Сторона А:

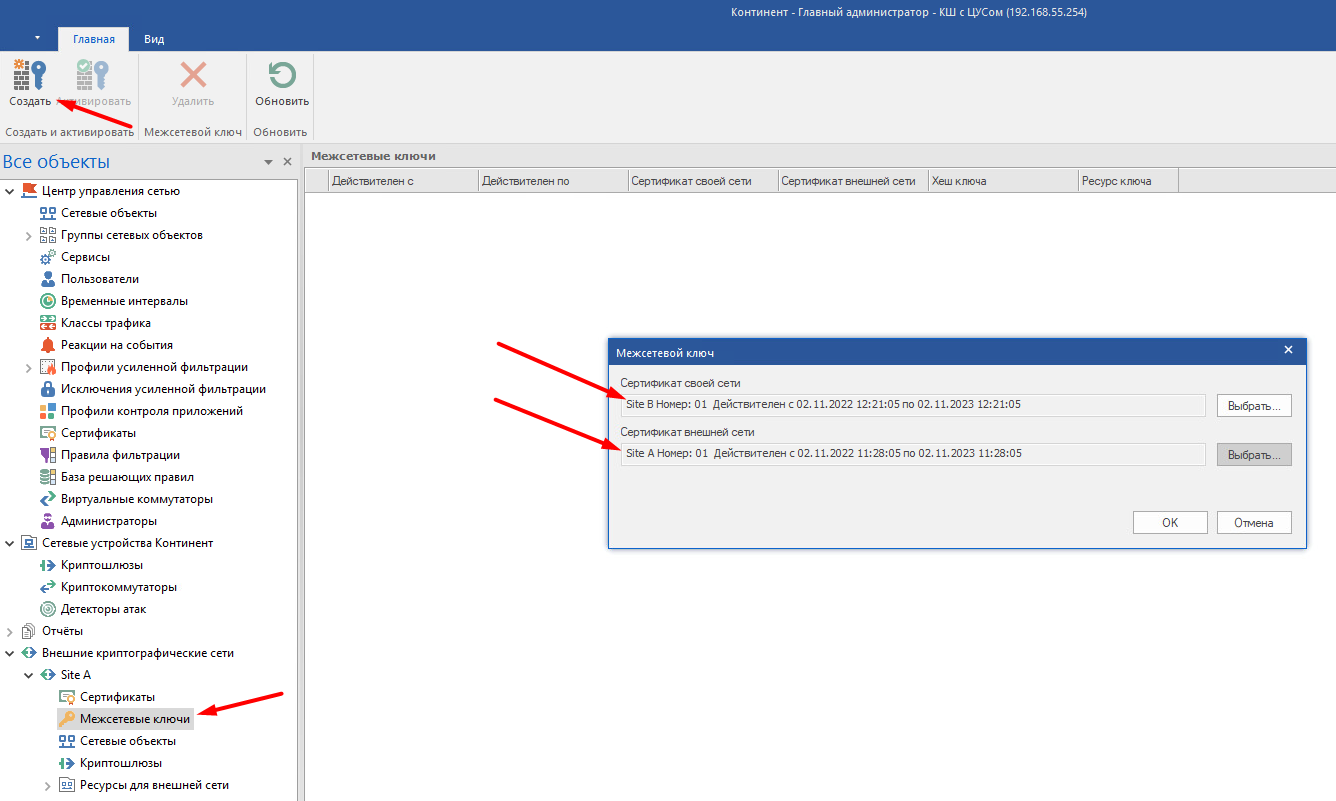

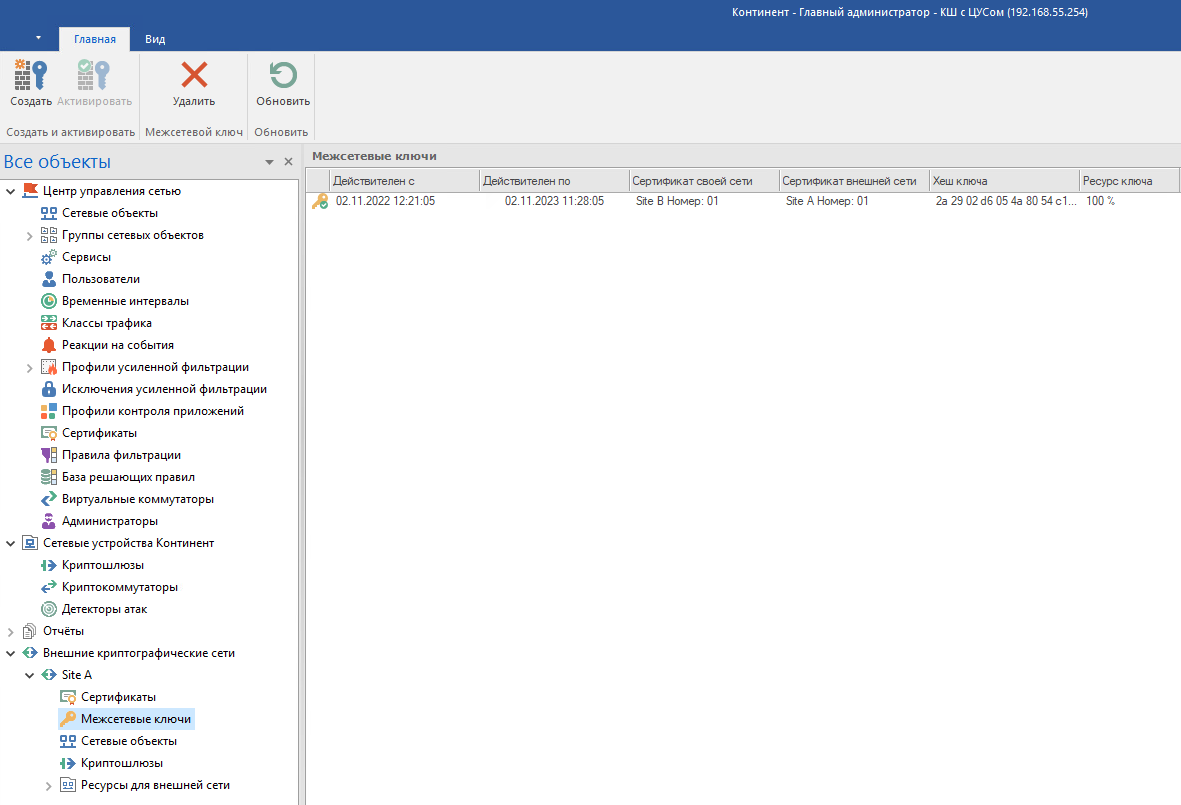

Создание межсетевого ключа

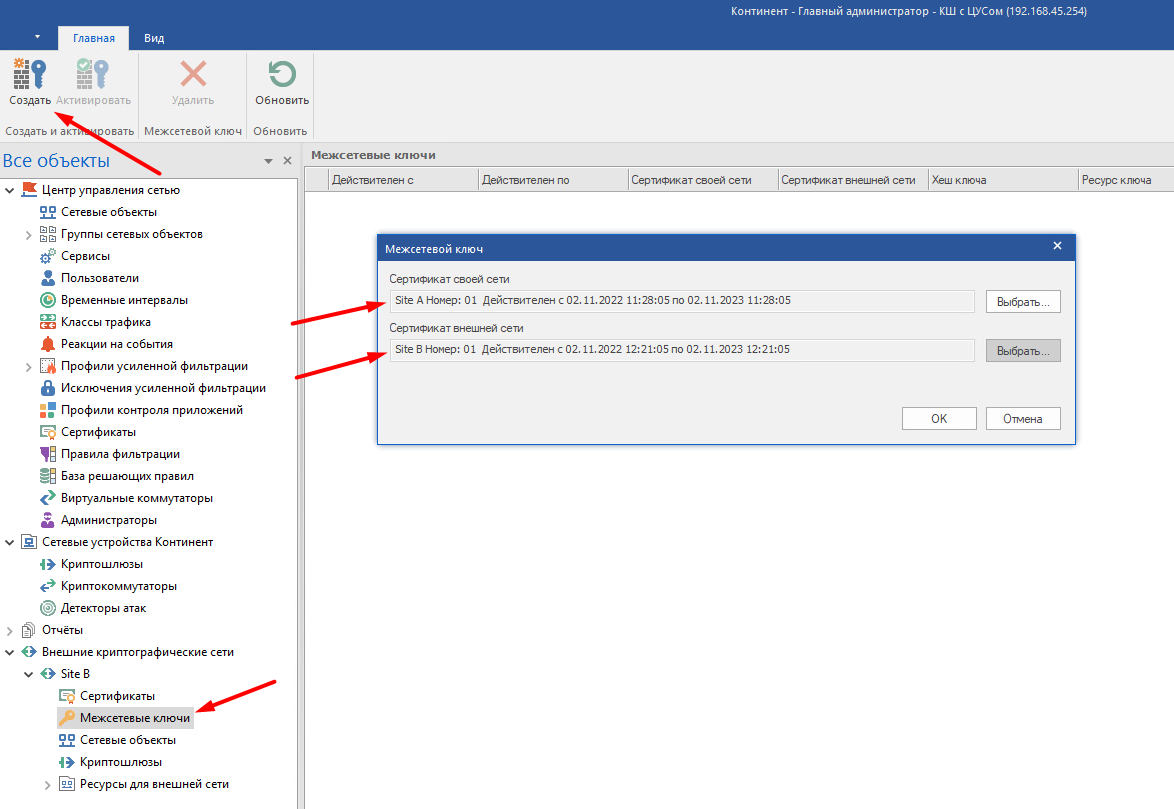

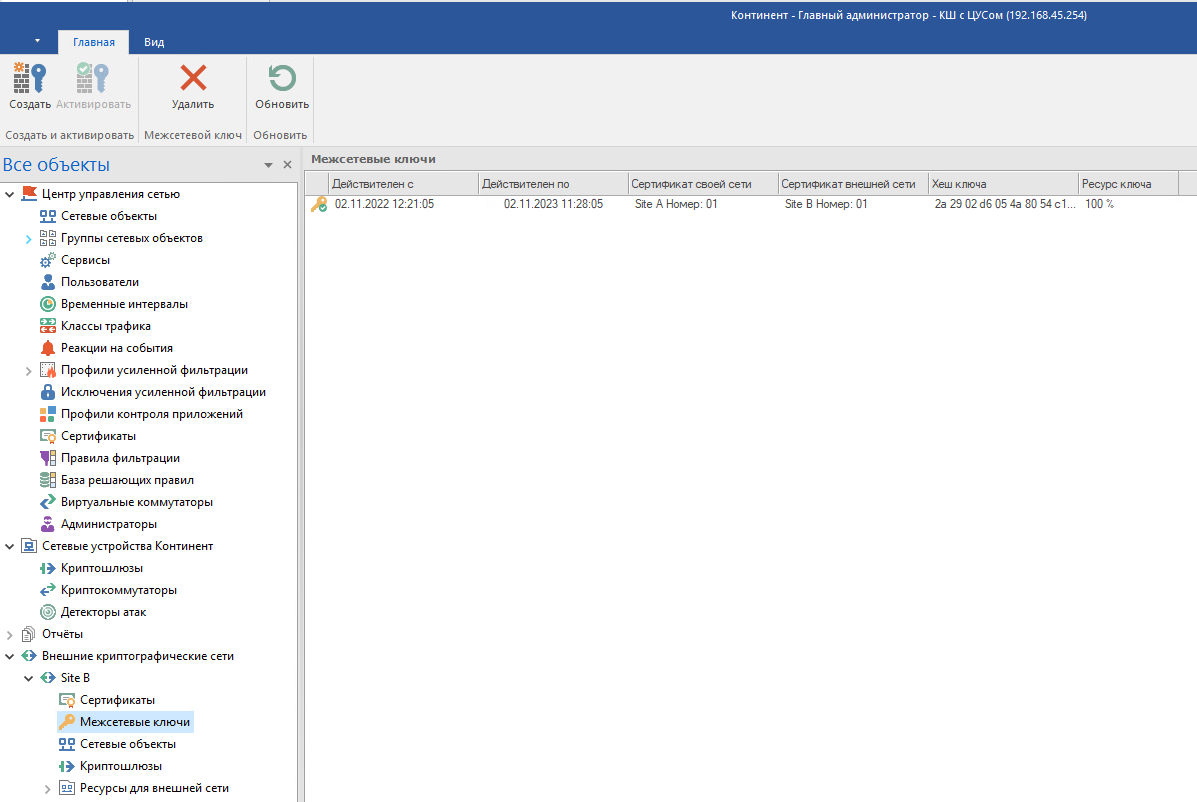

Межсетевой ключ используется для генерации ключей парной связи КШ. Для создания межсетевого ключа необходимо заранее издать сертификат собственной сети и импортировать сертификат сторонней сети, с которой устанавливается связь.

* Примечание. Межсетевой ключ используется для генерации не более 256 ключей парной связи КШ.

Срок действия ключа парной связи КШ — 12 месяцев, если количество циклов запуска КШ не превысило 70 раз. По истечении срока действия ЦУС автоматически генерирует новые ключи парной связи КШ при наличии активного и действующего межсетевого ключа.

* Примечание. Ключи парной связи генерируются при формировании списка связанных сетевых устройств в свойствах криптошлюза (до нажатия кнопки «ОК»).

Для генерирования межсетевых ключей в левой части окна программы управления выберите раздел «Внешние криптографические сети | <Наименование нужной сети> | Межсетевые ключи». Выберите клавишу «Создать» и создайте ключи на основе ранее созданного и импортированного сертификата.

Сторона А:

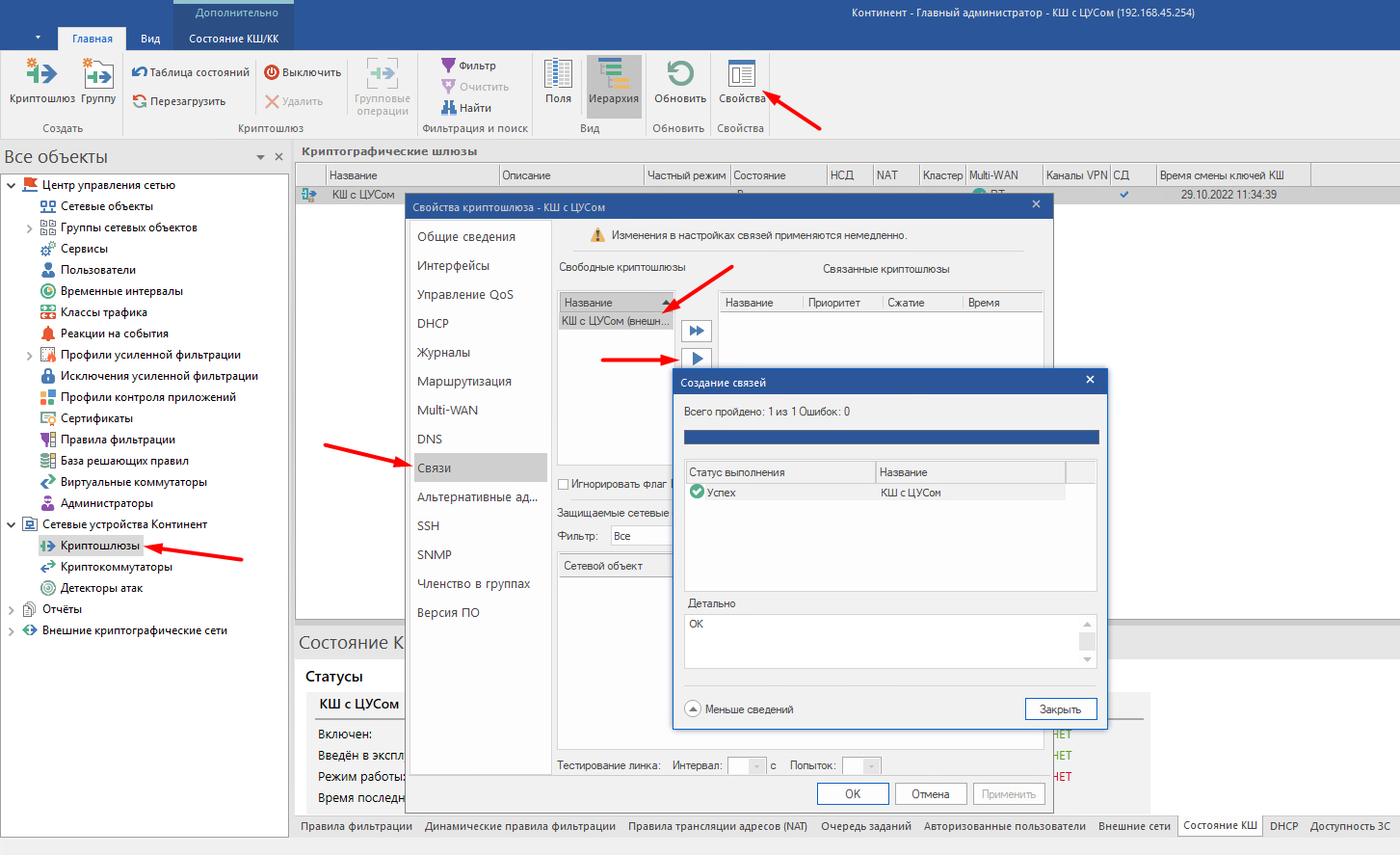

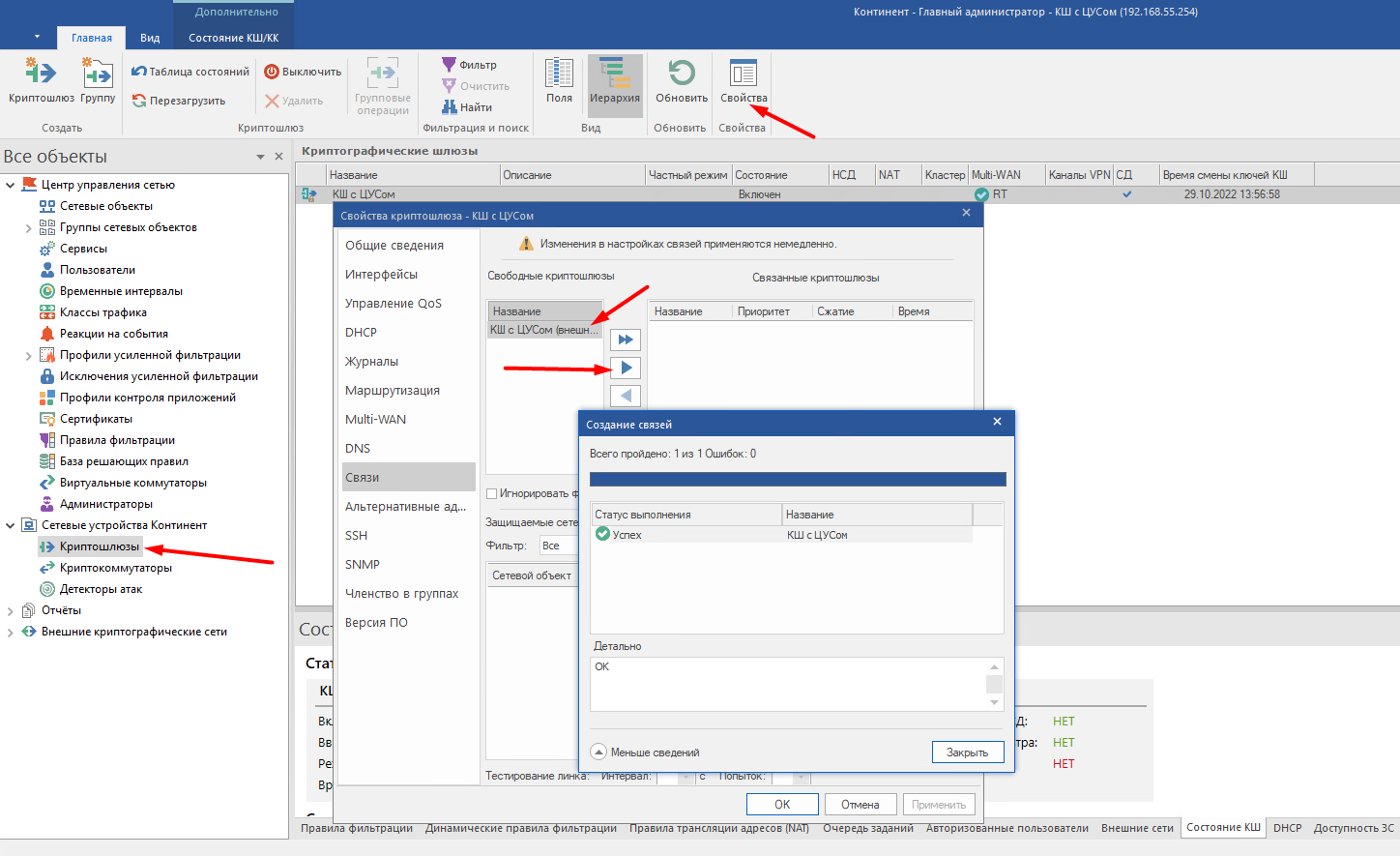

Настройка парной связи

Сторона А:

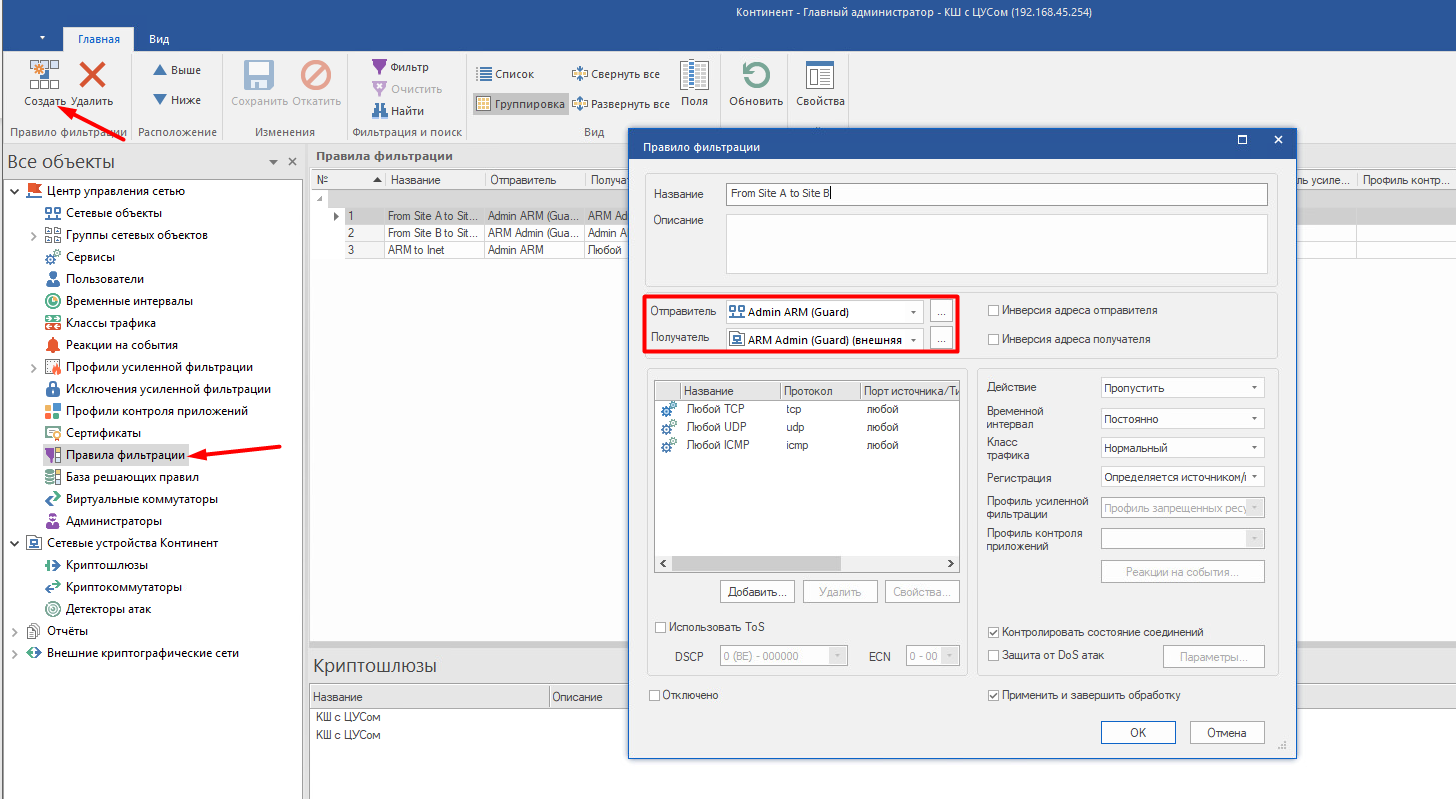

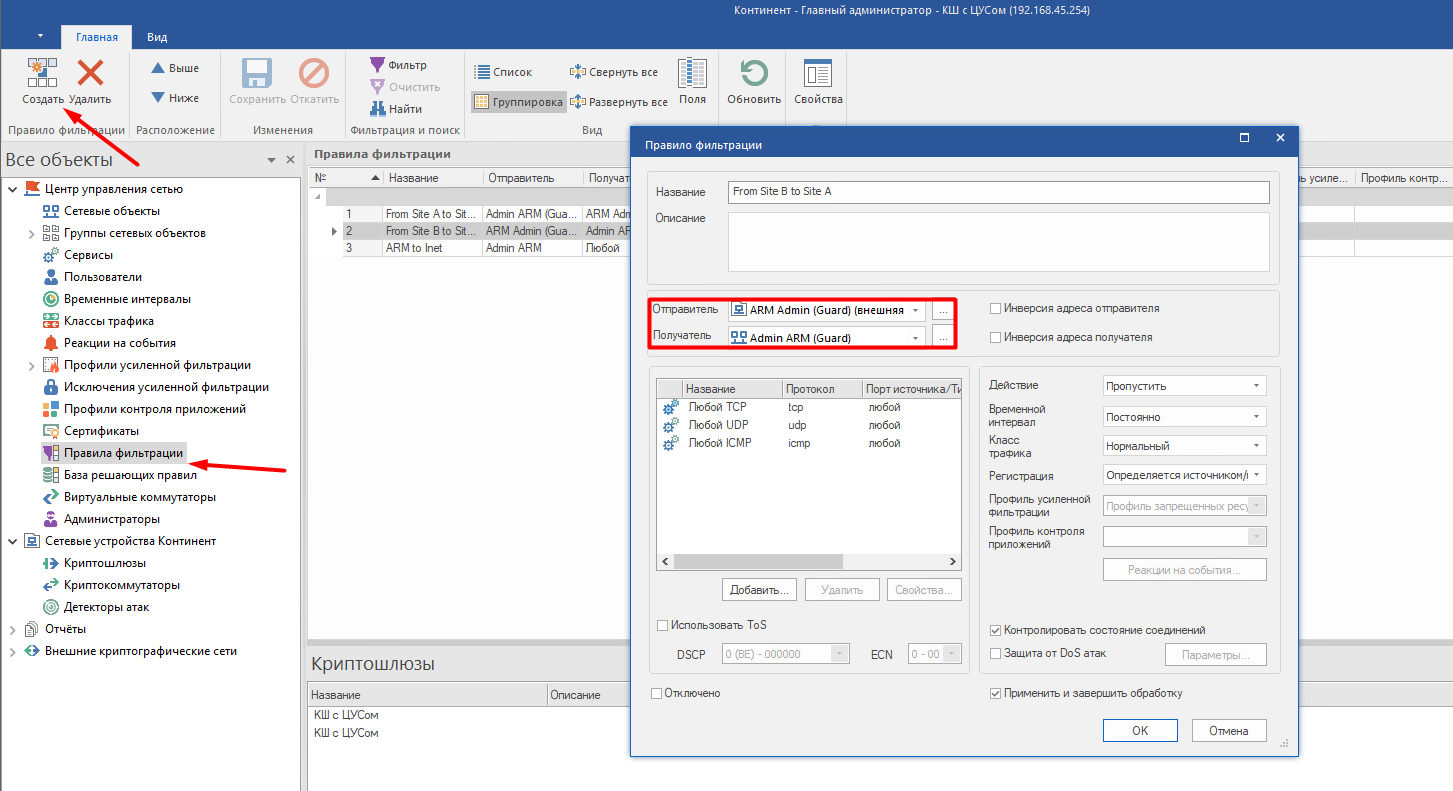

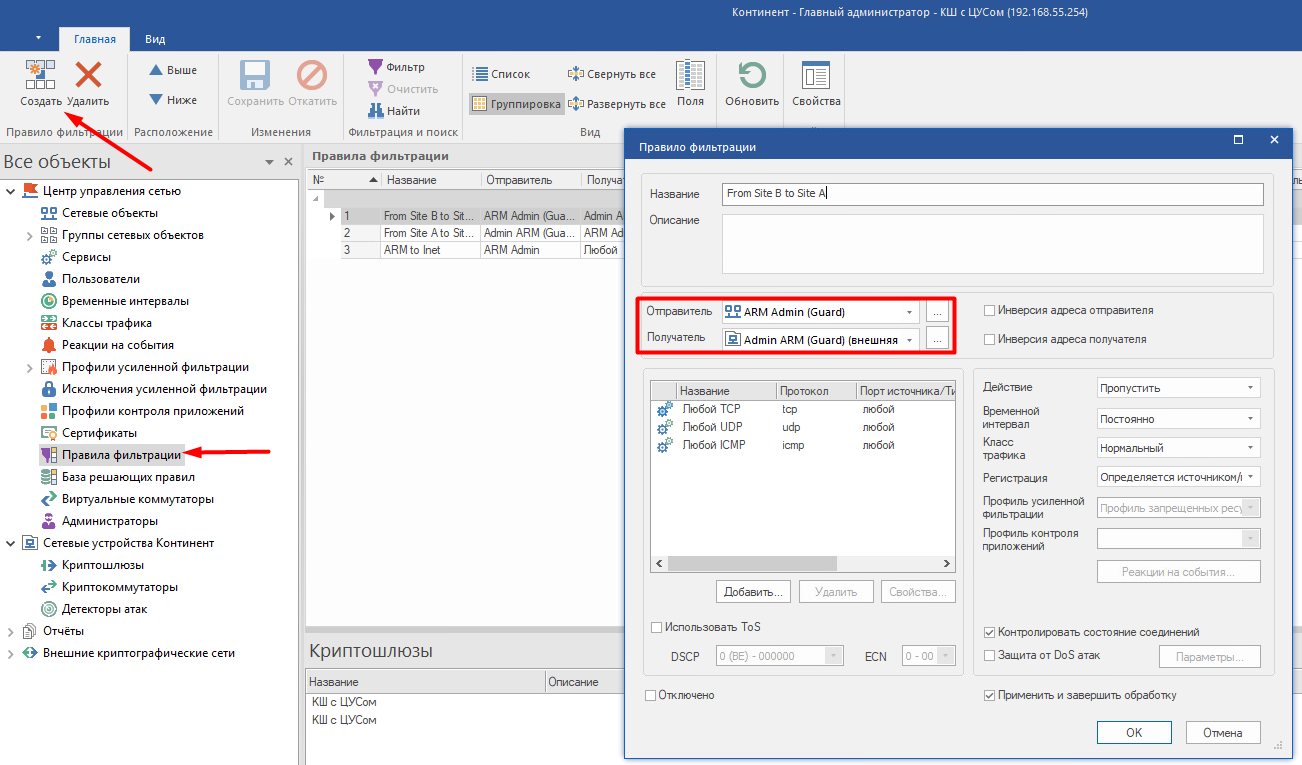

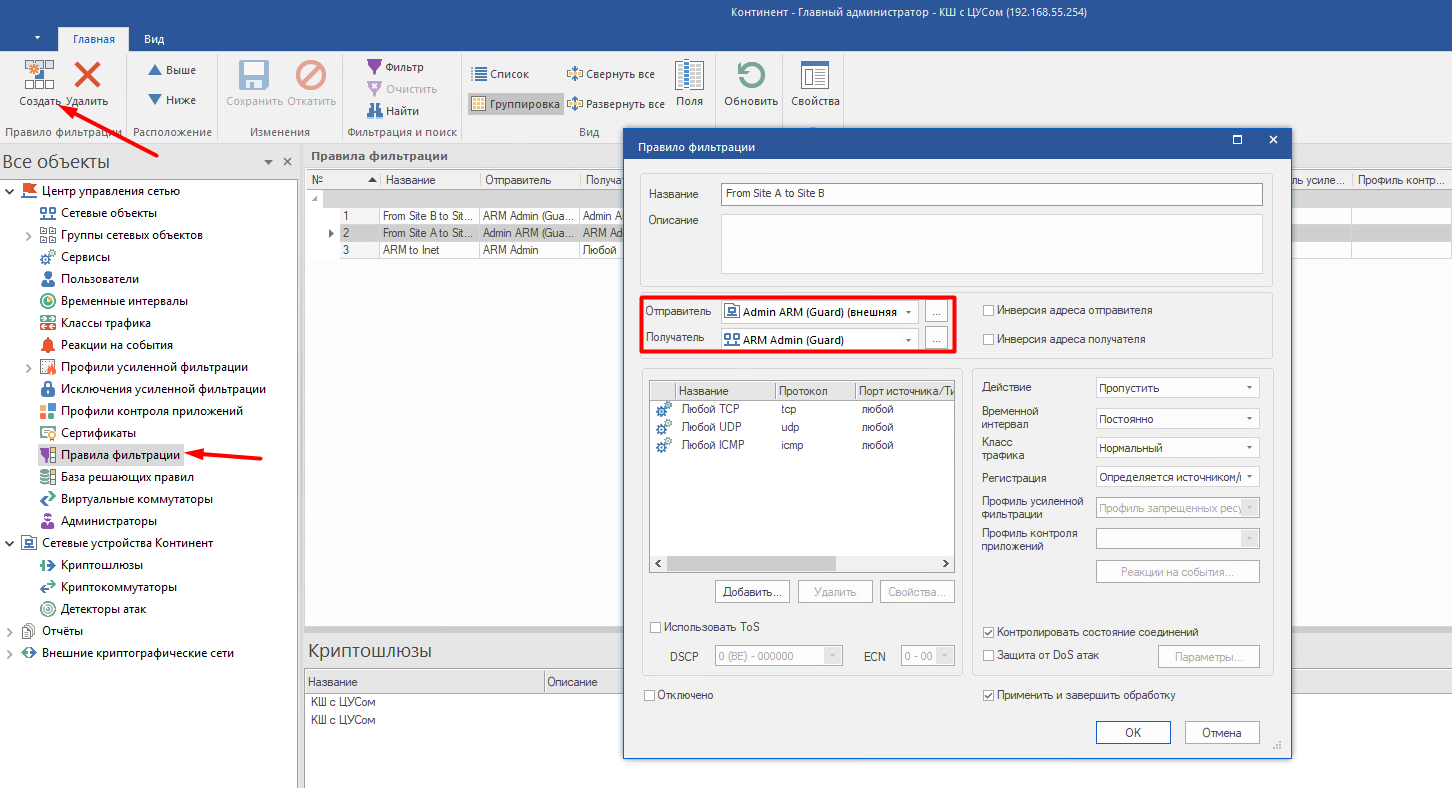

Создание правил фильтрации

Сторона А:

Тестирование

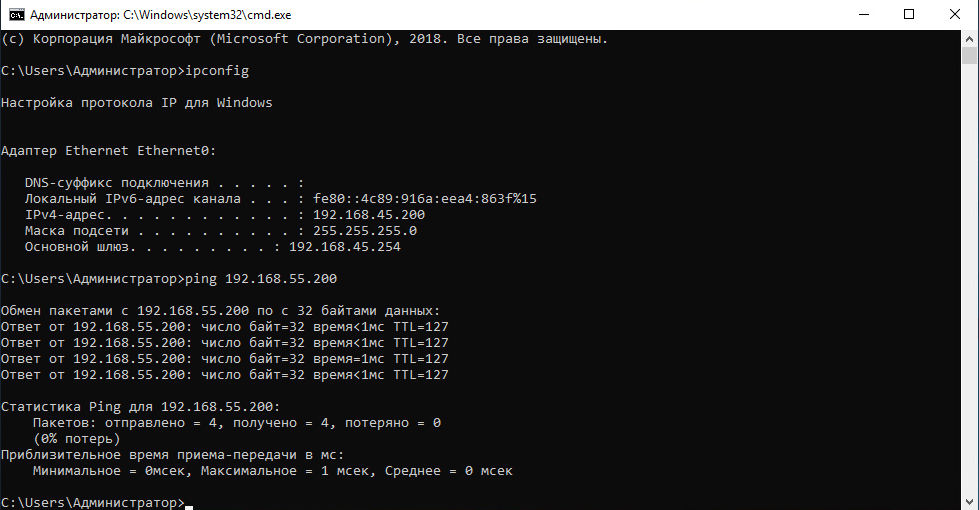

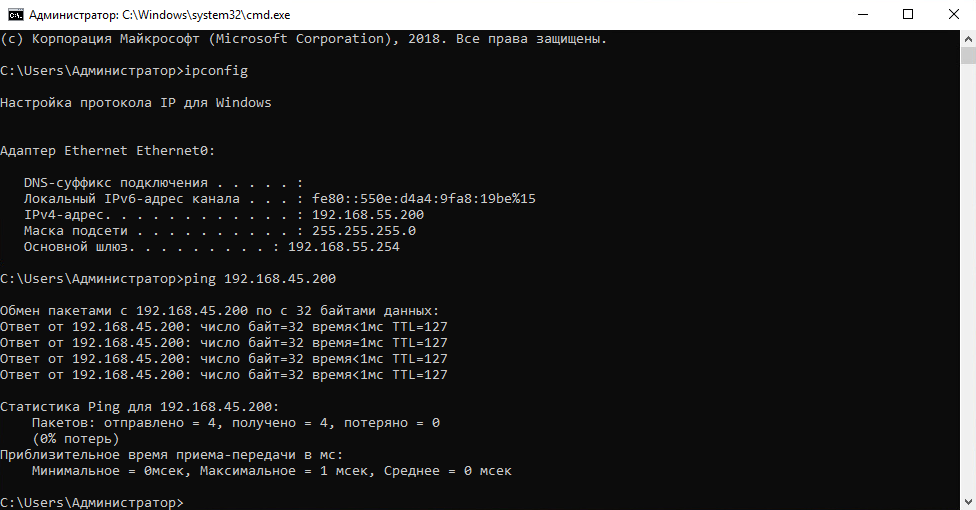

Сторона А:

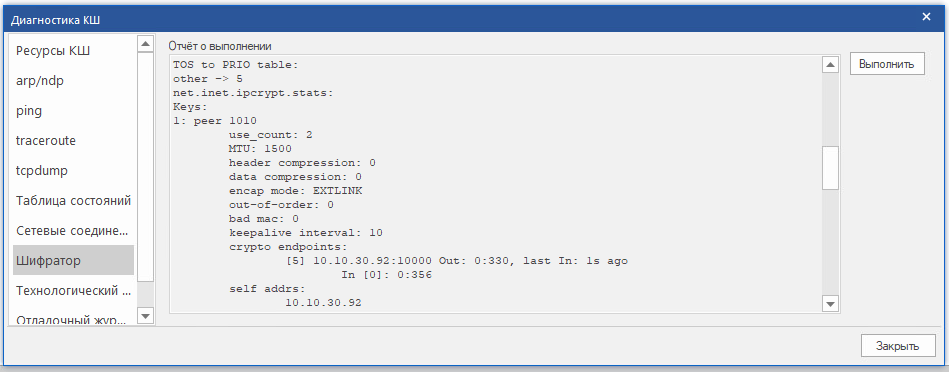

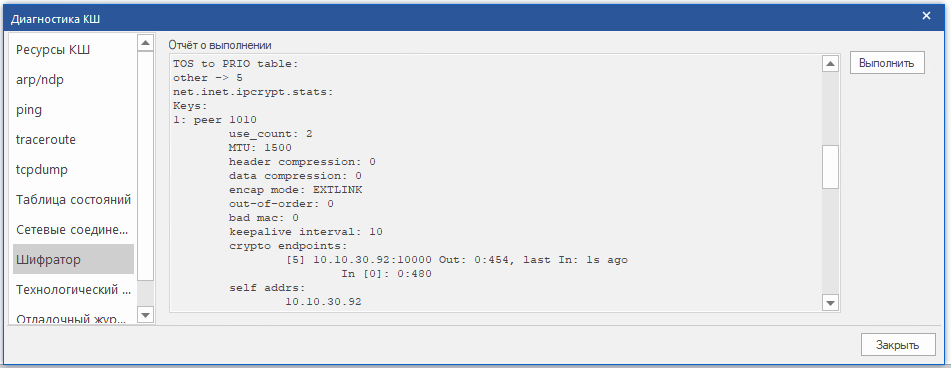

Как видно, связь между защищаемыми ресурсами присутствует. Для того, чтобы убедиться в их шифровании, запустим команду ping с параметром -n 1000 на каждом защищаемом ресурсе и проверим работу шифраторов на каждой стороне.

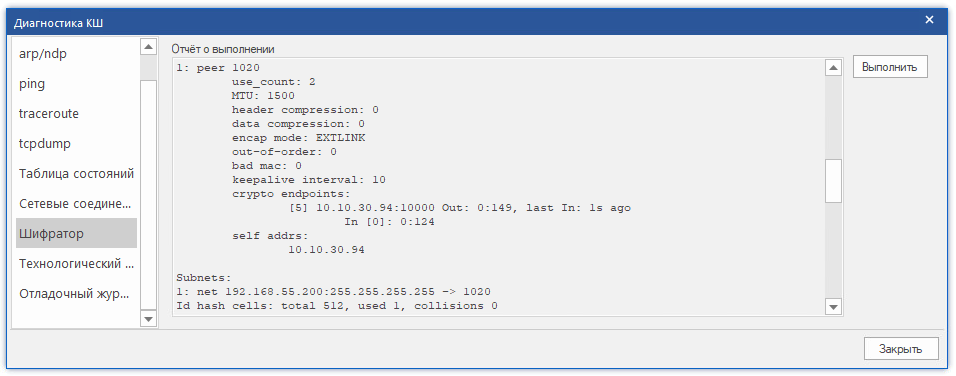

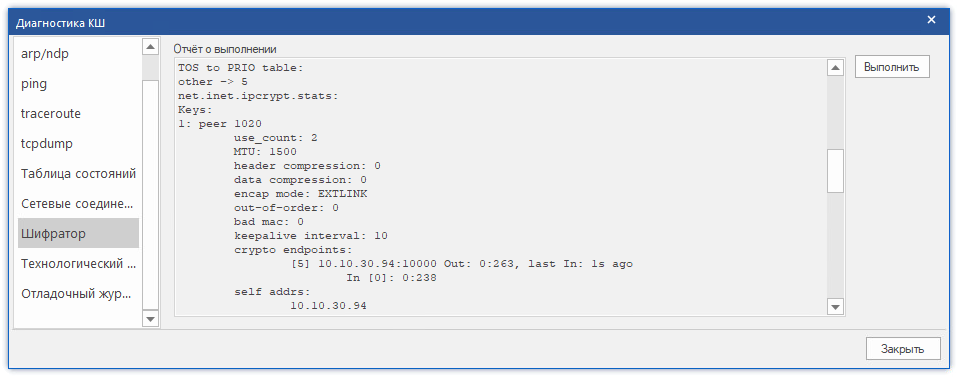

Сторона А:

Как можно видеть, сессия по порту 10000 (порт из диапазона портов для работы шифратора) отправляет и принимает пакеты на каждой из сторон. Происходит зашифрованная передача данных при помощи отечественных криптоалгоритмов.

Таким образом была организована связь между сторонними криптографическими сетями на базе продукта «Континент 3.9».