Пассворк 7 — обзор новой версии корпоративного менеджера паролей

Сколько паролей нужно помнить для работы? Сейчас, когда в работе используются одновременно множество систем, технических и временных учетных записей, запомнить все пароли физически невозможно. Первый порыв каждого – просто хранить их в txt- или xls-файле. Однако это никак не удовлетворяет современным требованиям по надежности, удобству использования и безопасности, даже если упаковать файл в запароленный архив. А как с одним файлом будет работать большая геораспределенная команда? Не говоря уже о том, что сейчас пароли используются не только людьми – читать секреты из таблицы Excel в CI/CD пайплайне довольно трудно. Для решения этих проблем были созданы менеджеры паролей.

Что такое «менеджер паролей», понятно из названия – ПО или сервис, хранящий ваши учетные данные в удобном и защищенном виде. Правда, современные менеджеры паролей – уже нечто большее, чем просто список логинов и паролей. Они могут… а что именно могут, давайте посмотрим в обзоре российского менеджера паролей Пассворк, у которого недавно вышла новая версия Пассворк 7.0.

Возможности и функции Пассворка

1. Хранение паролей. Основополагающая функция Пассворка. Пароли хранятся в иерархическом виде. Корневые элементы иерархии – зашифрованные алгоритмом ГОСТ или AES-256 контейнеры, в терминологии Пассворка – сейфы. Сейфов может быть сколько угодно, лицензионных ограничений на это нет. Они бывают:

● приватными – доступными только самому пользователю;

● и общими – в которых какой-либо элемент (отдельный пароль или папка) расшарен другому пользователю/пользователям.

В сейфах располагаются папки и подпапки, иерархия настраивается самим пользователем.

При просмотре папок и отдельных карточек учетных данных всегда видно, каким еще пользователям доступны эти данные. В карточке, кроме стандартных полей, можно добавить кастомное поле типа текст, пароль или TOTP, вписать теги для быстрого поиска. Там же доступна история действий над паролем (фиксируются не только изменения, но также и события просмотра) и история самого пароля – можно посмотреть, какой пароль был до всех изменений.

2. Командная работа и шаринг паролей. Чтобы учетные данные были доступны не только их создателям, в Пассворке существует несколько видов настройки доступа:

1) Дать пользователю или группе пользователей Пассворка доступ к папке. При этом доступ появится к ее дочерним объектам (секретам и подпапкам) – но не к родительскому объекту. Кстати, если сделать это в приватном сейфе, он автоматически станет общим. Если выдать права группе пользователей, а потом индивидуально изменить уровень доступа конкретному пользователю, то применяются индивидуальные настройки доступа.

2) Нужно дать доступ группе пользователей, но всю папку расшарить не хочется? Можно создать ярлык на нужные учетные данные и потом разместить созданный ярлык в папке, к которой у группы-адресата уже есть доступ.

3) Для индивидуального доступа к секрету его можно отправить пользователю (одному или нескольким), при этом указав уровень доступа (редактирование или только чтение).

4) Чтобы учетной записью могли воспользоваться не только пользователи Пассворка, но и внешние партнеры или клиенты, можно создать ссылку на пароль, указав время ее действия и то, одноразовая ли она будет или многоразовая.

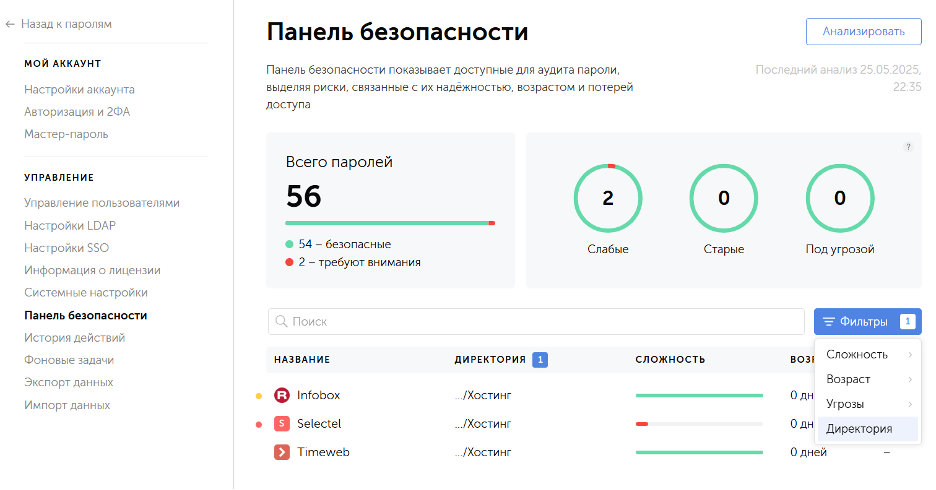

3. Аудит безопасности паролей. Пассворк может анализировать хранящиеся пароли и выявлять:

● слишком простые пароли;

● слишком старые (>180 дней);

● находящиеся под угрозой раскрытия: пользователю дали доступ к этому паролю, пользователь его посмотрел. Затем доступ отозвали, но пароль не поменяли.

4. Удобство и защита пользователя: защита от перехвата сессии, 2FA, мобильное приложение, расширение для браузера. Опция «Дополнительная защита и подпись cookie-файлов» позволит защитить пользователей от перехвата сессии – если злоумышленник попытается использовать украденные сессионные cookie для доступа в Пассворк, сессия будет сброшена.

Для улучшения безопасности аккаунтов пользователей можно (и нужно) использовать двухфакторную аутентификацию с помощью стандартных приложений (Google Authenticator, Яндекс.Ключ) или собственного приложения Пассворк 2ФА.

А для удобного доступа к паролям, как альтернативу веб-интерфейсу, разработчики создали полноценные мобильные приложения для Android и iOS и расширения для браузеров Chrome, Firefox, Safari и Edge.

5. Интеграция с AD/LDAP, Single Sign-on (SSO). В Пассворке можно создавать не только локальных пользователей/группы, но и, после настройки интеграции с LDAP:

● аутентифицировать доменных пользователей;

● загружать списки пользователей и групп, созданные в LDAP;

● синхронизировать группы пользователей Пассворка с группами LDAP.

При наличии Identity Provider Пассворк позволяет также настроить SSO для бесшовной аутентификации в веб-интерфейсе.

6. Запись всех действий и изменений, журналирование в syslog или Win Event Viewer. Как уже отмечалось выше, для каждого секрета пишется история его создания, просмотра и изменения. Но, кроме этого, Пассворк ведет полную историю действий пользователей и администраторов: удачные и неудачные логины (с сохранением IP), создание и удаление сейфов и папок, изменение доступов, шаринг паролей, экспорт/импорт данных.

Можно настроить выгрузку истории Пассворка в syslog или Windows Event Viewer (в зависимости от хостовой ОС) и затем отправлять в SIEM.

7. Интеграция по API. Практически все действия, которые доступны в веб-интерфейсе, доступны через API Пассворка. В частности, получение паролей – это можно использовать, чтобы минимизировать хранение паролей в конфигурациях. Дополнительно разработчики Пассворка создали Python-коннектор и CLI-утилиту для облегчения работы с API.

8. Импорт и экспорт данных. Если нужно быстро загрузить множество учетных данных, Пассворк позволяет массово импортировать пароли: из выгрузки Пассворка в формате JSON, из KeePass в формате XML или из обычного CSV-файла. При необходимости можно провести и экспорт – но для этого пользователю нужен уровень доступа к сейфу «Полный доступ», простого доступа на чтение будет недостаточно.

Пользователи и ролевая модель

Как уже говорилось, пользователи в Пассворке создаются как локально, так и из LDAP. При создании локального пользователя можно сразу отправить доступы по email или создать ссылку-приглашение.

Ролевая модель Пассворка очень гибкая: помимо прав доступа к папкам и паролям, с помощью роли можно управлять:

● доступом к настройкам Пассворка (доступ к истории, настройки LDAP, управление пользователями и т.п.);

● доступом к настройкам шаринга паролей (кто может создавать ссылки на пароли, ярлыки паролей);

● доступом пользователя к его собственным настройкам аккаунта (право на создание API-токена и даже право на самостоятельное изменение своего пароля).

По умолчанию создано три роли (Владелец, Администратор и Сотрудник). Можно поменять набор пермиссий в них или создать новые роли.

Лицензирование Пассворка

Лицензия на Пассворк приобретается бессрочно. Она, кроме права на использование продукта, включает в себя первый год получения обновлений и технической поддержки (второй и последующие годы уже надо будет оплачивать). Можно вообще заплатить один раз и купить пожизненную техподдержку и обновления.

Стоимость лицензий зависит от количества пользователей и версии (стандартная или расширенная). В стандартную версию входят все основные функции хранения и управления паролями, а расширенная, кроме них, позволяет еще:

● SSO-аутентификацию;

● маппинг групп LDAP с группами в Пассворке;

● репликацию и кластеризацию;

● более гибкие пользовательские и административные настройки;

● неограниченное количество ролей;

● неограниченное количество ярлыков на пароли;

● возможность установки независимых инстансов Пассворка в филиалы (по сути, скидку на приобретение нескольких лицензий).

Эти функции нужны обычно уже большим компаниям.

Прайс-лист полуоткрытый: стоимость стандартных версий до 100 пользователей можно посмотреть на сайте производителя, остальные цены – по запросу.

Архитектура и установка Пассворка

Архитектура коробочной версии Пассворка довольна гибкая и подходит как небольшим командам с ограниченными ресурсами, так и крупным компаниям со своими требованиями к масштабируемости и кластеризации. Система состоит из двух ключевых компонентов:

● сервера приложений;

● базы данных.

Эти элементы могут быть развернуты как на одном сервере, так и на нескольких:

● All-in-one. Приложение и СУБД развернуты на одном сервере. Подходит для небольших организаций и пилотных внедрений.

● Два сервера. Компоненты системы размещаются на разных серверах. Продуктивное, но не отказоустойчивое решение.

● Три+ сервера баз данных. При установке MongoDB в кластере из трех и более серверов будет обеспечено автоматическое переключение в случае отказа одного из узлов.

● Два+ сервера приложения. Пассворк поддерживает работу нескольких веб-серверов с использованием внешнего балансировщика нагрузки. Это обеспечивает отказоустойчивость и распределение нагрузки.

Соответственно, полностью отказоустойчивая инсталляция Пассворка будет состоять из 3 серверов БД и двух серверов приложений с внешним балансировщиком трафика.

Следует сказать, что в качестве стандартной СУБД в Пассворке используется MongoDB, и установочная документация описывает ее установку и настройку. Но поддерживается также работа с PostgreSQL и Pangolin – так что если в инфраструктуре уже развернут продуктивный кластер Postgres, БД Пассворка можно разместить в нем.

Компоненты Пассворка могут быть установлены на следующие операционные системы:

● Linux (Astra Linux, РЕД ОС, CentOS, Debian/Ubuntu)

● Windows Server (2016, 2019, 2022).

Пассворк довольно нетребователен к ресурсам: например, для поддержки работы 500 пользователей потребуется всего 8 процессорных ядер, 12 ГБ ОЗУ и 200 ГБ памяти (рекомендуется SSD).

Варианты установки:

- Установка скриптом и запуск в контейнерах Docker (Linux), рекомендуемый производителем способ. Состоит из нескольких контейнеров (Nginx, PHP, Percona Server for MongoDB, Cron, Postfix, Certbot), управляется через Docker Compose.

- Установка скриптом непосредственно на Linux- или Windows-сервер. Компоненты Пассворка автоматически устанавливаются и запускаются как сервисы хостовой операционной системы.

- Ручная установка непосредственно на Linux- или Windows-сервер. По сути, выполнение всех тех же действий, что делают скрипты, но вручную.

Сертификаты

Пассворк входит в Реестр российского ПО . У компании-разработчика также есть лицензия ФСБ России на разработку, модернизацию и производство криптографических средств; лицензия ФСТЭК России на деятельность по разработке и производству средств защиты конфиденциальной информации; лицензия ФСТЭК России на деятельность по технической защите конфиденциальной информации.

Заключение

Видно, что разработчики Пассворка стараются всячески улучшать опыт работы клиентов со своим детищем. Последнее обновление добавило множество функций, обновило интерфейс и увеличило производительность. Кроме развития основного продукта, разработчики создают дополнительные утилиты (мобильные приложения, коннекторы API-запросов), разрабатывают рекомендации настроек безопасности окружения.

В итоге Пассворк – не просто менеджер паролей, а вполне зрелая система для безопасной работы с учетными данными в корпоративной среде. Он уверенно закрывает типовые задачи, вроде командной работы с паролями, и при этом предлагает функции, которые обычно ждут от гораздо более «тяжелых» решений: аудит безопасности, детальное журналирование, API-доступ, интеграции с AD и SSO. А гибкость в установке и лицензировании делает его подходящим как для стартапа на пару десятков человек, так и для распределенной компании с тысячами пользователей.

Хотите сами попробовать Пассворк в действии, просто оставьте заявку на сайте на сайте производителя: passwork.ru — тестирование для компаний бесплатно.

Реклама. ООО «ПАССВОРК», ИНН 2901311774. Erid: 2SDnjcJ7Hbs