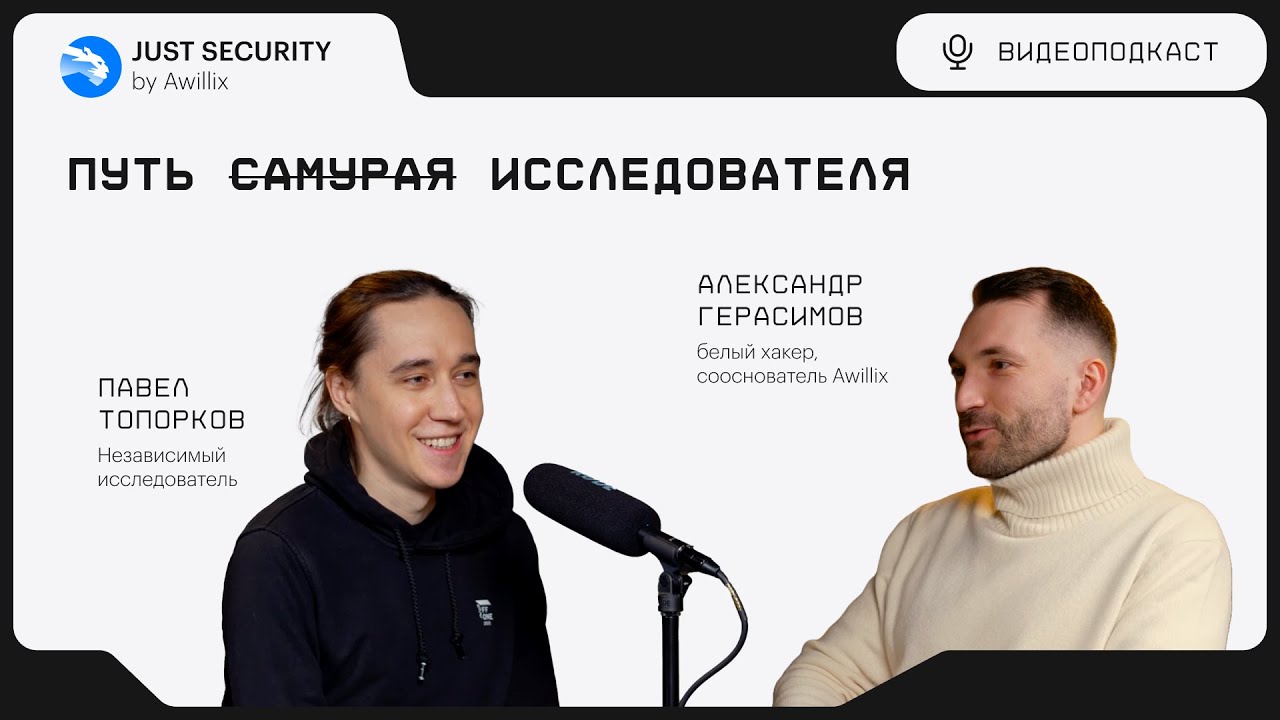

Подкаст Just Security by Awillix #3. Путь исследователя.

Путь исследователя на примере Павла Топоркова (Paul Axe) — независимый исследователь, докладчик на международных конференциях, участник одной из сильнейших мировых команд CTF, автор уязвимостей нулевого дня в таких известных продуктах как Siemens, Redis, OpenStack и других.

Тайм-коды:

1:21 — Бэкграунд Павла

2:40 — Сложные кейсы Павла

6:10 — CTF

6:13 — Как CTF помогли начать карьеру

13:29 — Как определить свой вектор развития

16:50 — Ресерчи, которые вдохновляют

20:37 — Что драйвит в работе

23:17 — Команда CTF в которой играет Павел

29:42 — Как опыт CTF помогает в работе и поиске тем для исследований

36:10 — Практический опыт нестандартных эксплуатаций

37:41 — Почему Павел не багхантер, хотя багхантил

42:05 — Исследование OpenStack

46:00 — Сериализация и десериализация

51:40 — Доклад oPWNstack

53:47 — Когда ИИ заменит ИБ-специалистов

1:01:00 — Как стать таким же крутым Paul Axe

1:06:00 — Выгорание

1:09:00 — Отличия зарубежного и российского ИБ

1:18:00 — Сертификация специалистов

Упомянутые источники:

https://ctftime.org/

https://github.com/paul-axe/slides/blob/master/zeronights%202018%20-%20Redis%20Post-exploitation.pdf

https://github.com/neex/phuip-fpizdam

https://github.com/icchy/wctf2019-gtf/blob/master/wctf2019-gtf-slides.pdf

https://blog.arkark.dev/2023/09/21/seccon-quals/#web-hidden-note

https://hackmd.io/@kjsman/seccon-ctf-2023-finals#DOMLeakify

https://github.com/neex/phuip-fpizdam

https://paul-axe.blogspot.com/2014/01/two-stories-about-xss-on-google.html

https://paul-axe.blogspot.com/2013/10/a-story-about-xss-on-facebook.html

https://github.com/paul-axe/slides/blob/master/phdays%202023%20-%20oPWNstack.pdf

https://deepmind.google/discover/blog/funsearch-making-new-discoveries-in-mathematical-sciences-using-large-language-models/