R-Vision назвал три самые критичные уязвимости января

Аналитики R-Vision проанализировали уязвимости, выявленные в январе, и выделили наиболее опасные среди них — с высоким уровнем риска, подтверждённым эксплуатацией, и особым интересом для специалистов в области ИБ.

В подборку вошли уязвимости в продуктах Windows (Microsoft Office и Desktop Window Manager) и GNU Inetutils.

Уязвимости Windows

CVE-2026-20805 | BDU:2026-00375: Уязвимость Microsoft Office, позволяющая обойти функцию безопасности

CVSS: 7.8 | Вектор атаки: локальный

Уязвимость позволяет обойти механизм безопасности OLE (Object Linking and Embedding), предназначенный для защиты пользователей от небезопасных COM/OLE-элементов в Microsoft Office. На практике это означает, что атакующий может создать документ с внедренным вредоносным OLE-элементом. Открытие такого файла пользователем может привести к выполнению вредоносного кода на его системе.

Эксплуатация осуществляется с применением социальной инженерии (фишинг) и требует открытия файла пользователем; в режиме предпросмотра уязвимость не эксплуатируется.

По данным вендора, уязвимость использовалась в реальных атаках. Патч был выпущен в срочном порядке, 26 января 2026 года, вне стандартного графика публикации исправлений. В тот же день CVE была добавлена в CISA KEV со сроком устранения до 16 февраля 2026 года. Для Office 2021 и в более новых версиях защита активируется автоматически после перезапуска приложений, для Office 2016 и 2019 необходимо установить обновления безопасности, либо внести необходимые изменения в реестр в соответствии с рекомендациями вендора.

CVE-2026-20805 | BDU:2026-00375 : Уязвимость раскрытия информации Desktop Window Manager

CVSS: 5.5 | Вектор атаки: локальный

В Windows обнаружена уязвимость в компоненте Desktop Window Manager (DWM), который отвечает за отображение всех окон, визуальные эффекты и взаимодействие графической подсистемы с другими процессами через ALPC-порты. Эксплуатация уязвимости позволяет локальному авторизованному пользователю получить доступ к адресам памяти процесса DWM.

Если на порт DWM отправляется специально созданное сообщение ALPC, служба непреднамеренно возвращает адрес раздела пользовательского режима, что по факту является указателем на адресное пространство DWM. Это позволяет обойти механизм ASLR (рандомизация адресного пространства), который используется во всех современных операционных системах. ASLR необходим для защиты от эксплуатации уязвимостей, требующих знания точных смещений адресов в памяти.

Таким образом, данная CVE может использоваться как часть цепочки атаки для повышения привилегий (EoP) в сочетании с уязвимостями, связанными с работой памяти, такими как Use-After-Free, Heap Overflow и т.д.

По данным Microsoft, уязвимость эксплуатировалась в реальных атаках, имеет публичный PoC и была добавлена в CISA KEV со сроком устранения до 3 февраля 2026 года. Обновление безопасности выпущено 13 января и рекомендуется к срочной установке на все затронутые системы.

Уязвимость GNU Inetutils

CVE-2026-24061 | BDU:2026-00709: Уязвимость обхода аутентификации в telnetd

CVSS: 9.8 | Вектор атаки: сетевой

20 января 2026 года была обнаружена уязвимость обхода аутентификации в сервисе telnetd из распространённого, но устаревшего пакета сетевых инструментов Inetutils.

Суть уязвимости заключается в том, что сервер telnetd запускает команду /usr/bin/login (которая обычно работает от имени пользователя root) и передаёт ей значение переменной окружения USER, полученное от клиента, в качестве последнего аргумента.

Если отправить специально сформированное значение переменной USER, например, строку «-f root», и использовать параметр telnet(1) -a или —login для передачи этой переменной на сервер, то клиент автоматически войдёт в систему с правами root, минуя стандартные процедуры аутентификации, такие как ввод логина и пароля.

В качестве примера для эксплуатации может быть использована команда: USER=’-f root’ telnet -a localhost

Как сообщают исследователи, уязвимость существует уже более 10 лет, с 12 мая 2015 года, когда был выпущен релиз Inetutils v.1.9.3. Уязвимыми являются версии вплоть до 2.7 включительно. Для эксплуатации нужно чтобы telnetd был запущен как сервис на хосте и была возможность подключиться через протокол telnet .

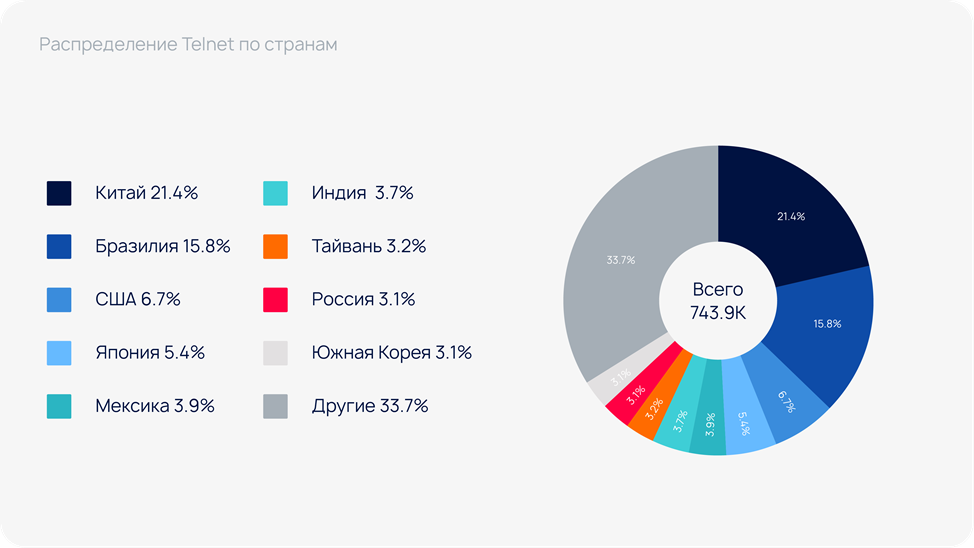

Несмотря на то что telnet является устаревшим и небезопасным протоколом для удаленного управления, он продолжает встречаться как запущенная служба на серверах и сетевом оборудовании. По данным Fofa, в российском сегменте интернета находится почти 449,3 тыс. потенциально уязвимых хостов с запущенной службой telnetd.

Аналогичную статистику по глобальному распространению открытого telnetd также публикует проект ShadowServer.

Уязвимость активно используется в реальных атаках. Исследователи из Greynoise 22 января зафиксировали множество попыток эксплуатации с различных IP-адресов. На момент составления дайджеста атаки продолжаются. Также уязвимость была добавлена в Каталог известных эксплуатируемых уязвимостей (KEV) со сроком исправления до 16 февраля 2026 года. Эксплойты находятся в публичном доступе.

Негативные сценарии включают полную компрометацию хоста, размещение C2 -инфраструктуры, а также использование сервера для горизонтального перемещения или подключения к ботнету.

Для устранения рекомендуется установить актуальные обновления Inetutils. Также возможно рассмотреть отключение сервиса telnetd, поскольку протокол telnet не поддерживает шифрование и подвержен множеству атак.

Как защититься?

В приоритете находится не только своевременное выявление уязвимостей, но и регулярный контроль состояния используемого ПО, сервисов и компонентов ИТ-инфраструктуры, а также их своевременное обновление.

Практика и результаты наших исследований показывают, что для организаций важно не просто фиксировать уязвимости, а иметь актуальное представление о состоянии инфраструктуры. Это позволяет корректно расставлять приоритеты и контролировать процесс их устранения. Для этого используются решения класса Vulnerability Management (например, R-Vision VM), обеспечивающие непрерывную работу с уязвимостями — от обнаружения до контроля устранения.

Процесс будет проще и быстрее, когда в такую систему встроен собственный сканер уязвимостей: не требуется интеграция с внешними решениями, данные о найденных уязвимостях сразу доступны в едином интерфейсе, а повторные проверки запускаются без дополнительных шагов.

Такой подход помогает не только своевременно реагировать на угрозы, но и выстраивать устойчивую, системную работу с уязвимостями, что становится все более актуальным на фоне регулярного появления новых критичных уязвимостей.