Социальная инженерия

Изображение: Jonas Leupe (unsplash)

1. Что такое социальная инженерия?

Социальная инженерия – это общий термин, который применяется для обозначения совокупности мошеннических методов и практик, которые используют психологию для получения от жертвы определенного результата или действия. Если говорить простыми словами, то социальная инженерия – это методы и приемы, которыми пользуются мошенники, чтобы обманом заставить кого-то раскрыть конфиденциальную информацию или сделать определенное действие.

В данном материале я разделяю социальную инженерию на несколько видов:

- Социальная инженерия как вектор атаки на организацию;

- Социальная инженерия как вектор атаки на рядового пользователя.

Наиболее популярными приемами социальной инженерии являются: Фишинг и его подвиды: Whaling (фишинг направленный на ключевого пользователя), Smishing (фишинг через SMS), Phishing (фишинг при помощи голоса по телефону) и обман в социальных сетях при помощи ссылок.

Для всех приемов социальной инженерии используются заранее подготовленные сценарии (скрипты). При создании скриптов социальный инженер опирается на множество триггеров, включая манипуляцию доверием, создание срочности, использование авторитета, устрашение и манипуляцию эмоциями. Социальные инженеры часто исследуют своих потенциальных жертв, собирая информацию из общедоступных источников, чтобы создать более убедительные сценарии и повысить вероятность успеха своей атаки.

Наиболее распространено это в случаях, когда социальная инженерия используется как один из векторов атаки на организацию. При атаке на организацию социальные инженеры могут длительное время следить за высокопоставленными сотрудниками, изучая их привычки и поведение, чтобы в дальнейшем комбинируя приемы создать многоступенчатый скрипт для атаки на каждого конкретного сотрудника (см. whaling).

Атаки на рядовых пользователей не могут похвастаться такими продуманными скриптами, и, чаще всего, используют срочность и апелляцию к эмоциям, а также уже выстроенные социальные связи.

2. Почему социальная инженерия до сих пор актуальна и почему она будет становиться только популярнее?

За прошлый год социальная инженерия стала только популярнее. Например, по данным Центробанка Доля мошеннических операций за 2022 год составила 50,4% против 49,4% годом ранее. Также, по информации Positive Technologies массовые прошлогодние утечки приведут к росту социальной инженерии.

Социальная инженерия до сих пор актуальна, так как она результативна и относительно проста. Например, в прошлом году социальная инженерия как вектор атаки на организацию применялась в 43% случаев. Почти 90% таких атак использовали вредоносные письма, отправленные по электронной почте. Помимо этого, по данным Global CIO в прошлом году 60% российских компаний стали жертвами BEC (Business Email Compromise) атак, а ущерб от таких инцидентов увеличился вдвое.

Я выделяю следующие причины роста популярности социальной инженерии как вектора атаки на организацию:

- Человеческий фактор. Злоумышленникам намного проще работать с людьми, чем тратить время на поиск и эксплуатацию технических уязвимостей, а потом на противодействие с отделом ИБ;

- Выгодность и успешность атак. Социальная инженерия – это крайне выгодный и относительно лёгкий метод получения конфиденциальной информации или доступа к системам;

- Массовые утечки данных. В прошлом году утекло огромное количество самых разных данных, в том числе и критическая для бизнеса информация, которую можно использовать как для составления скриптов, так и для шантажа организации.

Социальная инженерия также стала популярнее при атаках на широкую общественность. Например, в прошлом году количество преступлений посредством социальной инженерии в РФ выросло на 40% по данным председателя комитета Госдумы по финансовому рынку Анатолия Аксакова

Я выделяю следующие причины роста популярности социальной инженерии как вектора атаки на рядового пользователя:

- Массовые утечки персональных данных. Злоумышленникам намного легче составлять скрипты;

- Низкая осведомленность о проблеме. Широкая общественность полна мифов и суеверий касательно темы кибербезопасности, а также имеет низкий уровень кибер-гигиены;

- Развитие технологий и социальных сетей. Граждане всё чаще и чаще оставляют самые разные данные в социальных сетях, что позволяет социальным инженерам создавать фейковые истории, аккаунты и продуманные скрипты.

В свете этих факторов социальная инженерия будет оставаться актуальной и, вероятно, становиться только популярнее в будущем. Соответственно, осведомленность людей о таких методах и обучение по предотвращению социальной инженерии становятся все более важными для обеспечения безопасности и защиты от подобных атак.

3. Какие новые методики манипуляции и обмана появились за последнее время?

Со временем праотца социальной инженерии – Кевина Митника, методика работы социальных инженеров почти не изменилась. Появление чего-то нового всегда сопровождается серьезными технологическими и социальными изменениями или событиями, коих за последние годы произошло не очень много. Среди этих событий, я хочу выделить следующие три: Пандемия, начало СВО и популяризация нейросетей, ботов и языковых моделей.

Первые два события – пандемия и начало СВО, не привнесли ничего нового в методы работы социальных инженеров. Разве что, последних стало гораздо больше и работать они стали активнее, как при атаках на организации, так и при атаках на рядового пользователя.

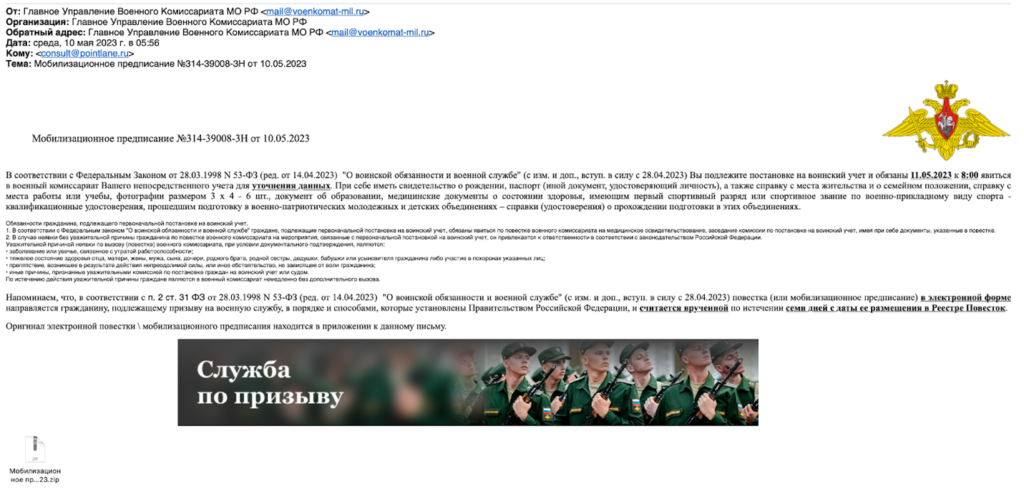

При атаках на рядового пользователя стоит отметить тему мобилизации и фейковых повесток. Пример одной из таких вы можете видеть ниже.

Использование актуальных тем в скриптах — это нормальная практика среди социальных инженеров. Однако, рассылка фейковых повесток — это самое простое и одновременно самое эффективное, что можно было сделать. Человек, получивший такое письмо в период мобилизации, скорее всего забудет о правилах кибербезопасности и скачает и откроет прикрепленный файл, тем самым заразив свою рабочую станцию.

При атаках на организацию стоит отметить QR-коды, присланные по почте. По сути, этот тот же фишинг, только фишинговая ссылка отправляется в QR-коде, чтобы обойти системы детектирования. Это уже отдаленно можно назвать новой методикой. В своей практике я этого пока не встречал, но уверен, что в будущем фишинговые ссылки в QR-кодах станут более популярны, чем они есть сейчас.

Последнее событие можно назвать преддверием появления новых методик. Развитие нейросетей, ботов и языковых моделей уже сейчас привлекает внимание разных злоумышленников и я уверен, что все эти технологии определенно будут использоваться в будущем.

Как конкретно?

Например, для автоматизации или подделки триггеров в фишинге. Расскажу на примере недавнего случая.

Всё начиналось как стандартный фишинг в телеграм — злоумышленник создал чат, пригласил в него много людей, а потом попросил их всех проголосовать по фишинговой ссылке. Помимо стандартного триггера — “просьбы о помощи” здесь также использовался триггер социального доказательства. Только вместо людей, социальное доказательство создавали боты, которые отправляли подтверждения и плюсы в чат. С первого взгляда отличить их от простых людей не получится, потому что и ведут и выглядят они как обычные люди — портретные фото на аватарках и корректные имена в профиле, однако в имени аккаунта по-прежнему находится приписка _bot.

4. Как новые методики используют современные технологии?

Примеры использования современных технологий злоумышленниками я привел ранее – фишинг при помощи QR кодов и использование ботов для создания фейковых триггеров. Также стоит отметить, что при помощи Prompt injection можно было заставить одну известную языковую модель писать зловредный код или скрипты.

Помимо этого, при должном уровне затрат и усилий даже сейчас можно попытаться подделать голос человека или создать дип фейк с его участием. Да, получившийся результат будет далёк от идеала, но если эти технологии продолжат развиваться, то в будущем мы определенно увидим нечто более правдоподобное или неотличимое от оригинала.

5. Заключение и рекомендации по защите себя или своего бизнеса

Для защиты от методов и приемов социальной инженерии следуйте простым правилам:

1. С подозрением относитесь к любому электронному письму или текстовому сообщению, в котором запрашивается конфиденциальная информация или финансовые транзакции.

2. Просматривайте и проверяйте все гиперссылки до нажатия, чтобы убедиться, что они ведут на легитимные ресурсы.

3. Используйте двухфакторную аутентификацию для получения безопасного доступа к важным системам и базам данных.

4. Убедитесь, что на защитных средствах браузера, мобильных устройств и компьютера установлены все актуальные обновления.

5. Никогда не используйте одинаковые пароли для нескольких учетных записей и устройств.

Для защиты бизнеса, помимо вышеперечисленных советов, я также рекомендую провести ряд мероприятий:

1. Проводите регулярное обучение и тренинги персонала по вопросам информационной безопасности.

2. Не применяйте штрафы и иные виды взысканий до наступления ответственности. В противном случае сотрудники будут бояться рассказывать о своих ошибках в соблюдении ИБ.

3. Используйте эшелонированную оборону — установите на почтовых шлюзах, серверах и рабочих станциях решения по борьбе с вредоносным кодом разных классов и вендоров.

4. Выдавайте сотруднику доступ только к той информации, которая необходима для его работы.

5. Установите специализированные средства защиты информации по контролю поведения сотрудников.

Автор статьи: Генеральный директор компании Pointlane Павел Мельников.