Тренировки по распознаванию фишинга: сценарии, метрики и обратная связь

Изображение: recraft

Почему 99 % технической защиты всё ещё проигрывают 1 % человеческого клика.

В этой статье мы рассмотрим, как построить надежную систему защиты, которую можно назвать «человеческим фактором в кибербезопасности», а не просто выполнить формальные требования аудитора.

Часто мы считаем, что фишинг — это чисто техническая проблема. Слабый пароль, устаревший антивирус, сайт без SSL-сертификата. Мы ищем уязвимости в коде, инвестируем в дорогие системы защиты и устанавливаем новые обновления.

Однако у этой проблемы есть и другая, куда более важная сторона. За каждым нажатием на опасную ссылку стоит не компьютер, а человек. Человек, уставший после рабочего дня, боясь разочаровать начальство, желающий быстро устранить проблему или просто охваченный любопытством.

Фишинговые атаки не нацелены на уязвимости в программном обеспечении, а на наши психологические слабости. Они эксплуатируют когнитивные искажения, играя на нашей склонности к поспешным решениям, доверии к авторитетам и привычке действовать бездумно. В то время как мы уделяем внимание исправлению ошибок в коде, главная уязвимость нашей защиты остается в нашем сознании.

Но эту брешь можно закрыть. Всё, что для этого нужно — понять, какие именно «триггеры» в нашем сознании используют мошенники. Для этого разберём, как они работают, как выглядят в реальной жизни, и самое главное — что сделать вместо того, чтобы бездумно нажать «Ответить». (Рисунок 1)

────────────────────────

СРОЧНОСТЬ

────────────────────────

Сигнал

- Вас пытаются напугать или создать срочность. В состоянии стресса логика блокируется, а действия становятся спонтанными и необдуманными.

Типичные сценарии

- «Ваша учётная запись будет заблокирована через 2 часа. Подтвердите пароль».

- «Курьер ждёт подъезда, но не может дозвониться — уточните адрес в течение 30 мин, иначе посылка вернётся на склад».

- «CEO-письмо»: «Я на встрече, срочно переведи 200 000 поставщику, реквизиты ниже».

Индикаторы фишинга

- Абсолютный или относительный дедлайн без возможности отсрочки.

- Угроза потери денег/аккаунта/бонуса именно «сегодня».

- Подпись «сверху» (CEO, банк, налоговая) без телефона для обратной связи.

Как сопротивляться

- Правило «5 минут на паузу»: никогда не кликать, пока не пройдёт 300 секунд. За это время стресс спадает.

- Двойной канал проверки: если «начальник» просит деньги — перезвонить ему по известному номеру. Если «банк» — позвонить на номер с карты.

- Использовать «режим ожидания» почтового клиента (задержка отправки), чтобы «горячие» действия можно было отменить.

────────────────────────

АВТОРИТЕТ

────────────────────────

Сигнал

- Мошенники играют на нашем уважении к статусу и власти. Вы получаете письмо якобы от директора, налоговой, IT-отдела или известной компании (Microsoft, Google).

- Часто сочетается с подменой визуального бренда: логотип, шрифт, подпись, домен, отличающийся одним символом.

Сценарии

- «Microsoft Security Alert»: письмо с настоящим логотипом просит зайти и «проверить необычный вход».

- «Приказ ФССП №…» — вложен «электронный судебный приказ», надо открыть PDF.

- «Податели налоговой декларации»: «Вы подали форму с ошибкой, срочно заполните уточнение по ссылке».

Индикаторы фишинга

- Письмо пришло с обезличенного адреса (noreply@secure-alerts.ml).

- Отсутствие личных деталей (ФИО, ИНН, последние 4 цифры карты).

- Вложение в формате «.htm, .iso, .zip» с паролем «для вашей безопасности».

- Ссылка ведёт на страницу, где сразу просят пароль + SMS-код.

Как сопротивляться

- Проверять цифровую подпись письма (DKIM/SPF) — большие почтовые сервисы показывают «было проверено».

- Сверять домен через «whois»: дата регистрации 3 дня назад = очевидный фишинг.

- Привычка «горизонтального» общения: даже если письмо от «шефа», уточнить у коллеги в соседнем кабинете.

────────────────────────

ЖАДНОСТЬ/ВЫГОДА

────────────────────────

Сигнал

- Вас соблазняют нереально выгодным предложением. Жадность затмевает бдительность.

Сценарии

- «Вы получили Bitcoin-ваучер на 0,38 BTC. Активировать →».

- «Анкетирование HR: пройдите опрос — получите 5 000 бонусов».

- «Black-Friday: скидка 90 % на iPhone 15, количество ограничено».

Индикаторы фишинга

- Слишком щедрое предложение («ничего не надо делать — деньги уже ваши»).

- Просьба оплатить «комиссию за вывод» или «верификационный депозит».

- Сайт принимает только криптовалюту или перевод на карту «физлицо».

- Нет юридического адреса и ИНН компании.

Как сопротивляться

- Помните: бесплатных денег не бывает.

- Проверять цену товара на Яндекс.Маркете/Ozon/WB — если разница «> 40 %», это развод.

- Никогда не устанавливать ПО, обещающее «автоматический доход».

────────────────────────

СТРАХ

────────────────────────

Сигнал

- Вас пугают, чтобы вы заплатили или что-то установили, лишь бы угроза исчезла.

Сценарии

- «Мы взломали вашу камеру, записали, как вы …, переведите 1 000 $ на электронный кошелёк, иначе видео уйдёт родственникам».

- «Антивирус обнаружил 27 угроз. Установите расширение сейчас →».

- «Ваш компьютер заражён трояном Zeus. Позвоните в техподдержку Microsoft: +7».

Индикаторы фишинга

- Спам-рассылка на тысячи адресов без персональных данных.

- Письмо в виде чистого изображения (чтобы обойти фильтры).

- Требование оплаты только в крипте или через анонимные терминалы.

- Номер телефона слишком короткий или указан с кодом другой страны.

Как сопротивляться

- Не верить «взлому камеры» без конкретных доказательств (например, ваш пароль в заголовке).

- Проверять реальный статус антивируса (локальный GUI), а не всплывающее окно браузера.

- Не звонить на номера из письма; брать официальный с сайта производителя.

────────────────────────

ЛЮБОПЫТСТВО / СОЦИАЛЬНАЯ ИНЖЕНЕРИЯ

────────────────────────

Сигнал

- Вас дразнят, чтобы вы потянулись за наживкой и кликнули на ссылку или открыли файл.

Сценарии

- «VoiceMessage_12sec.hta» во вложении (массовый спам в мессенджерах).

- «Фото с корпоратива уже здесь →» (ссылка на фейковое облако).

- «Коллега поделился документом: «Зарплата 2025» (по ссылке Google-Docs, требует OAuth-разрешение)».

Индикаторы фишинга

- Неизвестный отправитель, но личное обращение («Это ты на фото?»).

- Ссылка короткая (bit.ly) или замаскирована под «облако».

- Файл имеет двойное расширение «.pdf.exe».

- Требует разрешения «разрешить макросы» или «разрешить управление почтой».

Как сопротивляться

- Правило «Неизвестный отправитель + любопытство = вирус»

- Проверять URL расширителем браузера (unshorten.it).

- В корпоративной среде — запрет макросов по умолчанию (GPO).

- В мессенджерах отключить автозагрузку медиа от незнакомцев.

────────────────────────

ОБЩИЙ «АНТИФИШИНГ-ЧЕК-ЛИСТ» (запомни навсегда)

────────────────────────

- 30 секунд на «взвешивание» — не открывать вложения сразу.

- Проверить отправителя: домен, DKIM-статус, опечатка.

- Есть ли мой персональный идентификатор (ФИО, договор)?

- Ссылка ведёт на HTTPS и домен оригинален? (проверить сертификат {клик на замок}).

- Требуется ли срочность, деньги или пароль? Если да → вероятность фишинга «> 80 %».

- Двухфакторная аутентификация (TOTP/FIDO2) включена везде? (даже если украдут пароль — не зайдут).

- Сообщить в IT/Security-отдел: «получил подозрительное письмо» — это повышает общую защиту компании.

────────────────────────

ПАМЯТКА (если хотя бы 1 пункт совпал — вероятность фишинга высока)

────────────────────────

- Давят на время («срочно», «до обеда»).

- Ссылаются на авторитет («директор сказал», «налоговая»), но нельзя проверить.

- Сулят нереальную выгоду (деньги, огромная скидка).

- Угрожают («заблокируем», «все узнают»).

- Дразнят (интересный файл или ссылка без контекста).

- Просят оплату на карту физлица или в крипте.

- Опечатка в адресе сайта или сайт зарегистрирован пару дней назад.

────────────────────────

Весь фишинг строится на наших же слабостях: спешке, уважении к начальству, жадности, страхе и любопытстве.

Самое мощное оружие против этого — простая пауза. Остановитесь на 5 секунд, пройдитесь по чек-листу — и это обезвредит 90% всех атак.

Разобравшись, какие именно ловушки ставятся в письмах, посмотрим, сколько таких писем нужно, чтобы хотя бы один сотрудник кликнул.

Переведём сухие проценты в привычную картину офисной жизни.

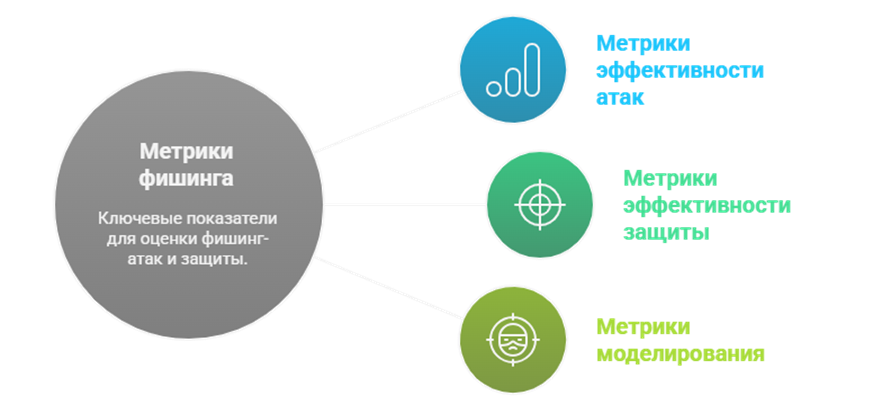

Чтобы это понять, мы посмотрим на три группы показателей (Рисунок 2):

- Метрики эффективности атак: «Как мошенники измеряют свой успех».

- Метрики эффективности защиты: «Как ваш IT-отдел видит, что оборона работает».

- Метрики моделирования: «Как мы учимся на учебных тревогах, чтобы не попасться на настоящие».

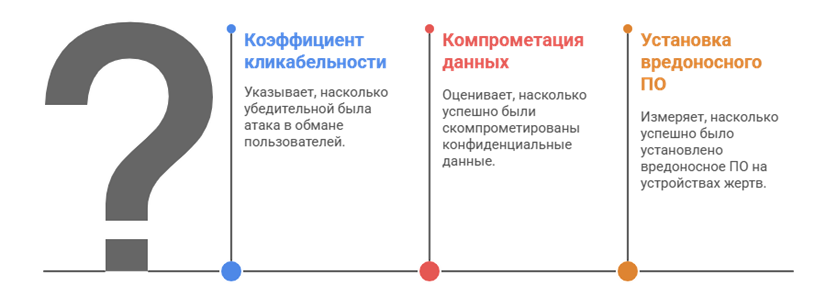

- Взгляд мошенника: Метрики эффективности атаки

Представьте, что злоумышленник купил на подпольном форуме базу из 10 000 email-адресов всего за 200 долларов. Дальше начинается матожидание:

- Доставлено 30% → В почтовые ящики сотрудников попадает 3000 писем. Остальные отсеиваются спам-фильтрами.

- Открыли 20% → 600 человек проявили любопытство и открыли письмо. Кликнули 5% → 30 человек не удержались и щёлкнули по ссылке. Представьте: в вашем open-space 30 коллег одновременно вводят логины на поддельной странице.

- Ввели данные 60% → В итоге 18 человек добровольно отдали свои учётные данные. Восемнадцать паролей утекли к мошенникам всего за несколько часов.

И всё это — результат одной рассылки. Главная задача мошенника — уложиться в считанные минуты, пока отдел безопасности не поднял тревогу.

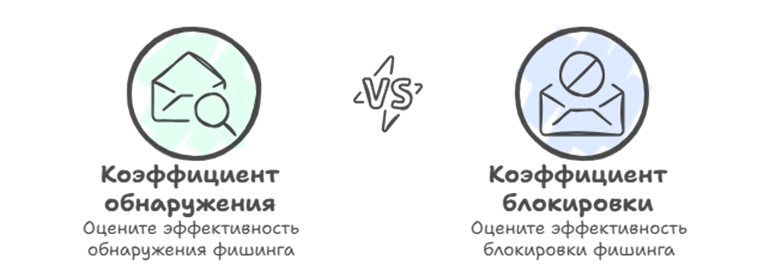

- Взгляд службы безопасности: Метрики эффективности защиты

А теперь посмотрим на ту же ситуацию глазами вашего IT-отдела. Их метрики — это ваш спокойный рабочий день.

- Блокировка фишинга 99% — из 100 вредоносных писем 99 исчезают ещё до того, как вы откроете почту. Вы даже не узнаете, что вас атаковали.

- Обнаружение за 30 минут — если в 9:00 пришло новое хитрое письмо, то к 9:30 система уже научилась его ловить. Все следующие копии будут удаляться автоматически.

- Бдительность сотрудников 5% — каждое 20-е подозрительное письмо кто-то из коллег сам помечает как «фишинг».

- Повторные ошибки 3% — это значит, что только 3 человека из 100 регулярно попадаются на удочку. Именно им, а не всему офису, отправят персональное напоминание или приглашение на тренинг, экономия времени и нервов для всех.

- Взгляд тренировочной системы: Метрики моделирования атак

Чтобы защита не стояла на месте, компания периодически устраивает «учебные тревоги» — отправляет свои, безопасные фишинговые письма:

- Baseline Click Rate (Исходный уровень) — допустим, в первой же рассылке 25% сотрудников кликнули на учебную ссылку. Это точка отсчёта, которая показывает, над чем работать.

- Click Rate over Time (Динамика кликабельности) — после нескольких месяцев тренингов этот показатель падает, скажем, до 5%. Это прямое доказательство, что сотрудники стали внимательнее.

- Report Rate over Time (Динамика жалоб) — а вот количество людей, которые нажимают «Пожаловаться» на учебные письма, растёт. С 2% до 15%. Это значит, что у людей не просто выработался рефлекс «не кликать», а активная позиция «сообщить об угрозе».

- FCR (Failure Correlation Rate)(Коэффициент корреляции ошибок) — самый важный показатель. Если сотрудник кликнул в учебном письме, а через 2 недели попался на реальное с похожим сценарием — значит, тренинг был недостаточно эффективным. Цель — сделать FCR как можно ближе к нулю.

Если после учебного фишинга люди всё равно попадаются на реальные атаки — значит, тренировки были слишком оторваны от жизни. Значит, пора менять сценарии и делать их хитрее, превращая цифры в реальные навыки.

В конечном счёте, защита от фишинга держится на трёх «колоннах»: обучение, культура бдительности и быстрая реакция на инциденты.

Но как превратить эти громкие слова в реальность? Всё просто: нужно замкнуть полезный цикл. Человек заметил угрозу → система это зафиксировала → защита улучшилась → вклад человека признали.

Обратная связь — это то, что превращает сухие цифры в живые привычки, которые не дают мошенникам ни единого шанса.

Обучение

Представьте, что вам приходит письмо: «Срочно обновите пароль!». Вы кликаете по ссылке — и вместо входа в систему видите следующее «предупреждение»:

«Это была учебная тревога! Вы отреагировали за 7 секунд, а 60% ваших коллег сразу заподозрили неладное. Хотите узнать, как они это сделали?».

- Моментальный разбор полётов. Вам тут же показывают, что в адресе сайта был незнакомый домен «.co» вместо привычного «.com». Мозг мгновенно связывает ошибку с правильным решением.

- Личный рейтинг безопасности. У вас появляется свой показатель, например, 75/100 баллов. В следующий раз у вас будет личная цель — «не кликать, не проверив отправителя», чтобы улучшить свой «скилл».

- Элемент игры. Появляется таблица лидеров по отделам. Что, если бухгалтерия обогнала IT-шников? Победители получают пиццу и почётное место в корпоративном чате.

Культура безопасности

Раньше сообщить, что ты «повёлся» на фишинг, было равносильно признанию в собственной невнимательности. Теперь всё наоборот: бдительность становится поводом для гордости.

- Кнопка «Пожаловаться» везде. Она встроена прямо в ваш почтовый клиент и мессенджер. Нажал — получил виртуальное «спасибо» и стикер «Защитник компании» в своём профиле.

- Признание заслуг. Еженедельный пост в общем чате: «Отдел логистики на этой неделе поймал 12 фишинговых писем и установил новый рекорд!»

- Лидеры подают пример. Руководитель сам на летучке рассказывает: «Ребята, я чуть не перевёл деньги мошенникам, но меня спасло то, что я не поленился нажать «Пожаловаться».

Через полгода такой практики количество сотрудников, которые замалчивают подозрения, падает в разы. А значит, отдел безопасности видит угрозу ещё до того, как она нанесёт ущерб.

Реагирование на инциденты

Когда письмо всё-таки проскочило, обратная связь превращает ЧП в цикл улучшений:

- 1 минута: Вы нажали кнопку — письмо автоматически улетело в отдел безопасности.

- 5 минут: Аналитик видит, что ещё 30 человек получили это письмо, но не открыли. Угроза блокируется для всей компании.

- 24 часа: Вы получаете рассылку «Разбор полётов» — без паники и упрёков, по делу: «Вот как выглядело то письмо, вот какую деталь мы все пропустили, и вот как опознать подобное в будущем».

- Неделя: Команда добавляет новый признак обмана в свою систему защиты и запускает учебную тревогу с похожим сценарием. Результат? Число кликов на такие письма падает вдвое. Инцидент закрыт не на бумаге, а по-настоящему.

Обратная связь замыкает круг: мы увидели ошибку, поняли её механизм и научили себя и коллег больше не повторять её.

Но что, если фишинг уже прошёл и данные утекли? Паника – это нормально. Только что ввели пароль, а страница исчезла, и в голове стучит: «Всё пропало!». Глубоко вдохните. Вот пошаговая инструкция, которую стоит сохранить в закладки. Она разберёт ваши действия на простые шаги: от первых секунд до полного успокоения.

0–30 секунд: «тормознуть» и не усугубить

- Не закрывайте браузер и не удаляйте письмо — это улика.

- Нажмите Ctrl+Shift+Del → оставьте флажок «активные сессии» и очистите cookies, чтобы токен фишера не продолжал работать.

- Отключите Wi-Fi/провод на 5 секунд — если вдруг скачалась загрузка, прервать трафик проще всего физически.

30 секунд – 3 минуты: перекрываем доступ

- Меняем пароль — но не по ссылке из письма, а вручную: открываем новую вкладку, вбиваем адрес сервиса, логинимся, меняем.

- Включаем MFA (многофакторную аутентификацию), если ещё не включено — лучше через приложение (TOTP), а не SMS.

- Смотрим активные сессии в аккаунте (Google, Microsoft, банк) и выбиваем «завершить всё» — особенно если видите чужую страну.

3–15 минут: сообщаем

- Кнопка «Report phishing» в почте — один клик, и письмо улетает в SOC.

- Нет кнопки — пересылаем на security@company.com, в теме пишем «FISHING – срочно».

- Сообщаем непосредственному руководителю — не из-за «языка прет», а чтобы он знал: возможно, на ту же рассылку попались коллеги.

- Фиксируем детали: скриншот адресной строки, скриншот самого письма, время клика. Чем больше «доказательств», тем быстрее SOC поймёт масштаб.

15 минут – 1 час: ждём, но не молча

- Следим за почтой/чатом — SOC может попросить дополнительные логи или отправить временный пароль.

- Не переписываемся с фишером и не «проверяем ещё раз» — любое новое взаимодействие = дополнительный риск.

- Проверяем банковские/корпоративные уведомления — если вдруг начались массовые переводы или смена контактов, звоним в банк/IT сразу.

1 – 24 часа: учимся и помогаем

- Проходим экспресс-тренинг — SOC высылает 3-минутное видео «Как вычислить такую же ловушку».

- Делимся историей на пятиминутке отдела: без стыда, по факту. Это повышает шансы, что коллега в следующий раз нажмёт «Report» вместо «Войти».

- Смотрим итоговый билет: пришло письмо «Инцидент закрыт. Утечки данных не выявлено» — можно выдохнуть.

Главное — помнить: ошибиться может каждый. Ценность сотрудника определяется не тем, попадется ли он на удочку, а тем, как быстро и правильно он среагирует, чтобы минимизировать ущерб для себя и компании.

Но знания – это только половина дела. Вторая половина – простые и понятные инструменты, которые превращают теорию в действие. Специально для этого собраны несколько «доп. плюшек» – шпаргалки, которые можно сразу пустить в дело.

────────────────────────────────────────────────

ДОП. «плюшки»:

────────────────────────────────────────────────

📄 Чек-лист для чата: «Я кажется клюнул! Что делать?»

- Стоп! Не закрывай письмо и браузер.

- Пароль! Смени пароль вручную (не по ссылкам!) и включи многофакторную аутентификацию (MFA).

- Сессии! Выгони все активные сессии в настройках аккаунта.

- Сообщи! Нажми «Report Phishing» или перешли на security@company.com.

- Предупреди! Дай знать руководителю — возможно, это массовая атака.

- Жди! Следи за почтой, служба безопасности скоро даст инструкции.

────────────────────────────────────────────────

⚙️ Инструкция: «Кнопка «Пожаловаться» в Outlook за 3 минуты»

- Файл → Управление надстройками → Получить надстройки.

- В поиске введите «Report Message» и добавьте официальную надстройку от Microsoft.

- Перезапустите Outlook. Теперь в контекстном меню любого письма есть кнопка «Report Message» → «Phishing».

- Письмо автоматически отправится в SOC и удалится из вашего ящика.

────────────────────────────────────────────────

🛠️ Полезные инструменты для отдела безопасности

Российские решения с полным сопровождением:

•Phishman — создание персонализированных сценариев, проработка триггеров и индивидуальная работа с сотрудниками.

•Антифишинг – персонализированные фишинг-тренинги для сотрудников, включая индивидуальную работу с теми, кто попадается.

•Secure-T – облачное решение «под ключ» без необходимости развёртывания своей инфраструктуры.

•Kaspersky ASAP – решение для развёртывания у заказчика с полным циклом услуг: от установки до анализа тренировок.

Общее преимущество российских решений — возможность отдать весь процесс обучения на аутсорс. Не нужно разбираться в настройках и аналитике – эксперты сами проведут фишинг-тесты, проработают триггеры с вашими сотрудниками и дадут рекомендации по усилению «человеческого фактора».

Opensource:

Gophish – бесплатный инструмент с открытым исходным кодом. Подходит для команд, обладающих техническими знаниями для самостоятельного развертывания, конфигурирования и поддержки платформы.

────────────────────────────────────────────────

Заключение:

Фишинг – это не техническая уязвимость, а человеческая. Любой фильтр пропустит письмо, если человек сам откроет его и введёт пароль. Поэтому защита строится не вокруг технологий, а вокруг людей:

- понимания, как работает обман;

- привычки проверять;

- готовности сообщать о подозрении.

Используя такой подход, вы не просто проводите «очередной курс», а запускаете самоподдерживающуюся систему:

Сотрудник заметил угрозу → система зафиксировала улучшение → успех признали → у сотрудника сформировалась новая, полезная привычка.

Оставьте в стороне нотации и запугивания. Дайте людям простые инструменты, понятные цифры и элемент игры — и они сами захотят стать героями вашей обороны, а не её слабым звеном.

Ведь технологии ломаются, процедуры устаревают, а внимательный человек с привычкой «проверить» остаётся самым надёжным и «не взламываемым» компонентом любой системы безопасности.

Автор: Георгий Чернышов, старший инженер направления автоматизации ИБ, УЦСБ.