Универсальная карта угроз для компании по MITRE ATT&CK – почему не «взлетит»

изображение: recraft

Автор – Илья Одинцов, менеджер по продукту NGR Softlab.

MITRE ATT&CK часто воспринимается как универсальное решение для решения задач ИБ, однако на деле такой подход не защитит компанию, а только добавит ей проблем. Илья Одинцов, менеджер по продукту NGR Softlab, рассказывает, почему матрицу нельзя использовать как прямое руководство к действию и как выбрать правильные инструменты для защиты.

Что такое матрица MITRE ATT&CK?

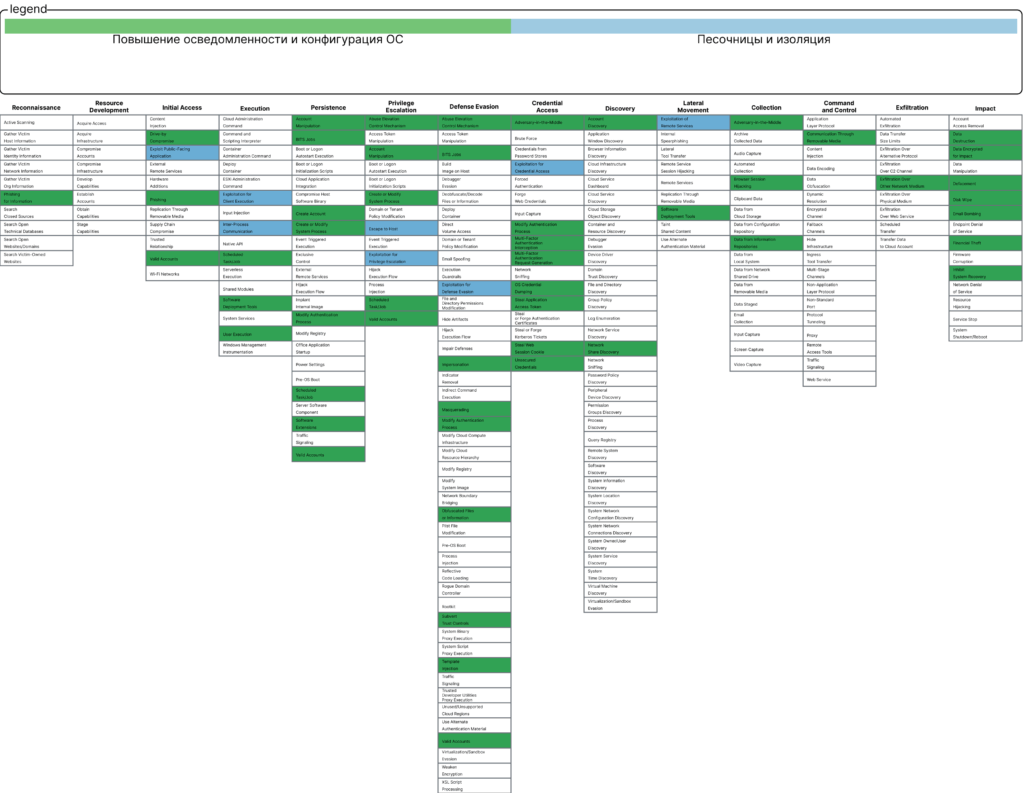

MITRE ATT&CK — это общедоступная база знаний, которая описывает тактики и методы, используемые злоумышленниками. Существует три версии матрицы: Enterprise (охватывает серверы и ПК под управлением различных ОС, облачную инфраструктуру и контейнеры), Mobile (мобильные устройства) и ICS (IoT и АСУ ТП). Сегодня речь пойдёт главным образом о версии Enterprise как о наиболее актуальной для корпоративной инфраструктуры.

Часто MITRE ATT&CK рассматривают как инструмент для управления рисками, оценки эффективности защиты и повышения прозрачности. Кроме того, матрица помогает обосновать необходимость инвестиций в средства безопасности. Однако важно понимать, что MITRE ATT&CK не является универсальным и буквальным руководством к действию. Расскажем о том, какие ошибки могут допускаться при попытках использования матрицы для защиты компании.

Ошибки применения MITRE ATT&CK

Первая ошибка – попытка защитить все элементы инфраструктуры сразу. Ограниченные бюджет и ресурсы делают такой подход нереалистичным, а понимание того, что матрица постоянно обновляется (за 10 лет существования проекта вышло уже 17 версий), вызывает вопросы о том, не потеряли ли актуальность методы и тактики той версии, на которую вы ориентируетесь. Добавлю, что вы вряд ли встретите поддержку коллег, а значит – велика вероятность выгорания команды.

Вторая ошибка — использование готовых приоритетов угроз. Они могут быть найдены в интернете, порекомендованы коллегами или искусственным интеллектом без учёта особенностей конкретной инфраструктуры.

Проведём эксперимент. Например, вам нужно выстроить защиту для компании из сферы финтеха. На соответствующий запрос автора ИИ предложил отдать наивысший приоритет тактике Initial Access и технике T1078.004 — Valid Accounts: Cloud Accounts. Но что делать, если компания не использует облака, хранит всю инфраструктуру в двух ЦОДах, а из публичных ресурсов имеет только сайт-визитку на независимом хостинге? Такие вводные делают рекомендации, выведенные на основе матрицы, нерелевантными.

Проводим анализ и выбираем инструменты

Для того, чтобы принять взвешенное решение о вероятных угрозах и выбрать эффективные инструменты для их предотвращения, необходимо понять, какие процессы и системы, критичные для бизнеса вашей компании, важно защитить. Задайте себе следующие вопросы:

— Какие элементы инфраструктуры отвечают за возможность принимать оплату от клиентов? Например, упавший сайт, неработающая CRM или отключенный Voip-шлюз вряд ли остановят финансовые потоки.

— Какие активы являются ключевыми? Потеря каких из них приведёт к закрытию бизнеса? Для одних компаний это клиентская база, а для других – исходный код приложений.

— Где располагается поверхность атаки?

Такой анализ – первый этап фильтрации, который сократит список техник и тактик до 30-40% от первоначального. Например, если компания не работает с гостайной, вероятность целевой атаки APT минимальна. Помните, что карта угроз должна начинаться с понимания задач и условий конкретного бизнеса, а не с применения тактики TA0001.

При ограниченных ресурсах, связанных с бюджетом или временем специалистов, важно фокусироваться на основных векторах, так как именно с них начинается подавляющее большинство атак:

— TA0001: Initial Access (Начальный доступ): Фишинговые письма, публичные приложения (VPN, RDP, веб-сервисы), компрометация партнёров. Повышение осведомлённости сотрудников, сегментация сети, внедрение процесса патч-менеджмента гораздо эффективнее и выгоднее, чем попытки детекта ТА0003.

— TA0002: Execution (Выполнение): User Execution (запуск юзером maleware) — это 70% успеха атаки. Харденинг и управление доступом к ресурсам, в т.ч. локальным зачастую оказываются эффективнее дорогостоящих EDR-систем.

Если не дать атакующему закрепиться, то не понадобится применять сложные детекты на перемещения внутри сети (Lateral Movement) и несанкционированный вывод данных (Exfiltration). Большинство компаний уже обладают необходимыми инструментами, важно научиться ими правильно пользоваться.

Ключевые заблуждения

MITRE ATT&CK часто воспринимают как набор технологий. Это же мнение часто поддерживается некоторыми вендорами, транслирующими в публичном поле, что комплексные решения закроют до 70% техник и тактик матрицы (правда, они не всегда уточняют при этом версию, а мы помним, что она может быть любой: и 13, и 14, и 15). Но важно понимать, что ATT&CK должна использоваться с учётом глубокого понимания людей и особенностей каждой конкретной компании. Если речь идёт о зрелых командах ИБ, то необходимо принимать во внимание профессиональные компетенции команды и то, как организованы процессы защиты в компании. А командам, находящимся на начальной стадии развития, важно также знать лучшие практики защиты и реагирования, уже апробированные на рынке, и выстраивать свою стратегию в соответствии с ними.

Разберём два примера.

Тактика TA0007: Discovery (Разведка) эффективно блокируется не высокоскоростным детектом, который, чтобы быть эффективным, должен учитывать огромное количество параметров и при этом не поглощать все ресурсы компании, а применением принципа наименьших привилегий или (что лучше) архитектурой ZTA. Если у пользователя/приложения нет прав на чтение системного реестра или перечисления доменных админов, то техника не сработает.

Тактика TA0040: Impact ransomware побеждается не в момент шифрования, а с помощью бэкапов и отлаженных процессов восстановления. Ваш DRP— это техника контрмер против Impact. «Отловить» факт вредоносного шифрования (ransomware) в момент запуска невозможно – можно обнаружить его только поведенческим анализом, поэтому, если счёт идет на секунды, то лучшее, что может сделать команда, работающая в режиме 24/7 и имеющая необходимые инструменты, – это сократить ущерб путём изоляции заражённых узлов.

Перед покупкой дорогостоящих инструментов задайте себе вопросы: справится ли с ними команда и есть ли возможность минимизировать риски организационными мерами.

Вывод

MITRE ATT&CK – это хороший справочник, но не универсальное руководство к действию. Ваша ценность как профессионала не в том, чтобы слепо следовать ему, а в том, чтобы глубоко понимать бизнес вашей компании и применять этот фреймворк как фильтр, инструмент для фильрации угроз, отсекая всё лишнее. Помните, что каждая компания уникальна, и настоящая карта угроз написана не в MITRE, а в бизнес-плане. Просто научитесь её читать.