Управление уязвимостями: как выстроить системный процесс и избежать хаоса

Изображение: recraft

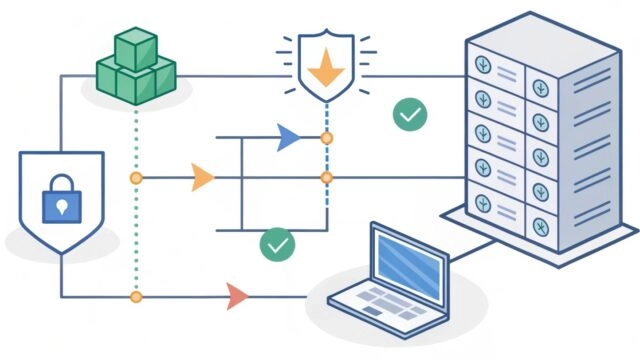

Представьте, что ваша ИТ-инфраструктура – это крепость. Вы можете построить высокие стены (фаерволы) и нанять стражу (антивирусы), но если вы не знаете о потайной калитке в забытом подземелье, все усилия напрасны. Этой калиткой и являются уязвимости – скрытые изъяны в программном обеспечении или его некорректные настройки. Процесс управления уязвимостями (Vulnerability Management) — это систематический поиск таких «калиток» и их надежное запирание, причем без лишнего шума и паники для остальных обитателей крепости (но это в идеале).

Почему это критически важно?

По данным исследования Angara MTDR, 17% случаев первоначального доступа в организации были связаны с эксплуатацией уязвимостей на публично-доступных серверах, причем злоумышленники преимущественно используют «проверенные временем» бреши и давно известные инструменты. Доля сканеров уязвимостей и разведки, которые можно комбинировать с эксплойтами и генераторами полезной нагрузки, составляет 17% от всех используемых инструментов.

Стоит отметить, что почти половина всех атак (48%) переходит к своей финальной фазе за срок до двух недель, при этом медианный показатель в этой категории составляет всего 3-4 дня. Это значительно отличается от статистики предыдущих лет, когда к финальной стадии атаки злоумышленники приступали через 16 дней (2022 год) или 243 дня (2012 год). Наблюдается преобладание агрессивных кампаний с использованием различных автоматизированных средств и массовых эксплойтов и предварительно заготовленных сценариев, благодаря которым атака реализуется «как по шаблону».

Проникнув в инфраструктуру компании, злоумышленники в 9% случаев эксплуатируют уязвимости для повышения привилегий скомпрометированных учетных записей.

Как показывают исследования Angara MTDR, чем меньше размер бизнеса, тем более уязвима его сетевая инфраструктура. В лидерах рейтинга организаций, на серверах которых незакрыты уязвимости — малые и микро-предприятия, крупные компании расположились в середине списка, который замыкают госсектор и средний бизнес. При этом распределение уровней уязвимостей не зависит от размера компании: лидируют уязвимости высокого уровня критичности, следом идут средние и низкие уровни, замыкают список уязвимости низкого уровня критичности.

Экспертам по кибербезопасности хорошо известно, что для проникновения в инфраструктуру компании злоумышленникам достаточно одной незакрытой уязвимости. Поэтому организациям необходимо организовать четкий процесс мониторинга как Банк данных уязвимостей (БДУ) ФСТЭК России, так и базы данных общеизвестных уязвимостей и инцидентов CVE (Common Vulnerabilities and Exposures), а также оперативного закрытия брешей в безопасности.

Выстроить эффективный и управляемый процесс можно по трем ключевым этапам, которые образуют непрерывный цикл.

1. Инвентаризация: знай своих в лицо

Прежде чем искать бреши, нужно точно знать, что именно защищаешь. Этап управления активами – это создание точной карты вашей ИТ-сети.

· Что делаем? Автоматически сканируем сеть, обнаруживая все устройства – от серверов до рабочих станций и IoT-оборудования. Современные системы, такие как MaxPatrol VM, используют для этого специальные профили сканирования (например, Inventory Profile в случае MaxPatrol VM), которые не просто «пингуют» устройства, но и определяют их тип по открытым портам, баннерам на этих портах или совокупности всех открытых портов и обнаруженных баннеров.

· Зачем? Бесполезно искать уязвимости на неизвестном сервере. Кроме того, критически важно определить ценность каждого актива. Файловый сервер с финансовой отчетностью и компьютер стажера в бухгалтерии имеют разную важность. Активы группируются, и для каждой группы задаются атрибуты конфиденциальности, целостности и доступности. Это основа для будущего принятия решений, а также возможность определять рейтинг каждой уязвимости в зависимости от тех метрик, что она затрагивает.

2. Оценка: найти и оценить угрозу

Когда карта активов готова, начинается охота за уязвимостями. Этап определения уязвимостей – это «диагностика» здоровья ваших систем.

· Два подхода: Аудит vs Пентест

· Аудит – это плановый медосмотр. Сканер с помощью специальных учетных записей получает доступ к системе и проводит глубокую инвентаризацию: версии ОС, установленное ПО, настройки безопасности. Это дает максимально полную картину, но требует подготовленных учетных данных.

· Пентест – это проверка на проникновение. Сканер действует как хакер, пытаясь подобрать пароли или найти открытые уязвимые службы. Этот метод требует осторожности, так как может вызвать срабатывание систем защиты (в лучшем случае) или блокировку отдельных сервисов наподобие атак типа DoS (в худшем случае).

· Приоритезация – ключ к здравомыслию. После сканирования вы можете получить тысячи уязвимостей. Задача – не броситься устранять все подряд, а отсортировать их по реальному риску. По данным экспертов, грамотная приоритезация позволяет сократить время на обработку уязвимостей до 60%.

3. Исправление и контроль: Работа над ошибками

Обнаруженные уязвимости бесполезны, если о них никто не знает. Этап устранения – это передача задачи и контроль за ее выполнением.

· Кто исправляет? Важный принцип: специалисты по безопасности не ставят заплатки. Они формируют для ИТ-отдела детальные задания – таблицы с IP-адресами, информацией о хостовых ОС, описанием уязвимостей, идентификаторами (CVE, отечественные УБИ), способами и сроками их исправления.

· Автоматизация отчетности.

Чтобы процесс не буксовал – нужна прозрачность. Настраиваются дашборды и автоматические отчеты:

· Для руководства – краткие графики, показывающие динамику количества уязвимостей. Цель: показать общую эффективность процесса.

· Для ИТ-отдела – детальные технические отчеты с инструкциями по устранению. Цель: дать исполнителям всю необходимую информацию.

Заключение

Управление уязвимостями – это не разовая акция «почистим уязвимости перед проверкой», а рутинный, автоматизированный цикл. Его цель – не поймать виновных, а создать устойчивую систему, где риски известны, приоритеты расставлены, а ответственность за исправление четко распределена. Только так можно не просто находить дыры в безопасности, но и эффективно их латать, не ввергая организацию в хаос и не отвлекая команду от основной работы. В условиях растущего регулирования (законы 152-ФЗ, 187-ФЗ) и усложнения угроз такой системный подход перестает быть опцией и становится обязательным элементом корпоративной культуры безопасности.

Автор: Кирилл Красновский, старший эксперт отдела прикладных систем Angara Security