Zero Trust Architecture: почему в 2025 году это станет стандартом для компаний?

Изображение: recraft

В 2024 году было зафиксировано более 5 миллионов кибератак, что на 30% превышает показатели предыдущего года.

По статистике наиболее распространенными типами кибератак являются:

- Фишинг-атаки: 60% от общего числа кибератак.

- Программы-вымогатели (Ransomware): 20% кибератак с убытками, оцениваемыми в 10 миллиардов долларов.

- DDos-атаки: 15%, с увеличением средней продолжительности атак до 12 часов.

- Внутренние кибератаки: 5%, исходящие от недовольных сотрудников или бывших сотрудников.

Основные причины увеличения числа кибератак:

- Рост количества удаленных сотрудников.

- Цифровизация, которая означает расширение IT-инфраструктуры и её интеграция с внешними сервисами.

- Политические факторы.

Все эти аспекты означают, что рост и влияние кибератак на бизнес будут только усиливаться. Поэтому компаниям необходимо работать над мерами по повышению цифровой устойчивости. Значимые шаги в этом направлении включают следующие мероприятия:

- Повышение осведомленности сотрудников в вопросах кибербезопасности, включая линейных менеджеров и руководителей.

- Внедрение организационных и технических мер по обеспечению информационной безопасности на всех этапах жизненного цикла бизнес-процессов и систем.

- Внедрение процессов безопасной разработки и корректировку трудовой, управленческой деятельности компании в части встраивания в них инструментов информационной безопасности для решения повседневных и управленческих задач.

Архитектура системы информационной безопасности может быть представлена несколькими ключевыми подходами:

- Периметрально-защищённая система с глубоким анализом отклонений внутри периметра. Предполагается, что все сотрудники (авторизованные пользователи) считаются доверенными и имеют свободный доступ к ресурсам внутри компании.

- Датацентричная система, ориентированная на анализ изменений данных и управление доступом к ним. Защита осуществляется через контроль доступа к данным, акцентируя внимание на мониторинге распространения информации и действиях пользователей.

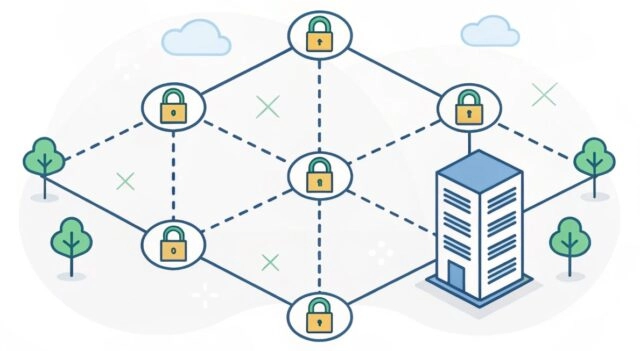

- Система информационной безопасности, основанная на принципе Zero Trust. В этом подходе доступ ограничен для всех, и даже при его получении он предоставляется в ограниченном виде, что обеспечивает высокий уровень безопасности.

В условиях, когда периметр ИТ инфраструктуры постоянно растёт вместе с данными и пользователями внутри него, использовать первые два подхода избыточно дорого и слишком ресурсоёмко. Необходимы решения, которые должны обрабатывать гигантский объём трафика и данных, а также иметь большое число корреляционных правил, описывающих стандартное поведение пользователей или информационных систем, с целью выявления отклонения от них.

Концепция, которая подходит под такие задачи — это ZTA (Zero Trust Architecture). Ее принцип —«минимальные привилегии»: минимум прав и возможностей пользователям и информационным системам.

Zero Trust Architecture помогает:

- Упростить процесс развертывания системы безопасности, так как не требует сложного контроля доступа на каждом уровне системы.

- Сделать систему более сложной для атакующих, поскольку даже с предоставленным доступом их возможности изменять данные и функции значительно ограничены.

- Сэкономить средства на обработке информации благодаря снижению потребности в количестве сотрудников и уменьшению числа возможных сценариев атак.

- Создать ИТ-среду, которая является комфортной и простой, где все компоненты соответствуют необходимым стандартам безопасности.

При внедрении Zero Trust необходимо уделять внимание бизнес-процессам компании, а также адаптировать к ним политики безопасности. Это требует взаимодействия нескольких отделов и комплексного подхода к идентификации и аутентификации пользователей, интеграции систем и услуг, а также мониторингу активности.

Zero Trust трансформирует кибербезопасность в бизнес-функцию, отвечающую за предоставление ясности в ИТ-ландшафте, что приводит к лучшему управлению. Слияние бизнес-выгод с высоким уровнем безопасности делает этот подход стандартом для обеспечения информационной безопасности.

Автор: Алексей Петухов, директор по развитию COREBIT (в составе холдинга ЦИКАДА).